In der ersten Hälfte des Jahres 2025 verloren Krypto-Nutzer 2,3 Milliarden US-Dollar, wovon 340 Millionen US-Dollar allein auf

Social Engineering-Betrügereien entfielen. Laut einem Update von Cointelegraph zeigen "Probier mein Spiel"-Discord-Fallen, die einen NFT-Künstler um 170.000 US-Dollar brachten, und gefälschte KI- oder Gaming-Startups, die ausgefeilte Notion-Seiten und verifizierte X-Konten nutzen, um Wallet-Diebstahl-Software zu verbreiten, wie schnell sich diese Maschen entwickeln.

Auf den Gesamtkontext bezogen sind die Zahlen noch ernüchternder. Chainalysis berichtete, dass 2024 illegale Krypto-Flüsse im Wert von 40,9 Milliarden US-Dollar verfolgt wurden, obwohl nur 0,14% der On-Chain-Aktivität kriminell sind. Dieser geringe Anteil führt dennoch zu massiven Verlusten und wächst in einem

Bullenmarkt schnell. Die Krypto-Rallye 2025 wird nicht nur Gewinner hervorbringen, sondern auch Betrügereien gegen Menschen wie Deepfakes, Blind-Signing-Diebstähle und die Nachahmung von Führungskräften vorantreiben, es sei denn, die Nutzer kennen die Warnzeichen und verstärken ihre Abwehrmaßnahmen.

Nachfolgend finden Sie die Top-Social-Engineering-Betrügereien, vor denen Sie sich in Acht nehmen sollten, reale Beispiele, Warnzeichen und die genauen Schritte zum Schutz Ihrer Krypto-Assets, sowohl auf BingX als auch darüber hinaus.

Was ist ein Social Engineering-Krypto-Betrug und wie funktioniert er?

Ein Social Engineering-Krypto-Betrug ist eine Art von Kryptowährungsbetrug, bei dem Betrüger Menschen anstelle von Blockchains oder Smart Contracts ins Visier nehmen. Anstatt den Code zu knacken, nutzen sie psychologische Manipulationen, indem sie sich als vertrauenswürdige Personen ausgeben, falsche Dringlichkeit erzeugen oder das Vertrauen der Community ausnutzen, um Opfer dazu zu bringen, private Schlüssel oder Passwörter preiszugeben oder Gelder zu senden. Das Ziel ist es, Sie dazu zu bringen, auf einen bösartigen Link zu klicken, eine gefälschte Software herunterzuladen oder eine riskante On-Chain-Transaktion zu genehmigen, die Ihre Wallet leert.

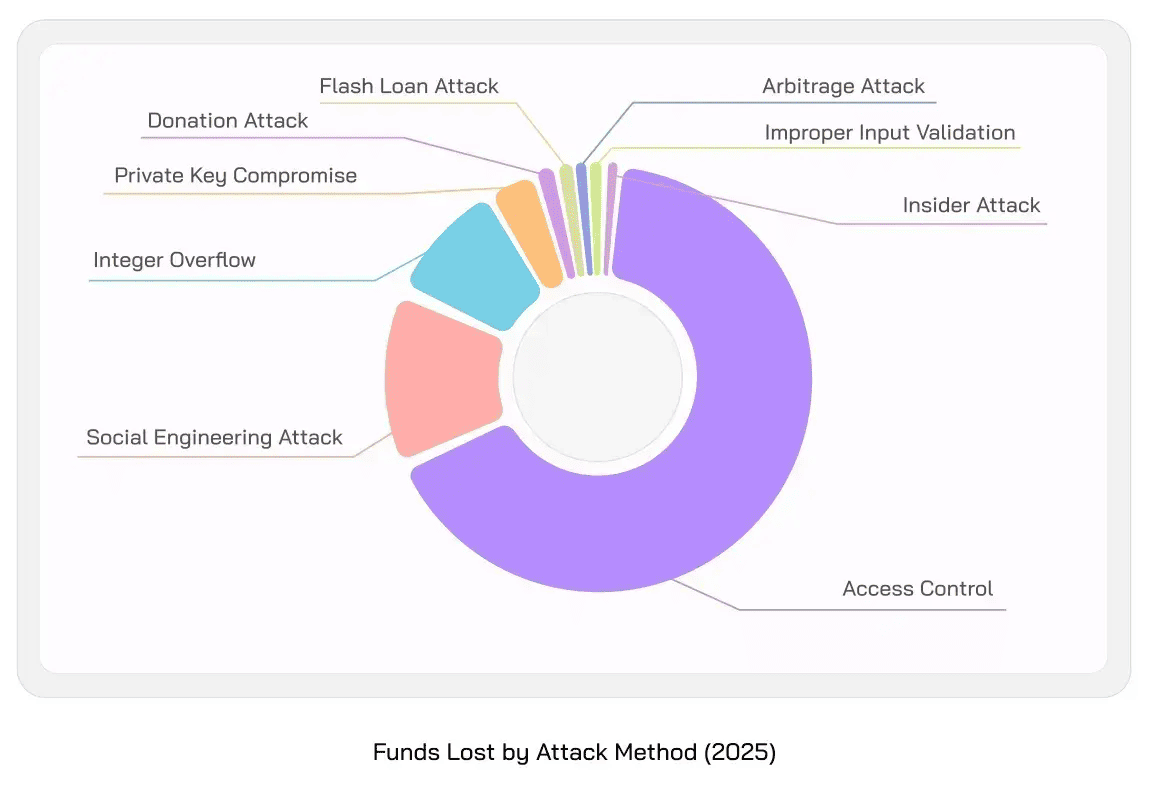

Social Engineering-Betrügereien machen 15% der Krypto-Betrugsverluste in der ersten Hälfte des Jahres 2025 aus | Quelle: Quill Audits

So funktionieren Social Engineering (SE)-Betrügereien in der Praxis

1. Vorbereitung: Betrüger studieren ihr Ziel, oft in Discord-, Telegram- oder X-Communities.

2. Infiltration: Sie geben sich als Freunde, Recruiter oder Support-Mitarbeiter aus, um Vertrauen zu gewinnen.

3. Ausbeutung: Sie senden ein gefälschtes "Spiel", eine Phishing-Website oder eine Genehmigungsanfrage für einen Vertrag. Sie glauben, es sei sicher und interagieren.

4. Verlust: Ihre Wallet wird geleert, Ihr Konto wird kompromittiert oder Ihre persönlichen Daten werden gestohlen.

Dies umgeht selbst die besten Audits, denn der "Fehler" liegt nicht im Code, sondern im menschlichen Verhalten.

Warum Sie sich um Social Engineering-Angriffe kümmern sollten

Social Engineering-Betrügereien sind jetzt eine der größten Quellen für Krypto-Verluste im Jahr 2025. Laut Quill Audits wurden in der ersten Hälfte des Jahres 2025 340 Millionen US-Dollar über Social Engineering-Vektoren gestohlen, was Teil der über 2,3 Milliarden US-Dollar ist, die durch Hacks und Exploits verloren gingen.

Phishing und Social Engineering bleiben die dominierenden Angriffsrouten und führen konsequent die Incident Reports von Sicherheitsunternehmen an.

Darktrace-Forscher haben noch aktive Kampagnen verfolgt, in denen Betrüger ganze gefälschte Unternehmensökosysteme mit Websites, GitHub-Repositorien und Notion-Seiten aufbauen, um Wallet-Diebstahl-Malware wie Atomic Stealer und Realst zu verbreiten.

In einem Bullenmarkt skalieren Betrüger schnell. Da Krypto-Transaktionen irreversibel sind, kann ein einziger Klick oder eine blinde Signatur den Verlust von allem bedeuten, was Social Engineering-Betrügereien zu einem der dringendsten Risiken für Trader und Investoren im Jahr 2025 macht.

Die Top 10 der Social Engineering-Betrügereien, vor denen Sie sich schützen sollten

Während die Bullen-Rallye 2025 an Fahrt gewinnt, weiten auch Betrüger ihre Operationen aus, indem sie Discord-Fallen, gefälschte Startups, Deepfakes und Blind-Signing-Tricks einsetzen, um Millionen zu stehlen. Nachfolgend sind die zehn häufigsten Social Engineering-Betrügereien aufgeführt, die Sie kennen sollten, wie sie funktionieren und warum sie gefährlich sind.

1. "Probier mein Spiel"-Discord/Steam-Köder (Installer für Wallet-Diebe)

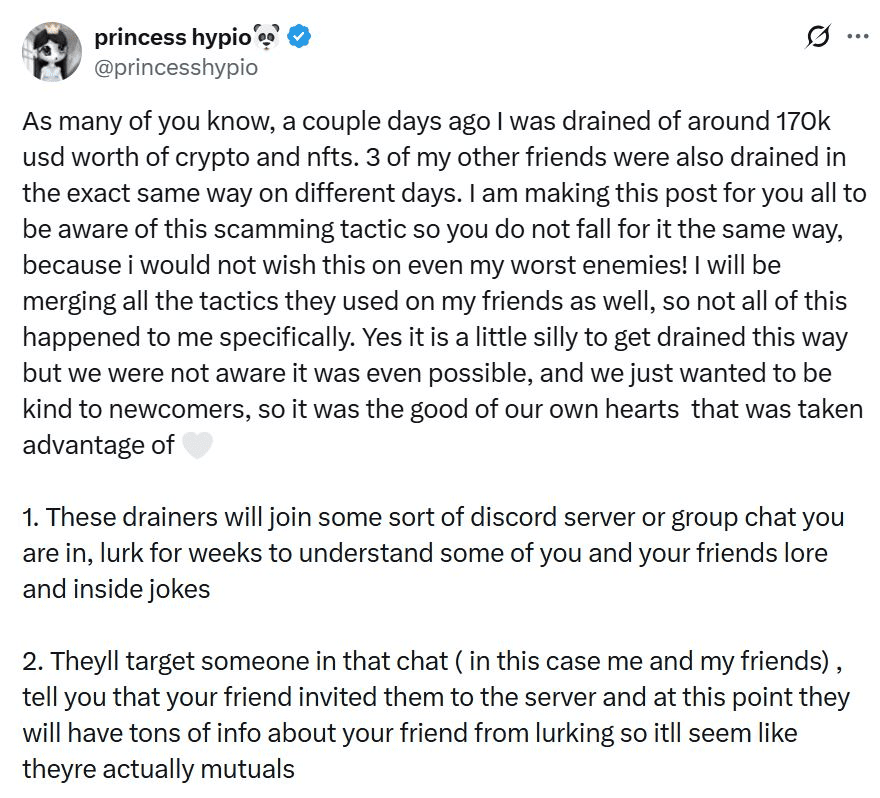

Beschreibung eines Discord-basierten Social Engineering-Angriffs | Quelle: Cointelegraph

Angreifer infiltrieren oft Discord-Gaming- oder Krypto-Server und geben sich als freundliche Community-Mitglieder aus. Nachdem sie Vertrauen aufgebaut haben, senden sie einen Link zu einem "Playtest" oder "Probier mein Spiel", der manchmal auf Steam oder einem gefälschten Dateiserver gehostet wird. Nach der Installation schleust das Programm heimlich Malware ein, die darauf ausgelegt ist, Wallet-Anmeldeinformationen, Sitzungs-Cookies und Discord-Logins zu stehlen, was den Betrügern vollständigen Zugriff auf Vermögenswerte und Konten verschafft.

Ein realer Fall zeigt, wie teuer dies sein kann. Im August 2025 verlor der NFT-Künstler Princess Hypio etwa 170.000 US-Dollar an Token und NFTs, nachdem sie eine mit Steam verbundene "Spielversion" von jemandem angenommen hatte, den sie für einen Freund hielt. Sicherheitsforscher betonen, dass diese Betrügereien erfolgreich sind, weil sie nicht die Blockchain angreifen - sie nutzen das menschliche Vertrauen und die Neugier in Community-Bereichen aus.

Um sich selbst zu schützen, achten Sie auf Warnzeichen wie Angebote, Ihnen ein "Spiel zu schenken", die Erwähnung von Namen gemeinsamer Freunde oder Captchas/"Cloudflare-Prüfungen" vor Downloads. Halten Sie Gaming- und Wallet-Aktivitäten auf separaten Geräten, führen Sie niemals nicht signierte oder nicht verifizierte Dateien aus und überprüfen Sie Identitäten über einen zweiten Kanal (wie Telegram oder Telefon). Eine einfache Pause vor dem Klicken kann die vollständige Entleerung einer Wallet verhindern.

2. Gefälschte KI-/Gaming-/Web3-Startups (Manipulationen in Notion/GitHub/Medium/X)

Beispiel für einen Social-Engineering-Betrug mit gefälschten Startups | Quelle: Darktrace

Betrüger geben sich zunehmend als KI-, Gaming- oder Web3-Startups aus, um Krypto-Nutzer zu täuschen. Sie erstellen professionell aussehende Websites, veröffentlichen Whitepaper auf Notion und laden gefälschte GitHub-Repositories hoch, die aktiv wirken. Die Opfer werden dann über X, Discord oder Telegram angesprochen, um ein neues Softwareprodukt zu „testen“ oder an einem Beta-Programm teilzunehmen. Nach der Installation schleust die App einen Infostealer ein, der Browserdaten, Seed-Phrasen und Wallet-Dateien von Windows- und macOS-Geräten entwendet.

Einige dieser gefälschten Unternehmen unternehmen große Anstrengungen, um Legitimität zu erlangen. Forscher von Darktrace haben Gruppen entdeckt, die gestohlene Code-Signatur-Zertifikate verwenden, damit die Malware Systemprüfungen umgehen kann, während andere verifizierte X-Konten von echten Nutzern betreiben, um authentisch zu wirken. Kampagnen wie „Pollens AI“ und „Eternal Decay“ haben sogar gefälschte Investorenlisten und Konferenzfotos inszeniert, um ihre Glaubwürdigkeit zu erhöhen.

Die praktische Verteidigung läuft auf Skepsis hinaus. Achten Sie auf Warnsignale wie auffälliges Branding mit wenig funktionierendem Code, nicht übereinstimmende Registrierungsinformationen oder geklonte Assets bei mehreren „Startups“. Gehen Sie bei unerwünschter Software immer davon aus, dass sie feindlich ist, bis das Gegenteil bewiesen ist. Lassen Sie Hot Wallets leer, verlassen Sie sich auf Hardware Wallets mit Clear-Signing-Aufforderungen und trennen Sie Arbeits-/Testumgebungen von Geräten, die Sie zur Verwaltung von Kryptogeldern verwenden.

3. Blind-Signing & Approval-Phishing (gefälschte Front-Ends/Drainer)

Blind-Signing und Approval-Phishing gehören zu den am schnellsten wachsenden Betrugsmaschen im Jahr 2025. Angreifer klonen beliebte dApps, Börsen oder Airdrop-Claim-Seiten und bewerben diese über gesponserte Anzeigen, Discord-Drops oder Telegram-Gruppen. Wenn ein Nutzer in seiner Wallet auf „Genehmigen“ klickt, gewährt er dem Angreifer unwissentlich unbegrenzte Rechte zum Ausgeben von Token, wodurch sein gesamtes Guthaben innerhalb von Sekunden geleert wird. QuillAudits schätzt, dass dieser Angriffsvektor in der ersten Hälfte des Jahres 2025 sprunghaft anstieg und Verluste in Höhe von Hunderten von Millionen US-Dollar auf den Netzwerken

Ethereum,

Solana und

TON verursachte.

Diese Betrügereien funktionieren, weil die Wallet-Aufforderungen routinemäßig aussehen. Viele Nutzer sind sich nicht bewusst, dass eine einzige Genehmigung weitaus mehr abdecken kann als die kleine Überweisung, die sie erwarten. Warnsignale sind neue oder unbekannte Websites, die eine maximale Genehmigung anfordern, Wallet-Signaturen, die an unbekannte Kontrakte gebunden sind, oder Banner, die Sie mit „jetzt beanspruchen“ oder „Airdrop endet in wenigen Minuten“ unter Druck setzen. Selbst erfahrene Trader sind Opfer geworden, als sie es mit der Genehmigung eilig hatten.

Die sicherste Verteidigung ist es, sich an Verifizierung und Widerruf zu gewöhnen. Überprüfen Sie immer, was die Wallet genehmigt, bevor Sie klicken, und führen Sie regelmäßig Tools zum Widerrufen von Berechtigungen wie Revoke.cash oder den Etherscan Token Approval Checker aus. Verwenden Sie für größere Trades oder Claims ein Hardware Wallet mit Clear-Signing-Funktion, damit Sie genau sehen können, was genehmigt wird. Behandeln Sie jede „Genehmigen“-Schaltfläche wie einen Vertrag; sie könnte Ihre gesamte Wallet gefährden, wenn Sie sie nicht sorgfältig prüfen.

4. Business E-Mail Compromise (BEC) und Executive Impersonation

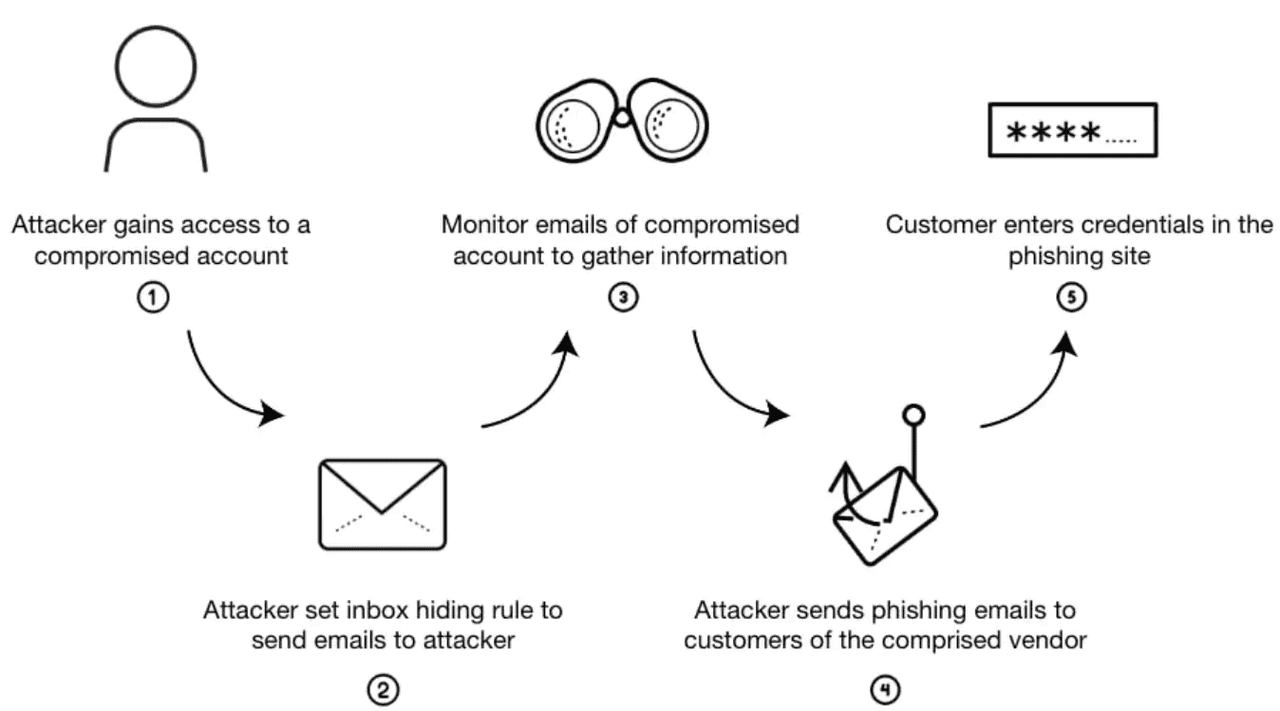

Wie ein Business E-Mail Compromise (BEC)-Betrug funktioniert | Quelle: Palo Alto Networks

Business E-Mail Compromise (BEC) und Executive-Impersonation-Betrügereien nehmen in Kryptofirmen während des Bullenlaufs 2025 zu. Angreifer erstellen E-Mails oder Textnachrichten, die von Gründern, CFOs oder sogar externen Beratern zu stammen scheinen. Anstatt Links oder Malware zu senden, verwenden sie Anweisungen im Klartext wie „dringende Überweisung an diese temporäre Wallet“. Da die Nachrichten routinemäßig aussehen und keine bösartigen Anhänge enthalten, umgehen sie oft Spam-Filter.

Diese Betrügereien leben von Druck und Autorität. Der Angreifer fügt in der Regel Dringlichkeit („die Gelder müssen heute verschickt werden“) oder Geheimhaltung („erzählen Sie niemandem davon, bis dieser Deal abgeschlossen ist“) hinzu, um Mitarbeiter dazu zu bringen, normale Kontrollen zu überspringen. Warnsignale sind plötzliche Änderungen der Wallet-Adresse, Zahlungsaufforderungen außerhalb des üblichen Prozesses oder Anweisungen, die normale Buchhaltungs-Workflows umgehen. In einigen aufsehenerregenden Fällen hat eine einzige überzeugende Nachricht zum Diebstahl von Millionen in Krypto geführt.

Der Bybit-Hack von 2025 ist ein prominentes Beispiel: Die nordkoreanische Lazarus Group nutzte Social Engineering, um sich bei einem vertrauenswürdigen Drittentwickler einzuschleichen und Kryptowährungen im Wert von 1,5 Milliarden US-Dollar zu stehlen. Dies zeigt, wie selbst gut geschützte Börsen durch menschliches Versagen kompromittiert werden können.

Der beste Schutz ist die Disziplin der Prozesse. Verifizieren Sie neue Zahlungsadressen immer über einen Rückruf an eine verifizierte Nummer oder einen sicheren Kanal, niemals über denselben E-Mail-Thread. Verlangen Sie eine Mehrfachgenehmigung für große Überweisungen, damit kein einzelner Mitarbeiter unter Druck alleine handeln kann. Das Schulen der Finanz- und Betriebsteams, um die Sprache des Social Engineering zu erkennen, ist ebenso wichtig wie das Ausführen von Firewalls oder Audits.

5. Gefälschte Recruiter und „Bewertungstests“

Gefälschte Recruiter-Betrügereien werden zu einer beliebten Taktik im Bullenmarkt 2025, insbesondere da Krypto-Unternehmen es eilig haben, Talente einzustellen. Angreifer geben sich als HR-Manager oder Headhunter aus und kontaktieren über LinkedIn, Telegram oder E-Mail mit Angeboten für hoch bezahlte Positionen. Sobald Vertrauen aufgebaut ist, senden sie „technische Bewertungen“ oder „Zoom-Plugins“, die heimlich Keylogger, Clipboard-Hijacker oder Wallet-Stealer installieren. Sicherheitsanalysten haben einige Kampagnen sogar auf staatlich unterstützte Gruppen zurückgeführt, die Entwickler ins Visier nehmen.

Die Gefahr besteht darin, dass diese Angriffe professionell gestaltet sind. Opfer erhalten oft Dateien in passwortgeschützten ZIP-Dateien (um Sicherheitsscanner zu umgehen) und werden aufgefordert, Antiviren-Tools „aus Kompatibilitätsgründen“ zu deaktivieren. Andere werden aufgefordert, Meeting-Software oder Zeiterfassungs-Tools zu installieren, die legitim aussehen, aber in Wirklichkeit Malware sind. Da der Betrug die echten Einstellungsprozesse imitiert, können selbst erfahrene Entwickler getäuscht werden.

Der CoinDCX-Raub im Juli 2025 ist ein Beispiel für diese Art von Social-Engineering-Angriff. Hacker, die sich als Recruiter ausgaben, lockten einen Ingenieur des Unternehmens mit gefälschten Freelance-Jobs an und überzeugten ihn, Malware auf seinem Bürolaptop zu installieren. Innerhalb weniger Stunden entwendeten die Angreifer 44 Millionen US-Dollar aus einer Liquiditäts-Wallet. Dies zeigt, wie einstellungsbasierte Betrügereien selbst große Börsen gefährden können, wenn Mitarbeiter auf Desktop-Ebene angegriffen werden.

Um sich zu schützen, sollten Sie jede unerwünschte Recruiter-Nachricht mit Vorsicht behandeln. Führen Sie Bewertungen nur in Einweg-Sandboxes oder virtuellen Maschinen aus, in denen keine privaten Daten oder Wallets gespeichert sind. Verwalten Sie Ihre Krypto-Wallets niemals auf demselben Gerät, das Sie für nicht verifizierte Dateien verwenden. Bestätigen Sie Stellenangebote direkt mit der offiziellen Karriereseite des Unternehmens oder der HR-Abteilung, bevor Sie etwas herunterladen. Ein paar zusätzliche Prüfungen können sowohl Ihre berufliche Reputation als auch Ihre Kryptowährungen retten.

6. KI-generierte Deepfake-Sprach-/Videobilder und Szenarien für „dringende“ Zahlungen

Deepfake-Betrügereien nehmen 2025 stark zu, da KI-Tools das Nachahmen von Stimmen und sogar Live-Video-Feeds erleichtern. Angreifer klonen einen Kollegen, Vorgesetzten oder ein Familienmitglied und drängen dann zu dringenden Handlungen, wie zum Beispiel der Überweisung von Kryptos an eine „sichere Wallet“ oder dem Vorlesen eines Einmalpassworts. Da die Stimme und das Gesicht vertraut wirken, handeln viele Opfer ohne zu zögern.

Der Trick besteht darin, Dringlichkeit und Isolation zu schaffen. Der falsche Anrufer behauptet oft, dass etwas zeitkritisch sei, „Fonds müssen innerhalb von Minuten verschoben werden“ oder „wir sind blockiert, wenn Sie nicht jetzt handeln.“ Sie werden auch vermeiden, zu offiziellen Unternehmenskanälen oder Video-Tools mit stärkerer Verifizierung zu wechseln. Das Ziel ist, Sie unter Druck zu setzen und von normalen Überprüfungen abzuschneiden.

Um sicher zu bleiben, verwenden Sie die Richtlinie „Vertraue nicht, überprüfe.“ Bestätigen Sie sensible Anfragen immer über einen zweiten Kanal, wie z. B. einen Rückruf an eine gespeicherte Nummer oder eine Nachfrage bei einem anderen Teammitglied. Für Überweisungen mit hohem Wert verwenden Sie Rückruf-Codes oder voreingestellte „Sicherheitswörter“, die nur Ihr Team kennt. Diese einfache Gewohnheit kann selbst die überzeugendsten KI-Imitationen stoppen.

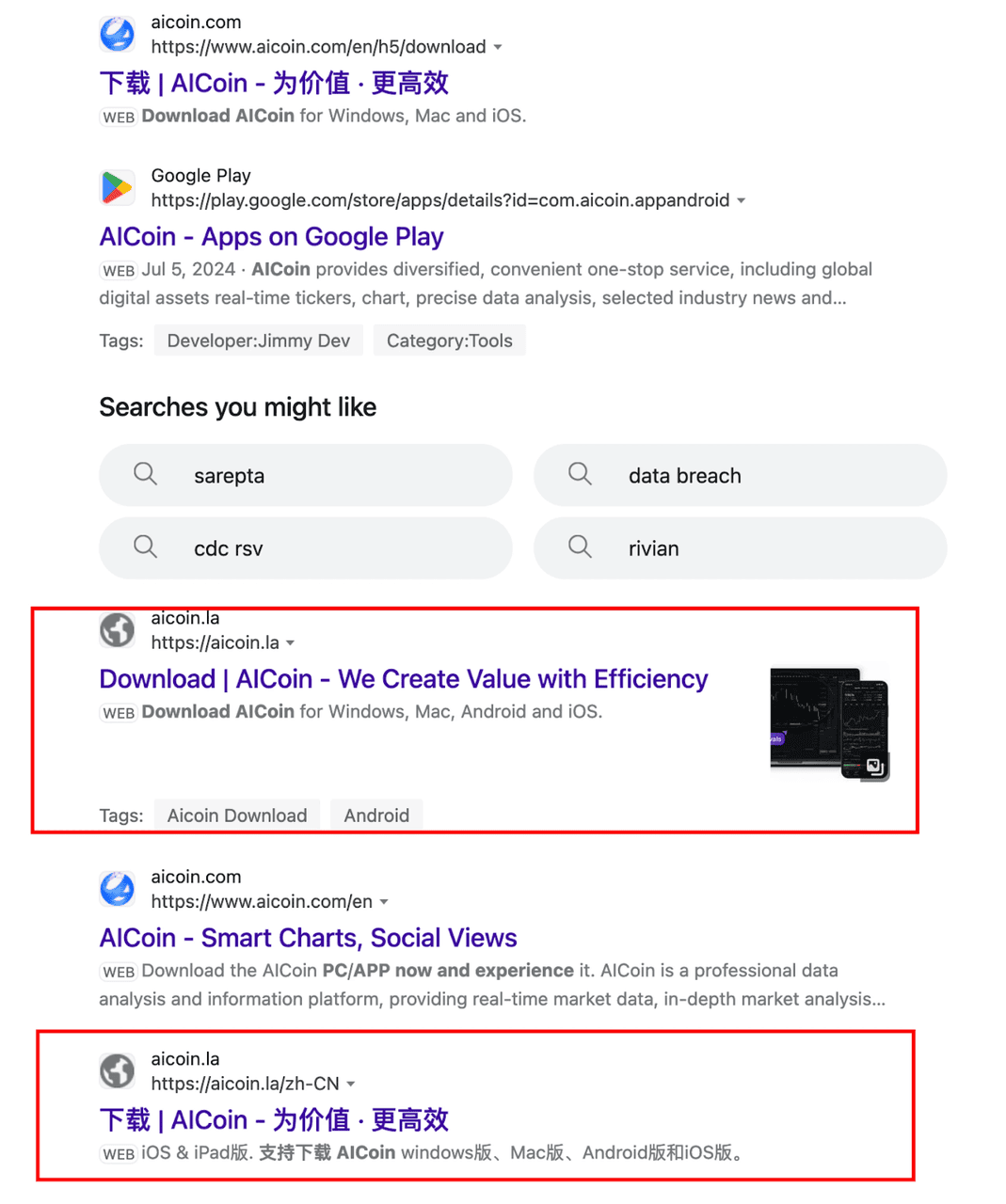

7. SEO-/Werbe-Vergiftung und „Watering-Hole“-Seiten

Beispiel für einen SEO-Vergiftungsangriff | Quelle: Hunt.io

SEO- und Werbe-Vergiftungsbetrügereien täuschen Nutzer, indem sie bösartige Seiten ganz oben in den Google- oder Social-Media-Suchergebnissen erscheinen lassen. Betrüger kaufen Anzeigen oder nutzen Black-Hat-SEO, um Seiten für beliebte Schlüsselwörter wie „Wallet-Airdrop“, „Belohnungen beanspruchen“ oder „neuer Token-Launch“ zu ranken. Einige kompromittieren sogar legitime Blogs oder Community-Seiten, indem sie bösartige Skripte, gefälschte Beanspruchungs-Buttons oder Trojaner-Installationsprogramme einschleusen. Für einen ahnungslosen Trader sehen diese Seiten identisch mit vertrauenswürdigen Plattformen aus.

Die Gefahr ist, dass diese Seiten oft zeitlich passend und überzeugend sind. Während gehypter Ereignisse wie Token-Airdrops oder Vorverkäufen kann eine schnelle Google-Suche direkt zu einer gefälschten Anspruchsseite führen. Opfer verbinden ihre Wallets, unterschreiben Genehmigungen und verlieren sofort Gelder. Dezente Hinweise wie falsch geschriebene Domain-Namen (binqX.com statt BingX.com) oder seltsame Domain-Endungen sind in der Regel die einzigen Anzeichen.

Um sicher zu bleiben, verlassen Sie sich beim Zugriff auf Krypto-Seiten niemals nur auf Suchergebnisse oder Werbung. Tippen Sie stattdessen die URLs manuell ein oder speichern Sie sie nach der Überprüfung ihrer Echtheit als Lesezeichen. Überprüfen Sie Links, die in Discord, Telegram oder X geteilt werden, doppelt, bevor Sie darauf klicken. Im Zweifelsfall bestätigen Sie die offizielle Website anhand von BingX-Ankündigungen oder der Projektdokumentation. Diese einfache Disziplin verhindert die meisten SEO-Vergiftungen und Watering-Hole-Fallen.

8. Adressenvergiftung bei viel genutzten Wallets

Adressen-Vergiftungsbetrügereien zielen auf vielbeschäftigte Trader ab, die häufig Wallet-Adressen kopieren und einfügen. Angreifer senden Wert-Null-„Dusting“-Transaktionen von Adressen, die dem Wallet eines echten Kontakts fast identisch ähneln, oft mit denselben ersten und letzten Zeichen. Später, wenn das Opfer Gelder senden will, kann es versehentlich die gefälschte Adresse aus seiner Transaktionshistorie kopieren und die Vermögenswerte unwissentlich direkt an den Betrüger senden.

Diese Taktik funktioniert, weil die meisten Wallets nur die ersten und letzten Zeichen einer Adresse anzeigen, was ein falsches Gefühl der Wiedererkennung erzeugt. In der Eile des Handels oder von Überweisungen während eines Bullenlaufs überspringen Nutzer oft die vollständige Verifizierung. Selbst erfahrene Investoren haben Tausende verloren, indem sie Tokens an eine vergiftete Adresse sendeten, die vertraut aussah, aber nie wirklich gespeichert wurde.

Um sicher zu bleiben, verlassen Sie sich beim Kopieren von Adressen niemals nur auf die Historie oder Teilübereinstimmungen. Nutzen Sie Wallet-Funktionen wie Adressen-Whitelisting, überprüfen Sie die gesamte Zeichenfolge doppelt oder verwenden Sie Namensdienste wie

ENS (Ethereum Name Service) oder TON DNS für besser lesbare Bezeichner. Behandeln Sie jede neue oder unerwartete „Dusting“-Überweisung in Ihrer Historie als rote Flagge; sie könnte ein Vorbote für einen viel größeren Verlust sein.

9. „Technischer Support“ und Scareware

Betrügereien mit technischem Support nutzen das Vertrauen der Menschen in Autoritätspersonen aus. Angreifer geben sich als IT-Mitarbeiter, Sicherheitsanbieter oder sogar als Support-Agenten der Börse oder Wallet aus. Sie kontaktieren Opfer und behaupten, ein Problem beheben oder ein dringendes „Upgrade“ bereitstellen zu müssen, und drängen sie dann dazu, Zeiterfassungs-Tools, Antivirus-Software oder Patches zu installieren. Diese Dateien sind in Wirklichkeit Wallet-Diebstahl-Software oder Remote-Access-Trojaner, die die vollständige Kontrolle über das System übernehmen. Einmal im System, können Betrüger Wallets leeren, Tastenanschläge protokollieren und sensible Dateien wie private Schlüssel kopieren.

Eine weitere gängige Taktik sind Scareware-Pop-ups. Beim Surfen sehen Nutzer plötzlich gefälschte Warnungen wie „Ihr System ist infiziert, klicken Sie hier, um es zu bereinigen“. Diese Warnungen imitieren Windows- oder macOS-Benachrichtigungen und fordern zu Downloads auf, die legitim aussehen. Opfer installieren die „Korrektur“, die heimlich Anmeldeinformationen aufzeichnet, die Zwischenablage kapert oder Wallet-Drainer einschleust. Die Dringlichkeit der Nachricht ist darauf ausgelegt, logisches Denken zu umgehen und Nutzer sofort zum Handeln zu bewegen.

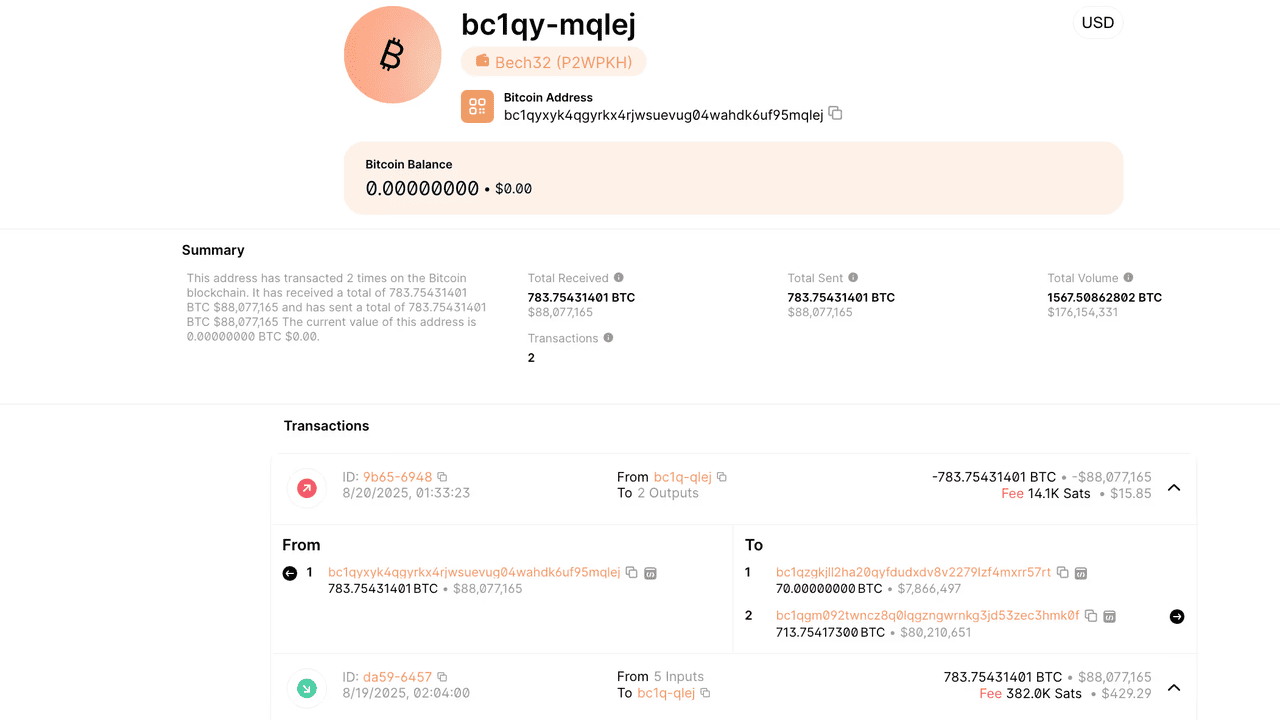

Bitcoin-Wallet geleert von über 91 Millionen Dollar in einer gefälschten technischen Support-Sozial-Engineering-Betrügerei | Quelle: CoinDesk

Die Risiken sind sehr real: Am 19. August 2025 verlor ein Opfer 783 BTC, was etwa 91,4 Millionen Dollar entspricht, nachdem ein Betrüger, der sich als Support-Agent für eine Hardware-Wallet ausgab, sie dazu verleitet hatte, die Wallet-Anmeldeinformationen preiszugeben. Die gestohlenen Gelder wurden schnell über die Wasabi Wallet geleitet, um die Spuren zu verwischen. Dieser Vorfall, aufgedeckt vom Blockchain-Detektiv ZachXBT, unterstreicht, wie ein einziger Moment falschen Vertrauens zu katastrophalen Verlusten führen kann. Um sicher zu bleiben, laden Sie Software nur von offiziellen Anbieter-Kanälen herunter, gewähren Sie niemals Fernzugriff, wenn Sie mit Wallets arbeiten, und trennen Sie Wallet-Aktivitäten vom allgemeinen Surfen.

10. Community-Übernahmen und kompromittierte Mod-Konten

Community-Übernahmebetrügereien zielen auf die Orte ab, an denen sich Krypto-Nutzer am sichersten fühlen, wie Discord-, Telegram- und X-Gruppen. Angreifer kapern die Konten langjähriger Moderatoren oder sogar verifizierter Projektvertreter und posten dann dringende Nachrichten wie „migrieren Sie jetzt Ihre Tokens“ oder „beanspruchen Sie Ihren Airdrop heute.“ Da diese Beiträge von vertrauenswürdigen Insidern stammen, klicken die Opfer mit größerer Wahrscheinlichkeit ohne zu zögern.

Manche Kampagnen gehen noch weiter und schaffen Legitimität, indem sie manipulierte Veranstaltungsfotos, gefälschte Investorenankündigungen oder geklonte Websites verwenden, um die Erzählung zu untermauern. Im Jahr 2025 berichteten mehrere Telegram-Communities von plötzlichen Übernahmen von Moderatoren-Konten, die bösartige „Claim“-Links verbreiteten und Nutzer dazu brachten, Verträge zu unterzeichnen, die ihre Wallets innerhalb von Minuten nach dem Post leerten. Die Kombination aus Vertrauen und Dringlichkeit macht dies zu einem der am schwierigsten in Echtzeit zu erkennenden Betrugsfälle.

Um sich zu schützen, überprüfen Sie Ankündigungen immer auf mindestens zwei offiziellen Kanälen, wie der Website des Projekts und dem verifizierten X-Konto. Seien Sie vorsichtig bei Posts, die auf völlig neue Domains verlinken, selbst wenn sie von bekannten Namen stammen. Behandeln Sie als Faustregel jede Benachrichtigung über eine „Migration“ oder „Airdrop-Abrechnung“ standardmäßig als hohes Risiko und überprüfen Sie sie, bevor Sie interagieren. Nur ein paar zusätzliche Minuten Vorsicht können verhindern, dass Ihre Wallet unwiderruflich geleert wird.

Wie man sich vor Social-Engineering-Angriffen schützt

Betrügereien skalieren am schnellsten während Hype-Zyklen – diese fünf Gewohnheiten helfen Ihnen, einen Schritt voraus zu sein.

1. Geräte trennen und sichern: Bewahren Sie Wallets auf einem dedizierten Gerät mit einer Hardware-Wallet auf und verwenden Sie eine Sandbox/VM, wenn Sie unbekannte Dateien öffnen müssen. Mischen Sie niemals Gaming, Arbeit und Wallet-Management.

2. Kontrollieren Sie, was Sie unterschreiben: Lesen Sie jede Wallet-Eingabeaufforderung, begrenzen Sie die Token-Zuweisungen und führen Sie monatliche Genehmigungsüberprüfungen mit Tools wie Revoke.cash durch. Blindes Unterschreiben ist die Ursache für die meisten Wallet-Leerungen.

3. Verifizieren Sie, bevor Sie handeln: Vertrauen Sie niemals nur dem Kanal, der die Anfrage gestellt hat. Bestätigen Sie Geldtransfers oder Adressänderungen über gespeicherte Kontakte, Ticketsysteme oder offizielle Ankündigungen, nicht über DMs.

4. Bleiben Sie bei vertrauenswürdigen Kanälen: Setzen Sie offizielle URLs als Lesezeichen, vermeiden Sie gesponserte „Claim“-Links, deaktivieren Sie zufällige DMs und gehen Sie davon aus, dass unerwünschte „Freunde“ ein Trick sein könnten. Verwenden Sie Multi-Sig und Dual-Control für große Überweisungen.

5. Stärken Sie die Grundlagen und haben Sie einen Plan: Aktivieren Sie MFA, verwenden Sie einen Passwort-Manager und halten Sie die Software auf dem neuesten Stand. Trainieren Sie Teams, um Drucktaktiken mit Dringlichkeit/Autorität zu erkennen, und erstellen Sie einen Vorfallplan, um Genehmigungen sofort zu widerrufen und Berichte einzureichen.

Wie BingX Ihnen hilft, Social-Engineering-Risiken zu reduzieren

BingX bietet Ihnen mehrere integrierte Schutzmaßnahmen, um mit Vertrauen zu handeln. Sie können

2FA (Zwei-Faktor-Authentifizierung),

Anti-Phishing-Codes und Auszahlungs-Whitelistings aktivieren, um unbefugten Zugriff zu blockieren. Die BingX Academy bietet auch aktuelle Betrugswarnungen und schrittweise Anleitungen zur Sicherheit, die Ihnen helfen, neuen Bedrohungen auf dem Markt einen Schritt voraus zu sein. Wenn sich etwas seltsam anfühlt, steht Ihnen der BingX-Support rund um die Uhr zur Verfügung. Sie können einen Fall mit Ihren Order-IDs, Transaktions-Hashes und Screenshots einreichen, um sofortige Hilfe zu erhalten.

Allerdings kann keine Börse Gelder schützen, die Sie freiwillig für einen bösartigen Vertrag genehmigt oder außerhalb der Plattform gesendet haben. Die stärkste Verteidigung ist Ihr Verhalten: Installieren Sie keine nicht verifizierte Software, unterschreiben Sie nicht blind Wallet-Eingabeaufforderungen und lassen Sie nicht zu, dass Dringlichkeit die Vorsicht außer Kraft setzt. Durch die Kombination der Schutzmaßnahmen von BingX mit klugen Gewohnheiten können Sie Ihre Vermögenswerte während des Bull-Runs sicherer halten.

Fazit

Der Bull-Run 2025 schafft enorme Chancen in Krypto, verstärkt aber auch das Ausmaß und die Raffinesse von Social-Engineering-Betrügereien. Von Discord-basierten „Mein Spiel ausprobieren“-Köder bis hin zu gefälschten Startups, Deepfakes und Genehmigungs-Phishing entwickeln Angreifer ständig ihre Taktiken weiter, um Vertrauen, Dringlichkeit und menschliches Versagen auszunutzen.

Um sicher zu bleiben, ist ein Gleichgewicht zwischen Plattformschutz und persönlicher Disziplin erforderlich. BingX bietet Tools wie 2FA, Auszahlungs-Whitelistings und einen Bildungs-Hub in der

BingX Academy, um Ihre Abwehrmaßnahmen zu stärken, aber die endgültige Verantwortung liegt bei Ihnen. Verifizieren Sie immer Anfragen, vermeiden Sie blindes Unterschreiben und behandeln Sie unerwünschte Angebote mit Vorsicht.

Denken Sie daran: Krypto-Transaktionen sind irreversibel, und ein einziger Fehltritt kann dauerhafte Verluste bedeuten. Wachsamkeit ist Ihr bester Schutz im bevorstehenden Bullenmarkt.

Verwandte Artikel

FAQ zu Social-Engineering-Betrug in Krypto

1. Was ist der heißeste Social-Engineering-Betrug im Krypto-Bereich im Jahr 2025?

Discord-basierte „Mein Spiel ausprobieren“-Köder und gefälschte Startup-Downloads sind in diesem Zyklus die heißesten Vektoren; beide liefern unter einem freundlichen Vorwand Wallet-Diebe.

2. Warum entgehen Social-Engineering-Betrügereien Audits?

Sie zielen auf Menschen ab, nicht auf Smart Contracts. Es ist keine Code-Ausnutzung erforderlich. Eine einzige überstürzte Genehmigung oder ein unsicherer Download ist ausreichend.

3. Wie erkennt man Genehmigungs-Phishing schnell?

Suchen Sie nach Anfragen, unbekannten Verträgen unbegrenzte Ausgabenrechte zu gewähren, und nach übertriebenen „Jetzt beanspruchen“-Seiten. Widerrufen Sie alte Genehmigungen regelmäßig.

4. Sind Deepfake-Betrügereien wirklich ein Krypto-Risiko?

Ja, KI-Stimmen-/Videoklone werden verwendet, um Zahlungen zu beschleunigen oder OTPs zu teilen. Verifizieren Sie immer über einen gespeicherten Kontakt in einem zweiten Kanal.

5. Was sollte ich direkt nach einem Verdacht auf eine Social-Engineering-Kompromittierung tun?

Trennen Sie die Wallet, widerrufen Sie Genehmigungen, verschieben Sie die verbleibenden Vermögenswerte auf eine saubere Hardware-Wallet, ändern Sie Passwörter/2FA und reichen Sie Berichte ein (und kontaktieren Sie relevante Plattformen).