Nella prima metà del 2025, gli utenti crypto hanno perso 2,3 miliardi di dollari, di cui 340 milioni solo a causa di

truffe di social engineering. Secondo un aggiornamento di Cointelegraph, trappole come le truffe Discord "prova il mio gioco", che hanno sottratto 170.000 dollari a un artista NFT, e false startup di AI o gaming che utilizzano pagine Notion curate e account X verificati per diffondere software di furto di wallet, dimostrano quanto velocemente si evolvono questi schemi.

Su scala più ampia, i numeri sono ancora più allarmanti. Chainalysis ha riferito che nel 2024 sono stati tracciati 40,9 miliardi di dollari in flussi crypto illeciti, anche se solo lo 0,14% dell'attività on-chain è criminale. Quella piccola porzione si traduce comunque in perdite massicce e in un

mercato rialzista, cresce rapidamente. Il rally crypto del 2025 non creerà solo vincitori, ma alimenterà anche frodi dirette contro le persone come deepfake, furti con blind-signing e impersonificazione di dirigenti, a meno che gli utenti non conoscano i segnali di allarme e rafforzino le loro difese.

Di seguito troverai le principali truffe di social engineering a cui prestare attenzione, esempi reali, segnali di allarme e i passi esatti per proteggere i tuoi asset crypto, su BingX e oltre.

Cos'è una truffa crypto di social engineering e come funziona?

Una truffa crypto di social engineering è un tipo di frode di criptovalute in cui i truffatori prendono di mira le persone anziché le blockchain o i contratti intelligenti. Invece di violare il codice, usano la manipolazione psicologica, spacciandosi per figure fidate, creando un falso senso di urgenza o sfruttando la fiducia della comunità per ingannare le vittime e far loro rivelare le chiavi private, le password o inviare fondi. L'obiettivo è farti cliccare su un link dannoso, scaricare software falso o approvare una transazione on-chain rischiosa che svuota il tuo wallet.

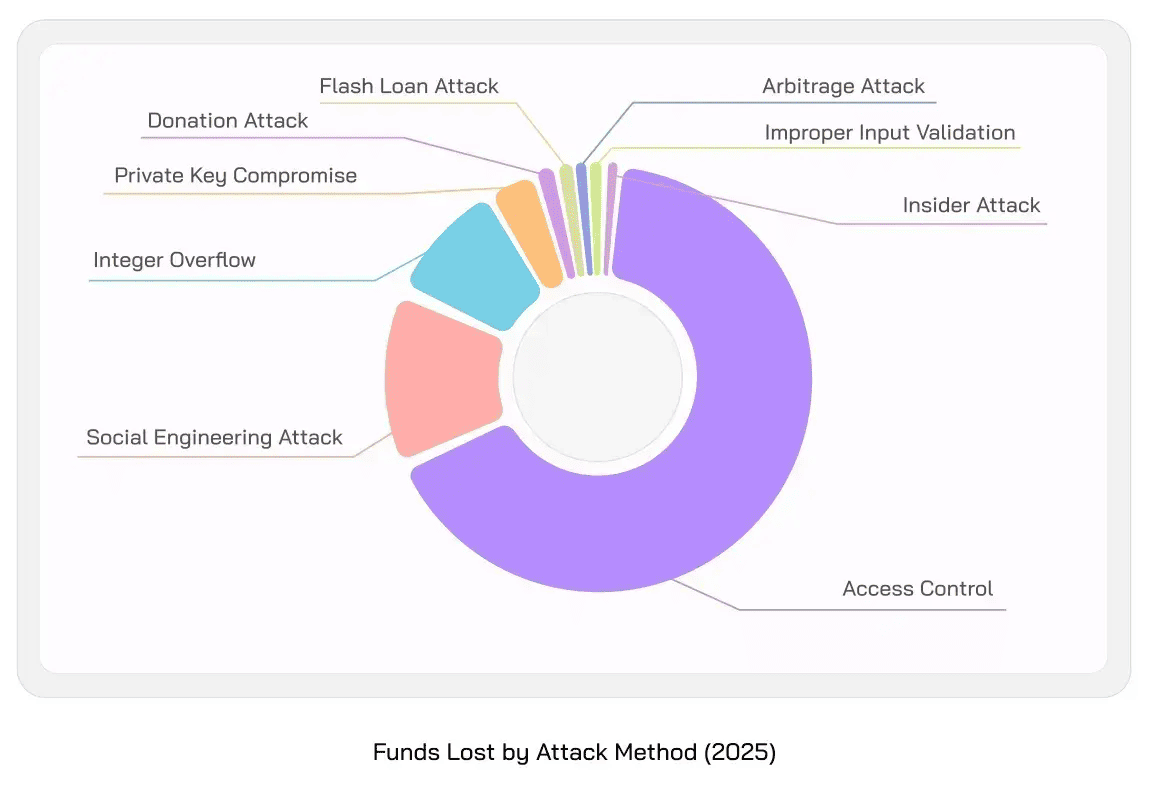

Le truffe di social engineering rappresentano il 15% delle perdite da truffe crypto nella prima metà del 2025 | Fonte: Quill Audits

Come funziona in pratica una truffa di social engineering (SE)

1. Preparazione: i truffatori studiano il loro obiettivo, spesso all'interno delle comunità di Discord, Telegram o X.

2. Infiltrazione: si spacciano per amici, reclutatori o personale di supporto per guadagnare fiducia.

3. Sfruttamento: inviano un "gioco" falso, un sito di phishing o una richiesta di approvazione di un contratto. Tu credi che sia sicuro e interagisci.

4. Perdita: il tuo wallet viene svuotato, il tuo account è compromesso o i tuoi dati personali vengono rubati.

Questo bypassa anche i migliori audit perché il "bug" non è nel codice, ma nel comportamento umano.

Perché dovresti preoccuparti degli attacchi di social engineering?

Le truffe di social engineering sono ora una delle maggiori fonti di perdite crypto nel 2025. Secondo Quill Audits, 340 milioni di dollari sono stati rubati tramite vettori di social engineering nella prima metà del 2025, parte degli oltre 2,3 miliardi di dollari persi a causa di hack ed exploit. Il

phishing e il social engineering rimangono le vie d'attacco dominanti, costantemente in cima ai rapporti sugli incidenti delle aziende di sicurezza.

I ricercatori di Darktrace hanno tracciato campagne ancora attive in cui i truffatori costruiscono interi ecosistemi di aziende false, completi di siti web, repository GitHub e pagine Notion, per distribuire malware che ruba i wallet come Atomic Stealer e Realst.

In un mercato rialzista, i truffatori scalano rapidamente. Poiché le transazioni crypto sono irreversibili, un singolo clic o un blind-signing può significare perdere tutto, rendendo le truffe di social engineering uno dei rischi più urgenti per trader e investitori nel 2025.

Le 10 principali truffe di social engineering da cui proteggersi

Mentre il rally rialzista del 2025 accelera, anche i truffatori stanno intensificando le loro operazioni, utilizzando trappole Discord, false startup, deepfake e trucchi di blind-signing per rubare milioni. Ecco le dieci truffe di social engineering più comuni che devi conoscere, come funzionano e perché sono pericolose.

1. Esca "Prova il mio gioco" su Discord/Steam (Installer di furto di wallet)

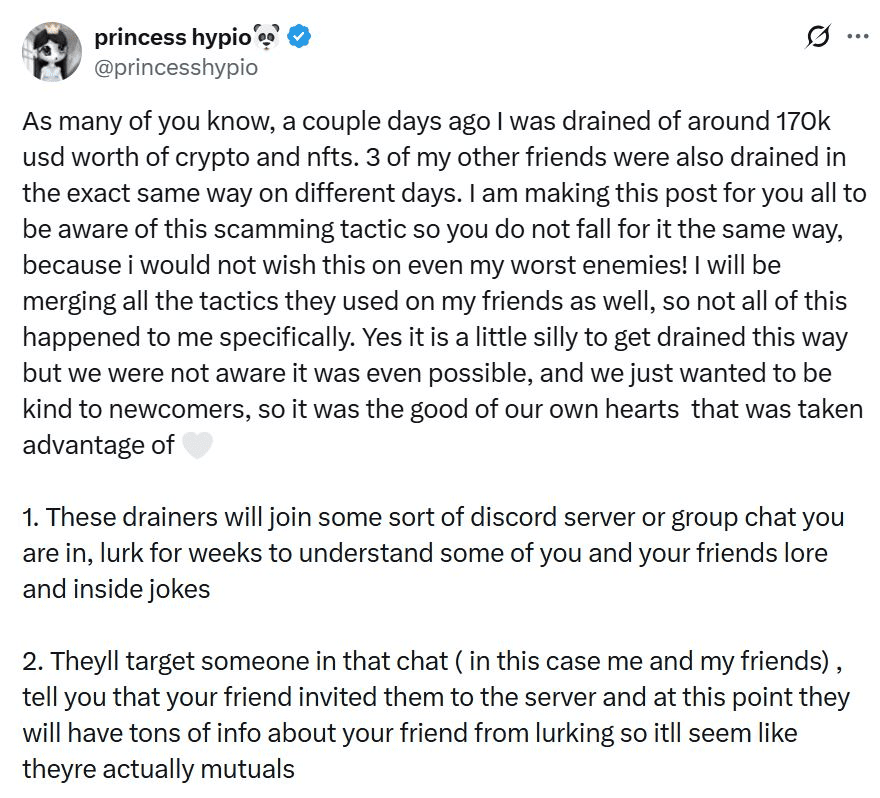

Descrizione di un attacco di social engineering basato su Discord | Fonte: Cointelegraph

Gli aggressori si infiltrano spesso nei server di gaming o crypto su Discord, spacciandosi per membri amichevoli della community. Dopo aver costruito la fiducia, inviano un link per un "playtest" o "prova il mio gioco", a volte ospitato su Steam o su un falso server di file. Una volta installato, il programma rilascia silenziosamente malware progettato per rubare le credenziali del wallet, i cookie di sessione e gli accessi a Discord, dando ai truffatori pieno accesso sia agli asset che agli account.

Un caso reale mostra quanto possa essere costoso. Nell'agosto 2025, l'artista NFT Princess Hypio ha perso circa 170.000 dollari in token e NFT dopo aver accettato una "build del gioco" collegata a Steam da qualcuno che pensava fosse un amico. I ricercatori di sicurezza sottolineano che queste truffe hanno successo perché non attaccano la blockchain, ma sfruttano la fiducia e la curiosità umana all'interno delle community.

Per proteggerti, fai attenzione ai segnali di allarme come le offerte di "regalarti un gioco", le menzioni di nomi di amici in comune o i captcha/"verifiche Cloudflare" prima dei download. Mantieni le attività di gaming e wallet su dispositivi separati, non eseguire mai file non firmati o non verificati e controlla le identità usando un secondo canale (come Telegram o il telefono). Una semplice pausa prima di cliccare può prevenire lo svuotamento completo del wallet.

2. False startup IA/Gaming/Web3 (falsificazioni su Notion/GitHub/Medium/X)

Esempio di una truffa di social engineering con una falsa startup | Fonte: Darktrace

I truffatori si spacciano sempre più spesso per startup di IA, gaming o Web3 per ingannare gli utenti di criptovalute. Creano siti web dall'aspetto professionale, pubblicano white paper su Notion e caricano repository GitHub falsi che sembrano attivi. Le vittime vengono poi contattate tramite X, Discord o Telegram con inviti a "testare" un nuovo software o a unirsi a programmi beta. Una volta installata, l'applicazione rilascia un "info-stealer" che preleva dati del browser, frasi seed e file del wallet da dispositivi Windows e macOS.

Alcune di queste false aziende si sforzano molto per apparire legittime. I ricercatori di Darktrace hanno individuato gruppi che utilizzano certificati di firma del codice rubati per far sì che il malware superi i controlli di sistema, mentre altri gestiscono account X verificati, sottratti a utenti reali, per sembrare autentici. Campagne come "Pollens AI" e "Eternal Decay" hanno persino messo in scena false liste di investitori e foto di conferenze per aumentare la loro credibilità.

La difesa pratica si basa sullo scetticismo. Fate attenzione a segnali d'allarme come un branding accattivante con poco codice funzionante, informazioni di registrazione incoerenti o risorse clonate in più "startup". Presupponete sempre che un software non richiesto sia ostile fino a prova contraria. Tenete i wallet caldi vuoti, affidatevi ai wallet hardware con richieste di firma chiare e separate gli ambienti di lavoro/di test dai dispositivi utilizzati per gestire i fondi in criptovaluta.

3. Blind-Signing e phishing dell'approvazione (front-end/drainer falsi)

Una delle truffe in più rapida crescita nel 2025 è il blind-signing e il phishing dell'approvazione. Gli aggressori clonano dApp, exchange o pagine di richiesta di airdrop popolari e le promuovono attraverso annunci sponsorizzati, drop su Discord o gruppi Telegram. Quando un utente clicca su "Approva" nel suo wallet, concede inconsapevolmente all'aggressore diritti illimitati di spesa dei token, permettendo di svuotare l'intero saldo in pochi secondi. QuillAudits stima che questo vettore di attacco sia balzato in avanti nella prima metà del 2025, accumulando centinaia di milioni di perdite su

Ethereum,

Solana e

TON.

Queste truffe funzionano perché le richieste del wallet sembrano di routine. Molti utenti non si rendono conto che una singola approvazione può coprire molto più del piccolo trasferimento che si aspettano. I segnali d'allarme includono siti web nuovi o sconosciuti che richiedono la massima autorizzazione, firme del wallet legate a contratti sconosciuti o banner che vi mettono fretta con "richiedi ora" o "l'airdrop termina in pochi minuti". Anche i trader esperti sono caduti nella trappola per la fretta di approvare.

La difesa più sicura consiste nel creare abitudini di verifica e revoca. Controllate sempre ciò che il wallet sta concedendo prima di cliccare e utilizzate regolarmente strumenti di revoca dei permessi come Revoke.cash o Etherscan Token Approval Checker. Per scambi o richieste importanti, usate un wallet hardware con "clear-signing", in modo da poter vedere esattamente cosa viene approvato. Trattate ogni pulsante "Approva" come un contratto; potrebbe esporre l'intero wallet se non lo controllate con attenzione.

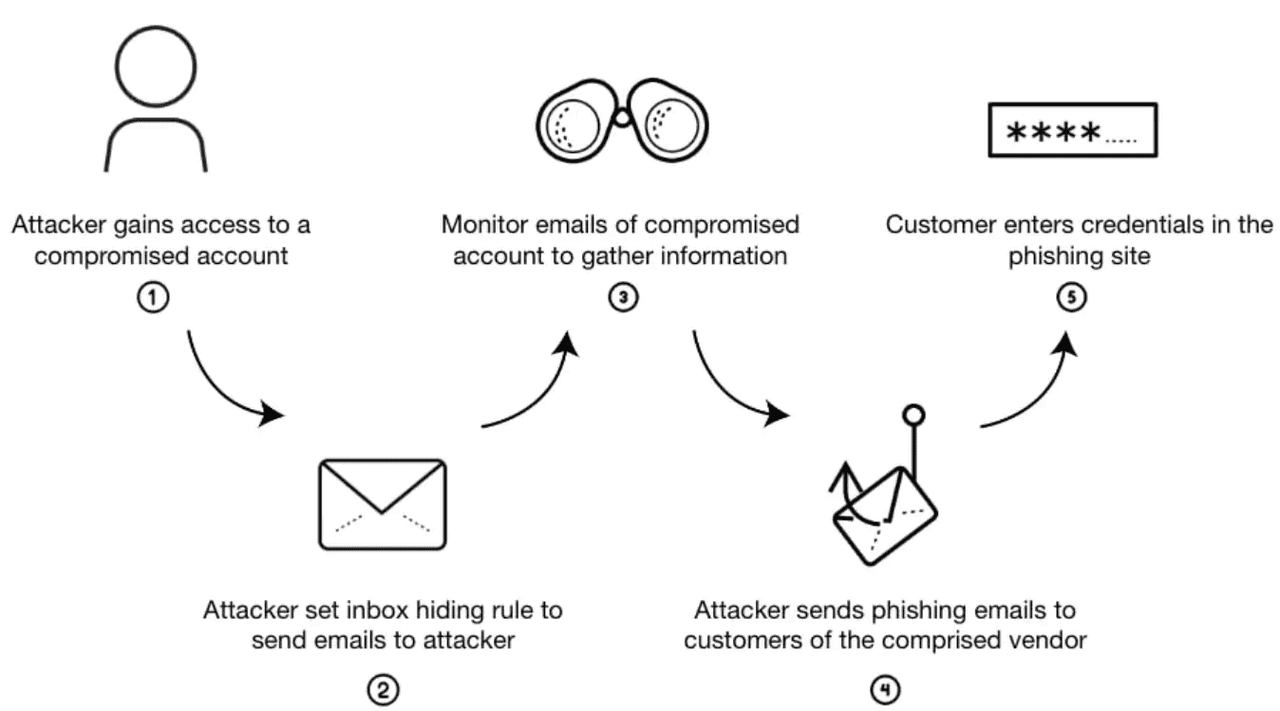

4. Business Email Compromise (BEC) e impersonificazione di dirigenti

Come funziona una truffa di compromissione della posta elettronica aziendale (BEC) | Fonte: Palo Alto Networks

Le truffe di compromissione della posta elettronica aziendale (BEC) e di impersonificazione dei dirigenti sono in aumento nelle aziende crypto durante la corsa al rialzo del 2025. Gli aggressori creano e-mail o messaggi di testo che sembrano provenire da fondatori, CFO o anche da consulenti esterni. Invece di inviare link o malware, usano istruzioni in chiaro come "trasferimento urgente a questo wallet temporaneo". Poiché i messaggi sembrano di routine e non contengono allegati dannosi, spesso sfuggono ai filtri antispam.

Queste truffe prosperano grazie alla pressione e all'autorità. L'aggressore di solito aggiunge urgenza ("i fondi devono essere inviati oggi") o segretezza ("non dirlo a nessuno finché questo accordo non è concluso") per spingere il personale a saltare i normali controlli. I segnali d'allarme includono cambiamenti improvvisi nell'indirizzo del wallet, richieste di pagamento al di fuori del processo abituale o istruzioni che aggirano i normali flussi di lavoro contabili. In alcuni casi di alto profilo, un singolo messaggio convincente ha portato al furto di milioni di criptovalute.

L'hack di Bybit nel 2025 è un caso di alto profilo: il Lazarus Group nordcoreano ha usato il social engineering per infiltrarsi in uno sviluppatore di terze parti fidato e rubare 1,5 miliardi di dollari in criptovalute. Questo dimostra come anche gli exchange ben protetti possano essere compromessi da un errore umano.

La migliore protezione è la disciplina del processo. Verificate sempre i nuovi indirizzi di pagamento con una richiamata a un numero verificato o su un canale sicuro, mai tramite lo stesso thread di e-mail. Richiedete l'approvazione di più persone per i trasferimenti di grandi dimensioni, in modo che nessun singolo dipendente possa agire da solo sotto pressione. Formare i team finanziari e operativi a riconoscere il linguaggio del social engineering è tanto cruciale quanto utilizzare firewall o audit.

5. Falsi reclutatori e "test di valutazione"

Le truffe dei falsi reclutatori stanno diventando una tattica preferita nel mercato rialzista del 2025, soprattutto perché le aziende crypto si affrettano ad assumere talenti. Gli aggressori si spacciano per responsabili delle risorse umane o cacciatori di teste, contattando tramite LinkedIn, Telegram o e-mail con offerte per posizioni ad alto salario. Una volta stabilita la fiducia, inviano "valutazioni tecniche" o "plugin di Zoom" che installano segretamente keylogger, clipboard hijacker o "wallet stealer". Gli analisti della sicurezza hanno persino rintracciato alcune campagne riconducibili a gruppi sostenuti da stati che prendono di mira gli sviluppatori.

Il pericolo è che questi attacchi sono progettati per sembrare professionali. Le vittime spesso ricevono file in ZIP protetti da password (per eludere gli scanner di sicurezza) e viene chiesto loro di disabilitare gli strumenti antivirus "per compatibilità". Ad altri viene chiesto di installare software di riunione o tracker del tempo che sembrano legittimi ma sono in realtà malware. Poiché la truffa imita i processi di reclutamento reali, anche gli sviluppatori esperti possono essere ingannati.

Il furto di CoinDCX nel luglio 2025 è un esempio di questo tipo di attacco di social engineering. Hacker che si spacciavano per reclutatori hanno attirato un ingegnere dell'azienda ad accettare falsi lavori da freelance, convincendolo a installare un malware sul suo laptop da ufficio. In poche ore, gli aggressori hanno drenato 44 milioni di dollari da un wallet di liquidità. Questo dimostra come le truffe basate sul reclutamento possano compromettere anche i grandi exchange quando i dipendenti vengono presi di mira a livello desktop.

Per proteggervi, trattate con cautela ogni messaggio di reclutatore non richiesto. Eseguite le valutazioni solo in sandbox usa e getta o macchine virtuali in cui non sono archiviati dati privati o wallet. Non gestite mai i vostri wallet di criptovalute sullo stesso dispositivo utilizzato per file non verificati. Confermate le offerte di lavoro direttamente con la pagina ufficiale delle carriere dell'azienda o con il team delle risorse umane prima di scaricare qualsiasi cosa. Qualche verifica extra può salvare sia la vostra reputazione professionale che le vostre criptovalute.

6. Voci/video deepfake con IA e scenari di pagamento “d'emergenza”

Le truffe deepfake sono in forte aumento nel 2025, poiché gli strumenti di IA rendono facile imitare le voci e persino i video in diretta. Gli aggressori clonano un collega, un capo o un familiare e li spingono ad agire con urgenza, come trasferire cripto su un “wallet sicuro” o leggere una password monouso. Poiché la voce e il volto sembrano familiari, molte vittime agiscono senza esitazione.

Il trucco sta nell'urgenza e nell'isolamento. Il falso chiamante spesso afferma che qualcosa è sensibile al fattore tempo, come “i fondi devono essere spostati in pochi minuti” o “siamo bloccati a meno che tu non agisca ora.” Eviteranno anche di passare a canali aziendali ufficiali o a strumenti video con una verifica più solida. L'obiettivo è tenerti sotto pressione e isolato dai normali controlli.

Per stare al sicuro, adotta una politica di “non fidarti, verifica.” Conferma sempre le richieste sensibili tramite un secondo canale, come richiamare un numero salvato o verificare con un altro membro del team. Per i trasferimenti di alto valore, utilizza codici di richiamata o “parole sicure” preimpostate che solo il tuo team conosce. Questa semplice abitudine può fermare anche le imitazioni di IA più convincenti.

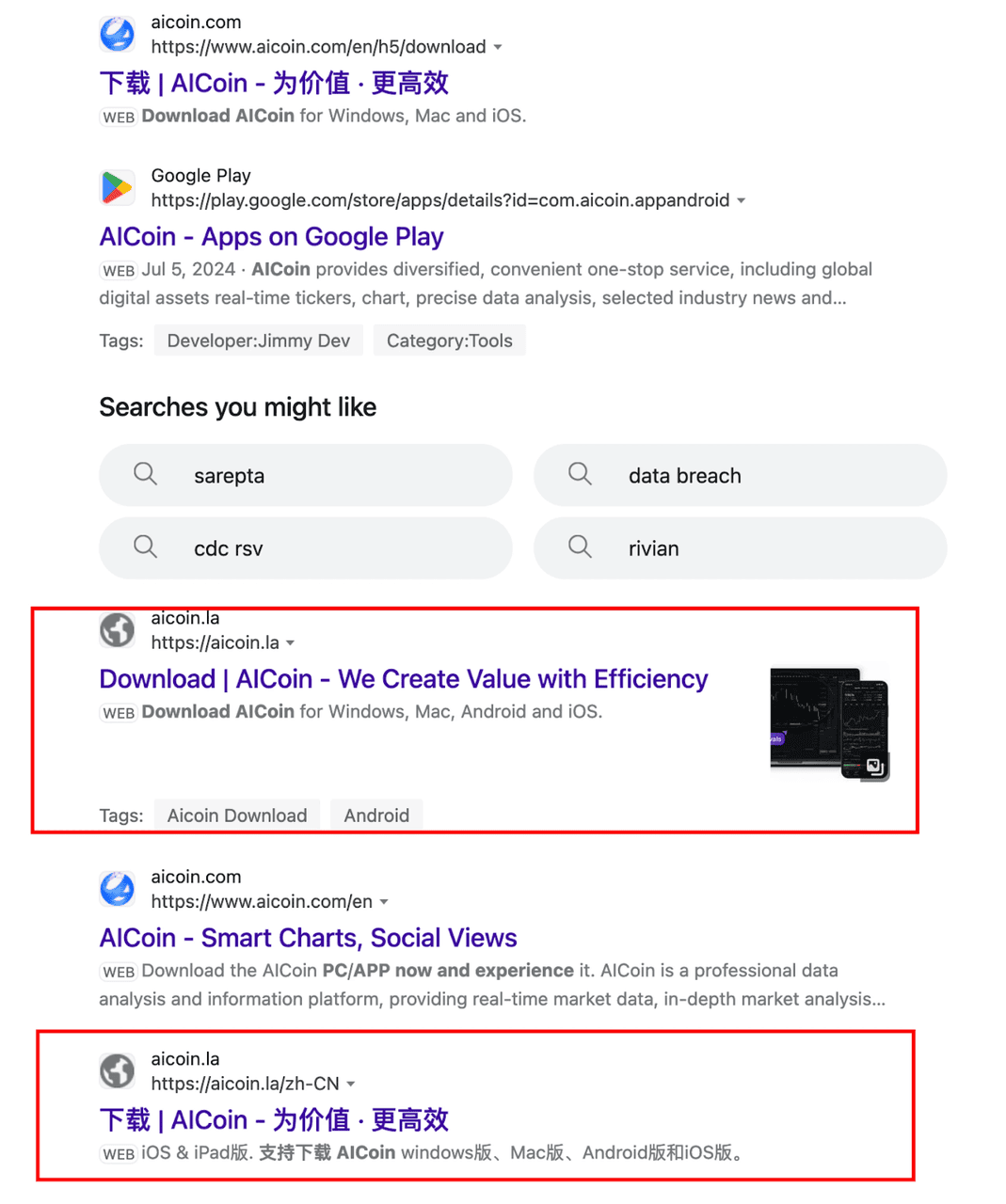

7. Avvelenamento di SEO/pubblicità e pagine “watering-hole”

Esempio di attacco di avvelenamento SEO | Fonte: Hunt.io

Le truffe di avvelenamento SEO e pubblicitario ingannano gli utenti facendo apparire siti dannosi in cima alle ricerche di Google o dei social media. I truffatori acquistano annunci o usano il SEO “black-hat” per classificare pagine con parole chiave di tendenza come “airdrop del wallet”, “richiedi ricompense” o “lancio di nuovi token”. Alcuni compromettono persino blog legittimi o pagine della community, iniettando script dannosi, falsi pulsanti di richiesta o installer di trojan. Per un trader ignaro, questi siti sembrano identici a piattaforme affidabili.

Il pericolo è che queste pagine sono spesso tempestive e convincenti. Durante eventi molto pubblicizzati come airdrop di token o prevendite, una rapida ricerca su Google può portare direttamente a una falsa pagina di richiesta. Le vittime collegano i loro wallet, firmano approvazioni e perdono istantaneamente i fondi. I sottili indizi, come i domini scritti in modo errato (binqX.com invece di BingX.com) o strane estensioni di dominio, sono spesso gli unici segnali rivelatori.

Per stare al sicuro, non fare mai affidamento solo sui risultati di ricerca o sulle pubblicità quando accedi ai siti di cripto. Invece, digita manualmente gli URL o salvali come preferiti dopo aver verificato la loro autenticità. Ricontrolla due volte i link condivisi su Discord, Telegram o X prima di cliccare. In caso di dubbio, conferma il sito ufficiale dagli annunci di BingX o dalla documentazione del progetto. Questa semplice disciplina previene la maggior parte dei casi di avvelenamento SEO e delle trappole “watering-hole”.

8. Avvelenamento degli indirizzi nei wallet molto attivi

Le truffe di avvelenamento degli indirizzi prendono di mira i trader impegnati che spesso copiano e incollano gli indirizzi dei wallet. Gli aggressori inviano transazioni “dusting” a valore zero da indirizzi che sembrano quasi identici al wallet di un contatto reale, spesso con gli stessi primi e ultimi caratteri. Successivamente, quando la vittima sta per inviare fondi, potrebbe copiare accidentalmente l'indirizzo falso dalla cronologia delle transazioni, inviando inconsapevolmente gli asset direttamente al truffatore.

Questa tattica funziona perché la maggior parte dei wallet mostra solo i primi e gli ultimi caratteri di un indirizzo, creando un falso senso di riconoscimento. Nella fretta di fare trading o trasferire durante un bull run, gli utenti spesso saltano la verifica completa. Anche gli investitori esperti hanno perso migliaia inviando token a un indirizzo avvelenato che sembrava familiare ma che non era mai stato effettivamente salvato.

Per stare al sicuro, non fare mai affidamento solo sulla cronologia o sulle corrispondenze parziali quando copi gli indirizzi. Usa le funzioni del wallet come le whitelist di indirizzi, ricontrolla due volte l'intera stringa o adotta servizi di denominazione come

ENS (Ethereum Name Service) o TON DNS per identificatori più leggibili dall'uomo. Tratta ogni nuova o inaspettata transazione “dusting” nella tua cronologia come una bandiera rossa; potrebbe essere una preparazione per una perdita molto più grande.

9. “Supporto tecnico” e scareware

Le truffe di supporto tecnico sfruttano la fiducia delle persone nell'autorità. Gli aggressori si spacciano per personale IT, fornitori di sicurezza o persino agenti di supporto dell'exchange o del wallet. Contattano le vittime sostenendo di voler risolvere un problema o fornire un “aggiornamento” urgente, e poi le spingono a installare tracker del tempo, antivirus o patch. Questi file sono in realtà drainer di wallet o trojan di accesso remoto che cedono il controllo completo del sistema. Una volta dentro, i truffatori possono svuotare i wallet, registrare le battiture e copiare file sensibili come le chiavi private.

Un'altra tattica comune sono i pop-up di scareware. Durante la navigazione, gli utenti vedono improvvisamente falsi avvisi come “Il tuo sistema è infetto, clicca qui per pulirlo.” Questi avvisi imitano le notifiche di Windows o macOS e promuovono download che sembrano legittimi. Le vittime installano la “correzione”, che registra segretamente le credenziali, dirotta gli appunti o inietta drainer di wallet. L'urgenza del messaggio è progettata per bypassare il pensiero logico e spingere gli utenti all'azione.

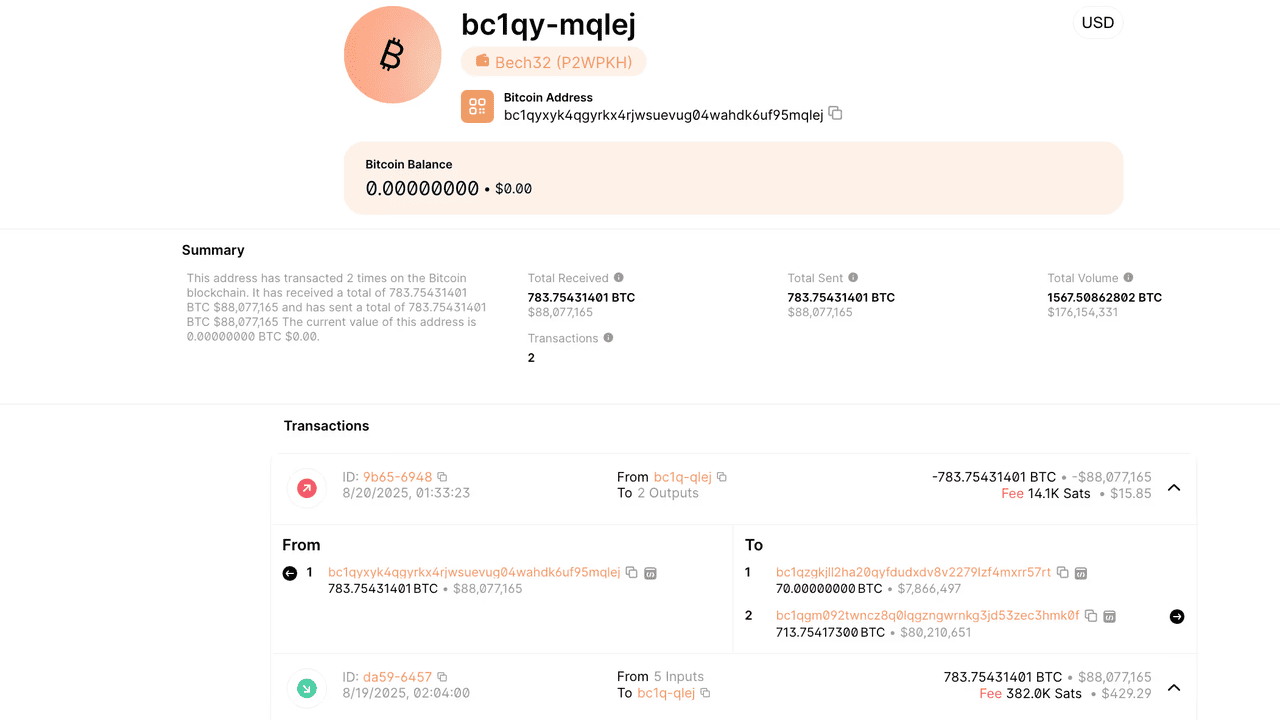

Wallet Bitcoin svuotato di oltre 91 milioni di dollari in una truffa di ingegneria sociale di supporto tecnico falso | Fonte: CoinDesk

I rischi sono molto reali: il 19 agosto 2025, una vittima ha perso 783 BTC, del valore di circa 91,4 milioni di dollari, dopo che un truffatore che si spacciava per un agente di supporto di wallet hardware l'ha ingannata per farle consegnare le credenziali del wallet. I fondi rubati sono stati rapidamente instradati tramite Wasabi Wallet per mascherare la traccia. Questo incidente, scoperto dal detective della blockchain ZachXBT, sottolinea come un singolo momento di fiducia mal riposta possa portare a perdite catastrofiche. Per stare al sicuro, scarica il software solo dai canali ufficiali dei fornitori, non concedere mai l'accesso remoto mentre gestisci i wallet e mantieni le attività del wallet separate dalla navigazione generale.

10. Acquisizioni della community e account di moderatori compromessi

Le truffe di acquisizione della community prendono di mira i luoghi in cui gli utenti di cripto si sentono più sicuri, come i gruppi Discord, Telegram e X. Gli aggressori dirottano gli account di moderatori di lunga data o persino di rappresentanti di progetti verificati, e poi postano messaggi urgenti come “migra i tuoi token ora” o “richiedi il tuo airdrop oggi.” Poiché questi post provengono da insider fidati, le vittime sono più propense a cliccare senza esitare.

Alcune campagne si spingono oltre, creando un'apparenza di legittimità con foto di eventi alterate, falsi annunci di investitori o siti web clonati per sostenere la narrazione. Nel 2025, diverse community Telegram hanno segnalato il sequestro improvviso di account di moderatori che hanno diffuso link dannosi per "claim", ingannando gli utenti e convincendoli a firmare contratti che svuotavano i loro wallet pochi minuti dopo la pubblicazione dei post. La combinazione di fiducia e urgenza rende questa truffa una delle più difficili da individuare in tempo reale.

Per proteggerti, ricontrolla sempre gli annunci su almeno due canali ufficiali, come il sito web del progetto e un account X verificato. Diffida dei post che rimandano a domini completamente nuovi, anche se provengono da nomi noti. Come regola generale, considera per impostazione predefinita qualsiasi notifica di "migrazione" o "claim di airdrop" come ad alto rischio e verificala prima di interagire. Pochi minuti in più di cautela possono prevenire lo svuotamento irreversibile del tuo wallet.

Come proteggersi dagli attacchi di social engineering

Le truffe si diffondono più rapidamente durante i cicli di hype: queste cinque abitudini ti aiuteranno a stare un passo avanti.

1. Separa e metti in sicurezza i dispositivi: Tieni i wallet su un dispositivo dedicato con un hardware wallet e usa una sandbox/VM se devi aprire file sconosciuti. Non mescolare mai giochi, lavoro e gestione dei wallet.

2. Controlla ciò che firmi: Leggi ogni prompt del wallet, limita le allocazioni di token ed esegui revisioni mensili delle approvazioni con strumenti come Revoke.cash. Le firme alla cieca sono il motivo per cui avviene la maggior parte degli svuotamenti.

3. Verifica prima di agire: Non fidarti mai del canale che ha fatto la richiesta. Conferma i trasferimenti di fondi o i cambi di indirizzo tramite contatti salvati, sistemi di ticket o annunci ufficiali, e non tramite DM.

4. Attieniti a canali affidabili: Salva gli URL ufficiali tra i preferiti, evita i link "claim" sponsorizzati, disattiva i DM casuali e supponi che gli "amici" non richiesti possano essere un trucco. Usa multi-sig e doppio controllo per i trasferimenti di grandi dimensioni.

5. Rafforza le basi e pensa a un piano: Abilita MFA, usa un gestore di password e mantieni il software aggiornato. Addestra i team a rilevare le tattiche di pressione basate sull'urgenza e sull'autorità e prepara un piano per revocare immediatamente le approvazioni e presentare i rapporti.

In che modo BingX ti aiuta a ridurre i rischi di social engineering

BingX ti offre molteplici protezioni integrate per fare trading in tutta sicurezza. Puoi abilitare la

2FA (autenticazione a due fattori), i

codici anti-phishing e le whitelist di prelievo per bloccare l'accesso non autorizzato. La BingX Academy fornisce anche avvisi aggiornati sulle truffe e guide alla sicurezza passo dopo passo, aiutandoti a rimanere un passo avanti rispetto alle nuove minacce del mercato. Se qualcosa ti sembra strano, il supporto BingX è disponibile 24/7; puoi presentare un caso con i tuoi ID ordine, gli hash delle transazioni e gli screenshot per ricevere assistenza immediata.

Tuttavia, nessun exchange può proteggere i fondi che approvi volontariamente a un contratto dannoso o che invii fuori dalla piattaforma. La difesa più forte è il tuo comportamento: non installare software non verificato, non firmare ciecamente i prompt del wallet e non lasciare che l'urgenza vinca sulla cautela. Combinando le misure di salvaguardia di BingX con abitudini intelligenti, puoi mantenere i tuoi asset più sicuri durante il bull run.

Conclusione

Il bull run del 2025 sta creando enormi opportunità nel mondo delle crypto, ma sta anche amplificando la portata e la raffinatezza delle truffe di social engineering. Dalle esche per "giochi" basate su Discord alle false startup, dai deepfake al phishing di approvazione, gli aggressori evolvono costantemente le loro tattiche per sfruttare la fiducia, l'urgenza e l'errore umano.

Per rimanere al sicuro è necessario un equilibrio tra le protezioni della piattaforma e la disciplina personale. BingX fornisce strumenti come la 2FA, le whitelist di prelievo e un centro educativo nella

BingX Academy per rafforzare le tue difese, ma la responsabilità finale spetta a te. Verifica sempre le richieste, evita di firmare ciecamente e tratta le offerte non richieste con cautela.

Ricorda: le transazioni crypto sono irreversibili e un singolo errore può significare perdite permanenti. Rimanere vigili è la tua migliore protezione nel prossimo mercato rialzista.

Letture correlate

Domande frequenti sulle truffe di social engineering nelle crypto

1. Qual è la truffa di social engineering più in voga nel 2025?

Le esche "prova il mio gioco" basate su Discord e i download di false startup sono i vettori più in voga in questo ciclo; entrambi consegnano ladri di wallet con un pretesto amichevole.

2. Perché le truffe di social engineering sfuggono agli audit?

Colpiscono le persone, non gli smart contract; non è necessario lo sfruttamento del codice. Una singola approvazione frettolosa o un download non sicuro sono sufficienti.

3. Come posso individuare rapidamente il phishing di approvazione?

Cerca richieste di concessione di spesa illimitata a contratti sconosciuti e pagine "claim now" che creano hype. Revoca regolarmente le vecchie approvazioni.

4. Le truffe deepfake sono davvero un rischio per le crypto?

Sì, i cloni vocali/video AI vengono utilizzati per accelerare i pagamenti o condividere OTP. Verifica sempre tramite un contatto salvato su un secondo canale.

5. Cosa devo fare immediatamente dopo aver sospettato un compromesso di social engineering?

Disconnetti il wallet, revoca le approvazioni, sposta gli asset rimanenti su un hardware wallet pulito, cambia le password/2FA e presenta dei report (oltre a contattare le piattaforme pertinenti).