У першій половині 2025 року користувачі крипто втратили $2,3 млрд, з яких $340 млн припали лише на

шахрайство з використанням методів соціальної інженерії. Згідно з оновленням від Cointelegraph, такі пастки, як «спробую мою гру» в Discord, що забрали у NFT-художника $170 000, і фейкові стартапи в галузі ШІ чи ігор, що використовують ретельно розроблені сторінки в Notion та верифіковані акаунти X для поширення програм, що крадуть гаманці, демонструють, як швидко еволюціонують ці схеми.

У ширшому контексті цифри стають ще більш помітними. Chainalysis повідомила, що у 2024 році було відстежено $40,9 млрд незаконних криптопотоків, хоча лише 0,14% ончейн-активності є кримінальною. Ця невелика частка все ще призводить до масових втрат, а на

бичачому ринку вона швидко зростає. Крипто-ралі 2025 року не лише створить переможців, а й підживить орієнтовані на людей шахрайства, як-от діпфейки, крадіжки з «сліпим підписанням» та видавання себе за керівників, якщо користувачі не знатимуть про небезпеку та не посилять свої захисні заходи.

Нижче ви знайдете найпоширеніші види шахрайства з використанням методів соціальної інженерії, на які варто звернути увагу, реальні приклади, ознаки небезпеки та точні кроки для захисту ваших криптоактивів на BingX і за його межами.

Що таке криптошахрайство із соціальною інженерією та як воно працює?

Криптошахрайство із соціальною інженерією — це вид шахрайства з криптовалютою, при якому шахраї націлюються на людей, а не на блокчейни чи смартконтракти. Замість зламу коду вони використовують психологічні маніпуляції, видаючи себе за надійних осіб, створюючи хибне відчуття терміновості або експлуатуючи довіру спільноти, щоб обманом змусити жертв розкрити приватні ключі, паролі або надіслати кошти. Мета — змусити вас натиснути на шкідливе посилання, завантажити підроблене програмне забезпечення або підтвердити ризиковану ончейн-транзакцію, яка спустошить ваш гаманець.

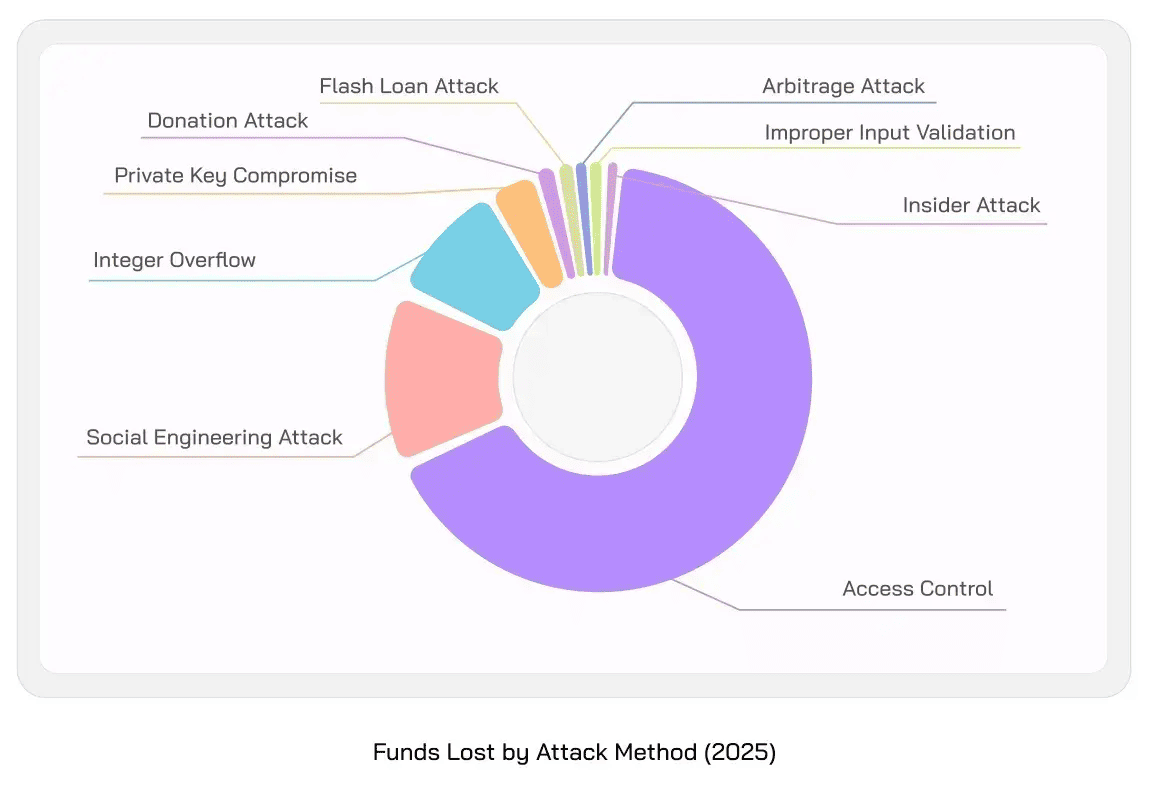

Шахрайство з використанням соціальної інженерії становить 15% втрат від криптошахрайства у 1-й половині 2025 року | Джерело: Quill Audits

Як працює шахрайство із соціальною інженерією (SE) на практиці

1. Підготовка: Шахраї вивчають свою ціль, часто в спільнотах Discord, Telegram або X.

2. Інфільтрація: Вони видають себе за друзів, рекрутерів або співробітників служби підтримки, щоб завоювати довіру.

3. Експлуатація: Вони надсилають фейкову «гру», фішинговий сайт або запит на підтвердження контракту. Ви вважаєте, що це безпечно, і взаємодієте.

4. Втрата: Ваш гаманець спустошений, ваш акаунт зламано, або ваші особисті дані викрадено.

Це обходить навіть найкращі аудити, тому що «баг» знаходиться не в коді, а в людській поведінці.

Чому ви повинні дбати про атаки із соціальною інженерією?

Шахрайство з використанням методів соціальної інженерії наразі є одним з найбільших джерел втрат крипто у 2025 році. Згідно з Quill Audits, у першій половині 2025 року через вектори соціальної інженерії було викрадено $340 млн, що є частиною з більш ніж $2,3 млрд, втрачених через хакерські атаки та експлойти.

Фішинг та соціальна інженерія залишаються домінуючими шляхами атак, що постійно очолюють звіти про інциденти від компаній з безпеки.

Дослідники Darktrace відстежили досі активні кампанії, де шахраї створюють цілі екосистеми фейкових компаній з вебсайтами, репозиторіями GitHub та сторінками Notion, щоб поширювати шкідливі програми для крадіжки гаманців, як-от Atomic Stealer і Realst.

На бичачому ринку шахраї швидко масштабуються. Оскільки криптотранзакції є незворотними, один клік або «сліпе підписання» може означати втрату всього, що робить шахрайство з використанням методів соціальної інженерії одним із найактуальніших ризиків для трейдерів та інвесторів у 2025 році.

Топ-10 видів шахрайства із соціальною інженерією, від яких варто захищатися

Оскільки бичаче ралі 2025 року набирає обертів, шахраї також активізують свої операції, використовуючи пастки в Discord, фейкові стартапи, діпфейки та хитрощі з «сліпим підписанням», щоб викрасти мільйони. Нижче наведено десять найпоширеніших видів шахрайства з використанням соціальної інженерії, про які вам потрібно знати, як вони працюють і чому вони небезпечні.

1. Приманки «Спробую мою гру» в Discord/Steam (інсталятори для крадіжки гаманців)

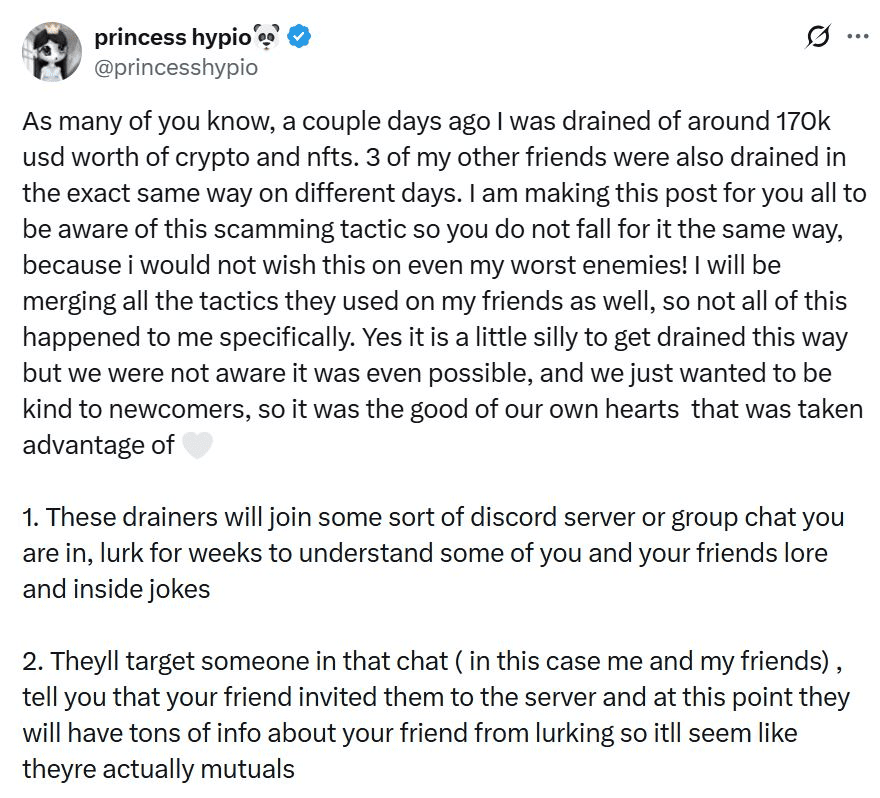

Опис атаки із соціальною інженерією на базі Discord | Джерело: Cointelegraph

Зловмисники часто проникають на ігрові чи криптосервери в Discord, видаючи себе за дружніх членів спільноти. Після встановлення довіри вони надсилають посилання на «плейтест» або «спробую мою гру», іноді розміщене в Steam або на підробленому файловому сервері. Після встановлення програма таємно підкидає шкідливе програмне забезпечення, призначене для викрадення облікових даних гаманця, файлів cookie сеансу та даних для входу в Discord, що дає шахраям повний доступ як до активів, так і до облікових записів.

Реальний випадок показує, якою дорогою це може бути. У серпні 2025 року NFT-художник Princess Hypio втратила близько $170 000 в токенах та NFT після того, як прийняла «ігрову збірку», пов'язану зі Steam, від людини, яку вона вважала другом. Дослідники безпеки підкреслюють, що ці шахрайства є успішними, тому що вони не атакують блокчейн, а експлуатують людську довіру та цікавість у спільнотах.

Щоб захистити себе, звертайте увагу на такі ознаки небезпеки, як пропозиції «подарувати вам гру», згадки імен спільних друзів або капчі/«перевірки Cloudflare» перед завантаженням. Тримайте ігрову та гаманець-активність на окремих пристроях, ніколи не запускайте непідписані або неперевірені файли та перевіряйте особи через другий канал (наприклад, Telegram або телефон). Проста пауза перед натисканням може запобігти повному спустошенню гаманця.

2. Фейкові стартапи в галузі ШІ/геймінгу/Web3 (сфабриковані на Notion/GitHub/Medium/X)

Приклад шахрайства з використанням соціальної інженерії під виглядом фейкового стартапу | Джерело: Darktrace

Шахраї дедалі частіше видають себе за стартапи в галузі ШІ, геймінгу або Web3, щоб обманом змусити користувачів криптовалют. Вони створюють професійно виглядаючі вебсайти, публікують технічну документацію на Notion і завантажують фейкові репозиторії GitHub, які виглядають як активні. Потім до жертв звертаються через X, Discord або Telegram із запрошеннями «протестувати» нове програмне забезпечення або приєднатися до бета-програм. Після встановлення програма запускає інфостилер, який збирає дані браузера, початкові фрази та файли гаманців як з пристроїв Windows, так і з macOS.

Деякі з цих фейкових компаній докладають чимало зусиль, щоб здаватися легітимними. Дослідники з Darktrace помітили групи, які використовують викрадені сертифікати підпису коду, щоб шкідливі програми проходили перевірки системи, тоді як інші керують верифікованими акаунтами X, викраденими у реальних користувачів, щоб виглядати автентично. В рамках кампаній, таких як «Pollens AI» та «Eternal Decay», навіть були створені фейкові списки інвесторів та фотографії з конференцій для підвищення довіри.

Практичний захист зводиться до скептицизму. Звертайте увагу на червоні прапорці, такі як яскравий брендинг з невеликою кількістю функціонального коду, непослідовна інформація про реєстрацію або клоновані активи в кількох «стартапах». Завжди вважайте небажане програмне забезпечення ворожим, поки не буде доведено зворотне. Тримайте гарячі гаманці порожніми, покладайтеся на апаратні гаманці з чіткими підказками для підписання та відокремлюйте середовища для роботи/тестування від пристроїв, що використовуються для управління криптофондами.

3. Сліпе підписання та фішинг схвалення (фейкові інтерфейси/дрейнери)

Одним з найшвидше зростаючих видів шахрайства у 2025 році є сліпе підписання та фішинг схвалення. Зловмисники клонують популярні dApps, біржі або сторінки для отримання аірдропів та просувають їх за допомогою спонсорованої реклами, повідомлень у Discord або Telegram-групах. Коли користувач натискає «Схвалити» у своєму гаманці, він несвідомо надає зловмиснику необмежені права на витрачання токенів, що дозволяє спустошити весь його баланс за лічені секунди. QuillAudits підрахувала, що цей вектор атаки різко зріс у першій половині 2025 року, спричинивши сотні мільйонів втрат на

Ethereum,

Solana та

TON.

Ці афери спрацьовують, тому що запити гаманця виглядають звично. Багато користувачів не усвідомлюють, що одне схвалення може покривати набагато більше, ніж невеликий переказ, на який вони очікують. Червоні прапорці включають нові або незнайомі вебсайти, які вимагають максимального дозволу, підписи гаманців, прив’язані до невідомих контрактів, або банери, які тиснуть на вас словами «отримати зараз» або «аірдроп закінчується за лічені хвилини». Навіть досвідчені трейдери ставали жертвами, поспішаючи з підтвердженням.

Найкращий захист — це виробити звички перевірки та відкликання. Завжди перевіряйте, що саме гаманець надає, перш ніж натиснути, і регулярно запускайте інструменти для відкликання дозволів, такі як Revoke.cash або Etherscan Token Approval Checker. Для великих угод або клеймів використовуйте апаратний гаманець із чітким підписом, щоб ви могли точно бачити, що схвалюється. Ставтеся до кожної кнопки «Схвалити» як до контракту; він може скомпрометувати весь ваш гаманець, якщо ви не перевірите його уважно.

4. Компрометація бізнес-пошти (BEC) та видача себе за керівництво

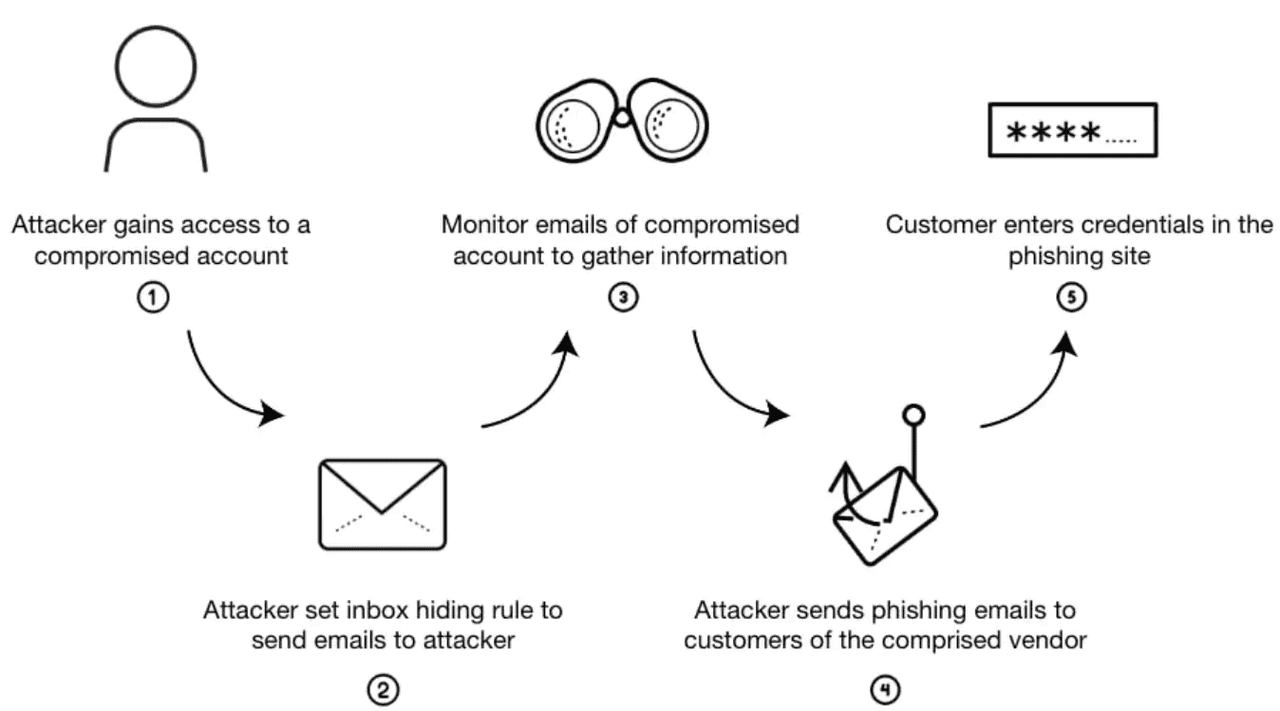

Як працює шахрайство з компрометацією бізнес-пошти (BEC) | Джерело: Palo Alto Networks

Компрометація бізнес-пошти (BEC) та шахрайство з видачею себе за керівництво набирають обертів у криптокомпаніях під час бичачого тренду 2025 року. Зловмисники створюють електронні листи або текстові повідомлення, які нібито надходять від засновників, фінансових директорів або навіть зовнішніх консультантів. Замість того, щоб надсилати посилання або шкідливі програми, вони використовують текстові інструкції, наприклад, «терміновий переказ на цей тимчасовий гаманець». Оскільки повідомлення виглядають звично і не містять шкідливих вкладень, вони часто проходять повз спам-фільтри.

Ці афери процвітають завдяки тиску та авторитету. Зловмисник зазвичай додає терміновості («кошти мають бути відправлені сьогодні») або таємності («нікому не кажіть, поки ця угода не буде завершена»), щоб змусити персонал обійти звичайні перевірки. Червоні прапорці включають раптові зміни адреси гаманця, запити на оплату поза звичайним процесом або інструкції, які обходять звичайні робочі процеси бухгалтерського обліку. У деяких гучних випадках одне переконливе повідомлення призвело до крадіжки мільйонів доларів у криптовалюті.

Злам Bybit у 2025 році — це гучний випадок: північнокорейська Lazarus Group використала соціальну інженерію, щоб проникнути до надійного стороннього розробника та викрасти 1,5 мільярда доларів у криптовалюті. Це показує, як навіть добре захищені біржі можуть бути скомпрометовані через людську помилку.

Найкращий захист — це дисципліна процесів. Завжди перевіряйте нові платіжні адреси за допомогою зворотного дзвінка на перевірений номер або захищений канал, а не через ту саму електронну пошту. Вимагайте схвалення від кількох осіб для великих переказів, щоб жоден співробітник не міг діяти наодинці під тиском. Навчання фінансових та операційних команд розпізнавати мову соціальної інженерії є таким же важливим, як і запуск брандмауерів або аудит.

5. Фейкові рекрутери та «тести на оцінку»

Шахрайство з фейковими рекрутерами стає улюбленою тактикою на бичачому ринку 2025 року, особливо з огляду на те, що криптокомпанії поспішають найняти таланти. Зловмисники видають себе за HR-менеджерів або хедхантерів, звертаючись через LinkedIn, Telegram або електронну пошту з пропозиціями високооплачуваних посад. Після встановлення довіри вони надсилають «технічні оцінки» або «плагіни Zoom», які таємно встановлюють кейлогери, програми для перехоплення буфера обміну або викрадачі гаманців. Аналітики з безпеки навіть відстежили деякі кампанії, що ведуть до груп, підтримуваних державами, які націлені на розробників.

Небезпека полягає в тому, що ці атаки розроблені, щоб виглядати професійно. Жертви часто отримують файли в архівах ZIP, захищених паролем (щоб обійти сканери безпеки), і їх просять вимкнути антивірусні засоби «для сумісності». Інших просять встановити програмне забезпечення для зустрічей або трекери часу, які виглядають легітимними, але насправді є шкідливим програмним забезпеченням. Оскільки афера імітує реальні процеси найму, навіть досвідчені розробники можуть бути обмануті.

Пограбування CoinDCX у липні 2025 року є прикладом такого типу атаки з використанням соціальної інженерії. Хакери, які видавали себе за рекрутерів, заманили інженера компанії до виконання фейкової фриланс-роботи, переконавши його встановити шкідливе програмне забезпечення на свій робочий ноутбук. За кілька годин зловмисники спустошили гаманець ліквідності на 44 мільйони доларів. Це показує, як шахрайство, засноване на наймі, може скомпрометувати навіть великі біржі, коли співробітники стають мішенню на рівні робочого столу.

Щоб захистити себе, ставтеся з обережністю до кожного небажаного повідомлення від рекрутера. Запускайте оцінки лише в одноразових «пісочницях» або віртуальних машинах, де не зберігаються приватні дані або гаманці. Ніколи не керуйте своїми криптогаманцями на тому ж пристрої, що використовується для неперевірених файлів. Підтверджуйте пропозиції роботи безпосередньо на офіційній сторінці кар’єри компанії або з командою HR, перш ніж щось завантажувати. Кілька додаткових перевірок можуть врятувати як вашу професійну репутацію, так і ваші криптовалюти.

6. Діпфейкові голоси/відео, створені ШІ, та сценарії “екстрених” платежів

Шахрайство з діпфейками стрімко зростає в 2025 році, оскільки інструменти ШІ спрощують імітацію голосів і навіть живих відео. Зловмисники клонують колегу, начальника чи члена сім’ї, а потім змушують їх до термінових дій, як-от переведення криптовалюти на “безпечний гаманець” або озвучення одноразового пароля. Оскільки голос і обличчя здаються знайомими, багато жертв діють без вагань.

Хитрість полягає в терміновості та ізоляції. Шахрай, що телефонує, часто стверджує, що щось залежить від часу, наприклад, “кошти потрібно переказати за лічені хвилини” або “ми заблоковані, якщо ви не діятимете зараз”. Вони також уникатимуть переходу на офіційні корпоративні канали або відеоінструменти з надійною верифікацією. Мета — тримати вас у напрузі та ізольовано від звичайних перевірок.

Щоб залишатися в безпеці, дотримуйтеся політики “не довіряй, а перевіряй”. Завжди підтверджуйте конфіденційні запити через другий канал, наприклад, зателефонувавши на збережений номер або звернувшись до іншого члена команди. Для переказів великих сум використовуйте коди зворотного виклику або заздалегідь встановлені “безпечні слова”, які відомі лише вашій команді. Ця проста звичка може зупинити навіть найпереконливіші імітації ШІ.

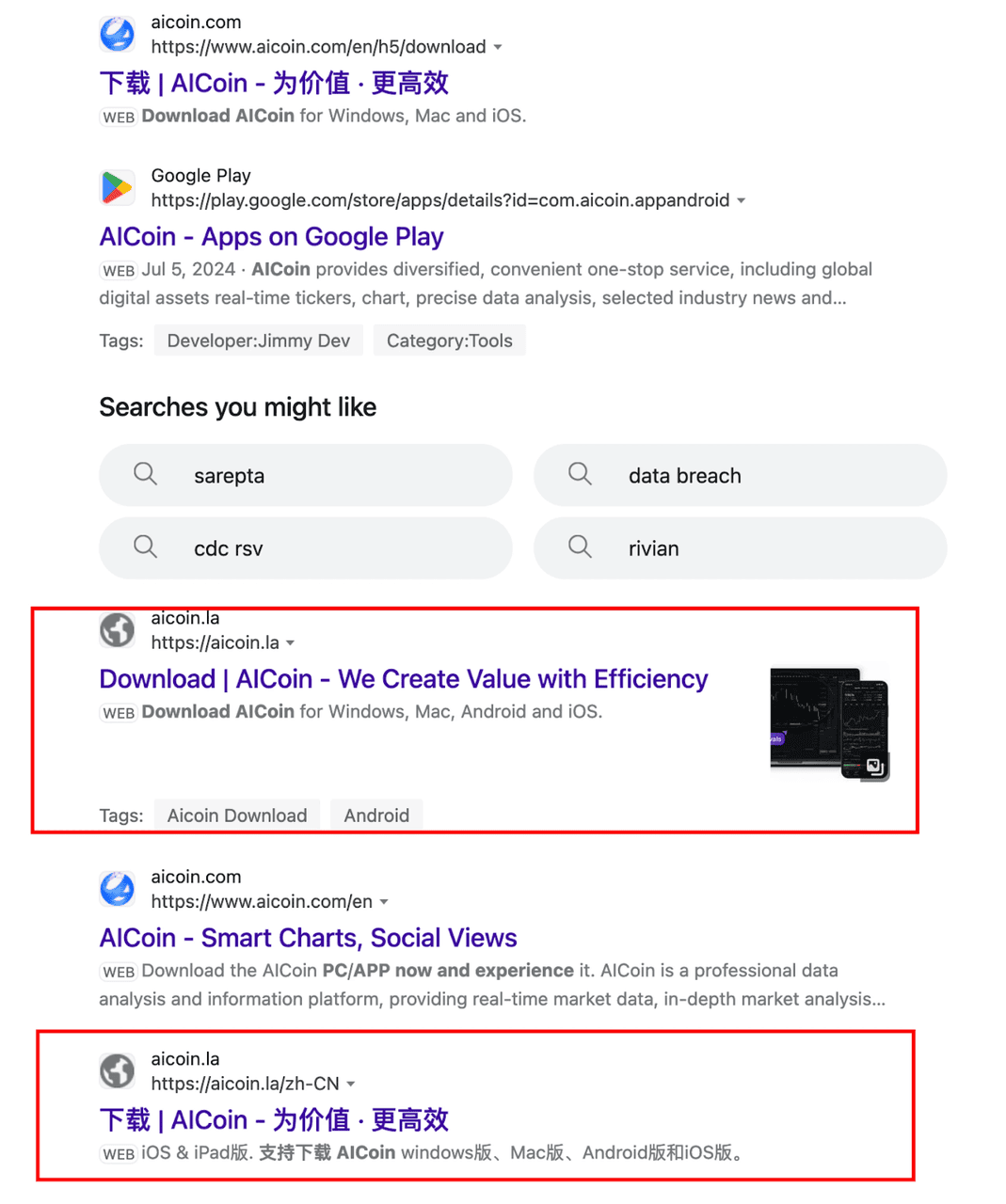

7. SEO-шахрайство/отруєння реклами та сторінки-пастки

Приклад SEO-отруєння | Джерело: Hunt.io

Шахрайство з SEO та рекламою обманює користувачів, змушуючи шкідливі сайти з’являтися вгорі результатів пошуку Google або соціальних мереж. Шахраї купують рекламу або використовують “чорне SEO”, щоб ранжувати сторінки за популярними ключовими словами, як-от “гаманець airdrop”, “отримати винагороду” або “запуск нового токена”. Деякі з них навіть компрометують законні блоги або сторінки спільнот, вставляючи шкідливі скрипти, фальшиві кнопки “отримати” або троянські програми. Для недосвідченого трейдера такі сайти виглядають ідентично надійним платформам.

Небезпека полягає в тому, що ці сторінки часто є своєчасними та переконливими. Під час гарячих подій, як-от аірдропів токенів або попередніх продажів, швидкий пошук у Google може привести безпосередньо до фальшивої сторінки. Жертви підключають свої гаманці, підписують дозволи та миттєво втрачають кошти. Тонкі натяки, як-от домени з орфографічними помилками (binqX.com замість BingX.com) або дивні розширення доменів, часто є єдиними ознаками шахрайства.

Щоб залишатися в безпеці, ніколи не покладайтеся виключно на результати пошуку чи рекламу під час доступу до криптовалютних сайтів. Замість цього вводьте URL-адреси вручну або зберігайте їх у закладки після перевірки їхньої справжності. Двічі перевіряйте посилання, якими поділилися в Discord, Telegram або X, перш ніж клацнути на них. Якщо ви сумніваєтеся, підтвердьте офіційний сайт через оголошення BingX або документацію проєкту. Ця проста дисципліна запобігає більшості випадків SEO-отруєння та шахрайства.

8. Отруєння адрес в активно використовуваних гаманцях

Шахрайство з отруєнням адрес націлене на зайнятих трейдерів, які часто копіюють і вставляють адреси гаманців. Зловмисники надсилають транзакції “дрібних монет” з нульовою вартістю з адрес, які виглядають майже ідентично гаманцю реального контакту, часто з тими самими першими та останніми символами. Пізніше, коли жертва збирається надіслати кошти, вона може випадково скопіювати фальшиву адресу зі своєї історії транзакцій, несвідомо надсилаючи активи прямо шахраю.

Ця тактика працює, оскільки більшість гаманців показують лише перші та останні символи адреси, що створює хибне відчуття впізнаваності. У поспіху під час торгівлі або переказів у бичачому ринку користувачі часто нехтують повною верифікацією. Навіть досвідчені інвестори втратили тисячі, відправляючи токени на отруєну адресу, яка здавалася знайомою, але насправді ніколи не була збережена.

Щоб залишатися в безпеці, ніколи не покладайтеся лише на історію чи часткові збіги під час копіювання адрес. Використовуйте функції гаманця, як-от “білі списки” адрес, двічі перевіряйте всю стрічку або використовуйте служби імен, такі як

ENS (Ethereum Name Service) або TON DNS для більш зручних для читання ідентифікаторів. Ставтеся до кожної нової або неочікуваної транзакції “дрібних монет” у своїй історії як до тривожного дзвіночка; це може бути підготовкою до набагато більшої втрати.

9. “Технічна підтримка” і віруси-вимагачі

Шахрайство з технічною підтримкою використовує довіру людей до авторитетів. Зловмисники видають себе за ІТ-персонал, постачальників послуг безпеки або навіть агентів підтримки біржі чи гаманця. Вони зв’язуються з жертвами, стверджуючи, що вони збираються виправити проблему або надати термінове “оновлення”, а потім змушують їх встановити програми відстеження часу, антивірусні програми або патчі. Ці файли насправді є програмами для крадіжки гаманців або троянськими програмами віддаленого доступу, які надають повний контроль над системою. Опинившись всередині, шахраї можуть спустошити гаманці, реєструвати натискання клавіш і копіювати конфіденційні файли, такі як приватні ключі.

Ще одна поширена тактика — спливаючі вікна вірусів-вимагачів. Під час серфінгу в Інтернеті користувачі раптово бачать фальшиві сповіщення, як-от “Ваша система інфікована, клацніть тут, щоб очистити її.” Ці попередження імітують сповіщення Windows або macOS і просувають завантаження, які виглядають законними. Жертви встановлюють “виправлення”, яке таємно реєструє облікові дані, захоплює буфери обміну або впроваджує програми для спустошення гаманців. Терміновість повідомлення покликана обійти логічне мислення та спонукати користувачів до дії.

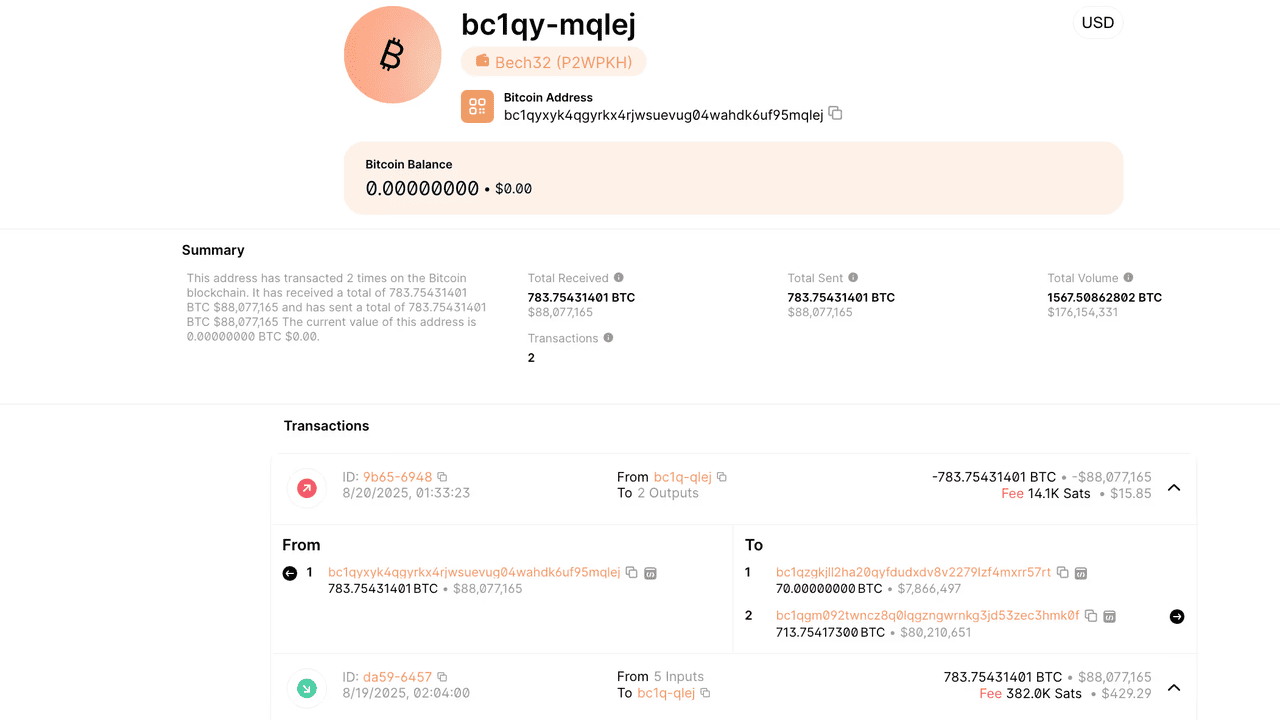

Гаманець з біткоїнами було спустошено на понад 91 мільйон доларів у результаті шахрайства з використанням соціальної інженерії з фальшивою технічною підтримкою | Джерело: CoinDesk

Ризики дуже реальні: 19 серпня 2025 року жертва втратила 783 BTC вартістю близько 91,4 мільйона доларів після того, як шахрай, що видавав себе за агента підтримки апаратного гаманця, обманом змусив їх надати облікові дані гаманця. Викрадені кошти були швидко переведені через Wasabi Wallet, щоб приховати слід. Цей інцидент, виявлений блокчейн-детективом ZachXBT, підкреслює, як один момент невдалої довіри може призвести до катастрофічних втрат. Щоб залишатися в безпеці, завантажуйте програмне забезпечення лише з офіційних каналів постачальників, ніколи не надавайте віддалений доступ під час роботи з гаманцями та відокремлюйте діяльність гаманця від загального веб-серфінгу.

10. Захоплення спільнот і зламані акаунти модераторів

Шахрайство із захопленням спільнот націлене на місця, де користувачі криптовалюти почуваються найбезпечніше, як-от групи в Discord, Telegram і X. Зловмисники захоплюють акаунти давніх модераторів або навіть верифікованих представників проєкту, а потім публікують термінові повідомлення, як-от “мігруйте свої токени зараз” або “отримайте свій аірдроп сьогодні.” Оскільки ці публікації надходять від надійних інсайдерів, жертви, швидше за все, натиснуть на них без вагань.

Деякі кампанії йдуть далі, створюючи ілюзію легітимності за допомогою змінених фотографій з подій, фальшивих оголошень інвесторів або клонованих вебсайтів, щоб підкріпити свою історію. У 2025 році кілька Telegram-спільнот повідомили про раптові захоплення акаунтів модераторів, які розповсюджували шкідливі посилання на «клейми», обманюючи користувачів, щоб ті підписували контракти, які виводили кошти з їхніх гаманців протягом декількох хвилин після публікації. Поєднання довіри та терміновості робить цей вид шахрайства одним з найскладніших для виявлення в реальному часі.

Щоб захистити себе, завжди перевіряйте оголошення щонайменше на двох офіційних каналах, наприклад на вебсайті проєкту та в перевіреному акаунті X. Будьте обережні з публікаціями, які посилаються на абсолютно нові домени, навіть якщо вони походять від знайомих імен. Як правило, вважайте будь-яке сповіщення про «міграцію» або «клейм аірдропу» апріорі ризикованим і перевіряйте його, перш ніж взаємодіяти. Кілька додаткових хвилин обережності можуть запобігти безповоротному спустошенню вашого гаманця.

Як захиститися від атак соціальної інженерії

Шахрайство найшвидше поширюється під час циклів ажіотажу — ці п’ять звичок допоможуть вам бути на крок попереду.

1. Розділяйте та захищайте пристрої: Зберігайте гаманці на виділеному пристрої з апаратним гаманцем і використовуйте пісочницю/віртуальну машину, якщо вам потрібно відкрити невідомі файли. Ніколи не поєднуйте ігри, роботу та управління гаманцем.

2. Контролюйте, що ви підписуєте: Читайте кожне вікно з пропозицією гаманця, обмежуйте дозволи на токени та щомісяця перевіряйте дозволи за допомогою таких інструментів, як Revoke.cash. Сліпе підписання — це причина, чому відбувається більшість спустошень.

3. Перевіряйте, перш ніж діяти: Ніколи не довіряйте тій самій платформі, яка зробила запит. Підтверджуйте перекази коштів або зміни адреси через збережені контакти, системи тікетів або офіційні оголошення, а не через особисті повідомлення (DM).

4. Дотримуйтеся надійних каналів: Додайте офіційні URL-адреси до закладок, уникайте спонсорованих посилань на «клейми», відключайте випадкові особисті повідомлення та вважайте, що небажані «друзі» можуть бути хитрощами. Використовуйте мультипідпис і подвійний контроль для великих переказів.

5. Зміцнюйте основи та майте план: Увімкніть MFA, використовуйте менеджер паролів і оновлюйте програмне забезпечення. Навчіть команди виявляти тактику тиску, засновану на терміновості/авторитеті, і підготуйте план на випадок інцидентів, щоб негайно відкликати дозволи та подати звіти.

Як BingX допомагає зменшити ризики соціальної інженерії

BingX надає вам кілька вбудованих засобів захисту для впевненої торгівлі. Ви можете ввімкнути

2FA (двофакторну автентифікацію),

антифішингові коди та білі списки виведення коштів, щоб заблокувати несанкціонований доступ. Академія BingX також надає оновлені попередження про шахрайство та покрокові посібники з безпеки, допомагаючи вам залишатися на крок попереду нових ринкових загроз. Якщо щось здається вам дивним, служба підтримки BingX доступна 24/7; ви можете подати заявку, вказавши ID своїх ордерів, хеші транзакцій та скриншоти, щоб отримати негайну допомогу.

Однак жодна біржа не може захистити кошти, які ви добровільно передали на підписання зловмисного контракту або які ви відправили за межі платформи. Найсильнішим захистом є ваша поведінка: не встановлюйте неперевірене програмне забезпечення, не підписуйте сліпо вікна-пропозиції гаманця і не дозволяйте терміновості брати гору над обережністю. Поєднавши засоби захисту BingX з розумними звичками, ви зможете зберегти свої активи в більшій безпеці під час бичачого циклу.

Висновок

Бичачий цикл 2025 року створює величезні можливості в криптосфері, але він також посилює масштаби та витонченість шахрайства з використанням соціальної інженерії. Від приманок «спробуй мою гру» на основі Discord до фальшивих стартапів, діпфейків і фішингу з дозволами, зловмисники постійно вдосконалюють свої методи, щоб використовувати довіру, терміновість і людські помилки.

Щоб залишатися в безпеці, потрібен баланс між захистом платформи та особистою дисципліною. BingX надає такі інструменти, як 2FA, білі списки виведення коштів та освітній центр в

Академії BingX, щоб зміцнити ваш захист, але кінцева відповідальність лежить на вас. Завжди перевіряйте запити, уникайте сліпого підписання та ставтеся до небажаних пропозицій з обережністю.

Пам’ятайте: криптотранзакції є незворотними, і одна помилка може означати постійні втрати. Пильність — ваш найкращий захист на майбутньому бичачому ринку.

Схожі статті

Поширені питання про шахрайство з використанням соціальної інженерії в криптосфері

1. Яке найпопулярніше шахрайство з використанням соціальної інженерії в криптосфері у 2025 році?

Приманки на основі Discord на кшталт «спробуй мою гру» та завантаження фальшивих стартапів є найпопулярнішими засобами в цьому циклі; обидва під привабливим приводом поширюють інструменти для викрадення гаманців.

2. Чому шахрайство з використанням соціальної інженерії уникає аудиту?

Вони націлені на людей, а не на смартконтракти; експлуатація коду не потрібна. Одного поспішного дозволу чи небезпечного завантаження достатньо.

3. Як швидко виявити фішинг з дозволом?

Шукайте запити на надання необмежених витрат для невідомих контрактів і сторінки «клеймити зараз», які створюють ажіотаж. Регулярно відкликайте старі дозволи.

4. Чи є шахрайство з діпфейками справжньою криптозагрозою?

Так, AI-клони голосу/відео використовуються для прискорення платежів або поширення OTP. Завжди перевіряйте через збережений контакт на другому каналі.

5. Що мені робити відразу після того, як я запідозрив злом через соціальну інженерію?

Відключіть гаманець, відкличте дозволи, перемістіть активи, що залишилися, на чистий апаратний гаманець, змініть паролі/2FA та подайте звіти (а також зв’яжіться з відповідними платформами).