ในช่วงครึ่งแรกของปี 2025 ผู้ใช้งานคริปโตสูญเสียเงินไปถึง 2.3 พันล้านดอลลาร์ โดยในจำนวนนี้ 340 ล้านดอลลาร์มาจากการ

หลอกลวงด้วยวิศวกรรมทางสังคมเพียงอย่างเดียว จากข้อมูลล่าสุดของ Cointelegraph พบว่า กับดัก “ลองเล่นเกมของฉัน” บน Discord ที่ทำให้ศิลปิน NFT รายหนึ่งสูญเงิน 170,000 ดอลลาร์ และกรณีสตาร์ทอัพ AI หรือเกมปลอมที่ใช้หน้า Notion ที่ดูน่าเชื่อถือและบัญชี X ที่ได้รับการยืนยันเพื่อกระจายโปรแกรมขโมยกระเป๋าเงิน แสดงให้เห็นว่าแผนการเหล่านี้พัฒนาไปอย่างรวดเร็วเพียงใด

เมื่อมองภาพรวม ตัวเลขนั้นน่าตกใจยิ่งกว่า Chainalysis รายงานว่าในปี 2024 มีการติดตามการเคลื่อนย้ายคริปโตที่ผิดกฎหมายมูลค่าถึง 40.9 พันล้านดอลลาร์ แม้ว่ากิจกรรม on-chain ที่เป็นอาชญากรรมจะมีเพียง 0.14% แต่สัดส่วนที่เล็กน้อยนี้ก็ส่งผลให้เกิดการสูญเสียครั้งใหญ่ และใน

ตลาดขาขึ้น ตัวเลขนี้จะเพิ่มขึ้นอย่างรวดเร็ว การพุ่งขึ้นของคริปโตในปี 2025 จะไม่เพียงแค่สร้างผู้ชนะเท่านั้น แต่ยังจะขับเคลื่อนการฉ้อโกงที่มุ่งเป้าไปที่มนุษย์ เช่น ดีปเฟค, การขโมยจากการลงนามแบบไม่ระบุรายละเอียด (blind-signing) และการปลอมแปลงเป็นผู้บริหาร เว้นแต่ผู้ใช้จะรู้จักสัญญาณอันตรายและเสริมสร้างการป้องกัน

ด้านล่างนี้คือการหลอกลวงด้วยวิศวกรรมทางสังคมที่ต้องระวัง, ตัวอย่างจริง, สัญญาณอันตราย และขั้นตอนที่ชัดเจนในการปกป้องสินทรัพย์คริปโตของคุณ ทั้งใน BingX และที่อื่น ๆ

การหลอกลวงคริปโตด้วยวิศวกรรมทางสังคมคืออะไรและทำงานอย่างไร?

การหลอกลวงคริปโตด้วยวิศวกรรมทางสังคม เป็นการฉ้อโกงคริปโตประเภทหนึ่งที่นักต้มตุ๋นมุ่งเป้าไปที่บุคคลแทนที่จะเป็นบล็อกเชนหรือสมาร์ทคอนแทรคต์ แทนที่จะเจาะรหัส พวกเขาใช้การควบคุมทางจิตวิทยา โดยการปลอมตัวเป็นบุคคลที่น่าเชื่อถือ, สร้างความรู้สึกเร่งด่วนปลอม ๆ, หรือใช้ประโยชน์จากความเชื่อมั่นในชุมชนเพื่อหลอกให้เหยื่อเปิดเผย private key, รหัสผ่าน หรือส่งเงินให้ เป้าหมายคือการทำให้คุณคลิกลิงก์ที่เป็นอันตราย, ดาวน์โหลดซอฟต์แวร์ปลอม, หรืออนุมัติธุรกรรม on-chain ที่มีความเสี่ยงซึ่งจะทำให้กระเป๋าเงินของคุณหมดตัว

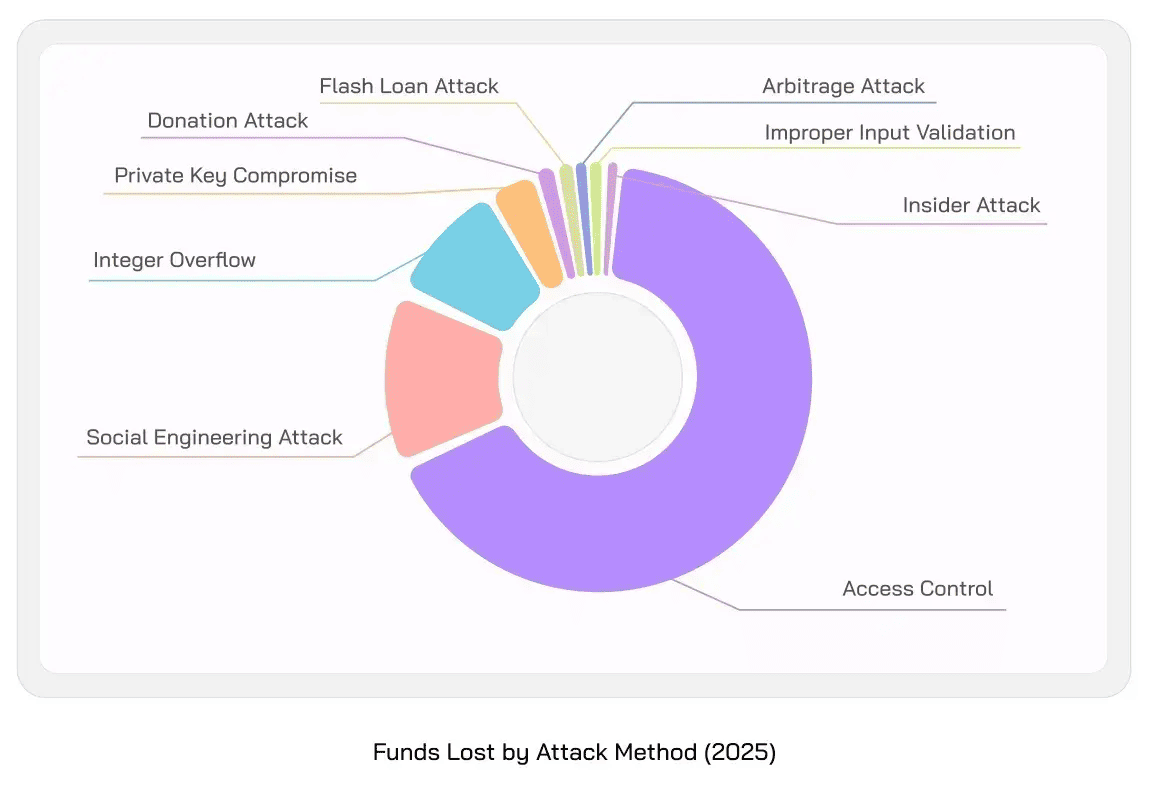

การหลอกลวงด้วยวิศวกรรมทางสังคมคิดเป็น 15% ของความเสียหายจากคริปโตในช่วงครึ่งแรกของปี 2025 | ที่มา: Quill Audits

การหลอกลวงด้วยวิศวกรรมทางสังคม (SE) ทำงานอย่างไรในทางปฏิบัติ

1. การเตรียมการ: นักต้มตุ๋นจะศึกษาเป้าหมายของตนเอง มักจะอยู่ในชุมชน Discord, Telegram หรือ X.

2. การแทรกซึม: พวกเขาจะปลอมตัวเป็นเพื่อน, นักจัดหาคน, หรือพนักงานฝ่ายสนับสนุนเพื่อสร้างความน่าเชื่อถือ

3. การฉวยโอกาส: พวกเขาส่ง “เกม” ปลอม, เว็บไซต์ฟิชชิง, หรือคำขออนุมัติสัญญา คุณเชื่อว่าปลอดภัยและโต้ตอบ

4. การสูญเสีย: กระเป๋าเงินของคุณถูกดูดเงิน, บัญชีของคุณถูกเจาะ หรือข้อมูลส่วนตัวของคุณถูกขโมย

สิ่งนี้สามารถหลีกเลี่ยงการตรวจสอบที่ดีที่สุดได้ เพราะ "ข้อบกพร่อง" ไม่ได้อยู่ที่รหัส แต่อยู่ที่พฤติกรรมของมนุษย์

ทำไมคุณถึงควรใส่ใจกับการโจมตีด้วยวิศวกรรมทางสังคม?

การหลอกลวงด้วยวิศวกรรมทางสังคมเป็นหนึ่งในแหล่งที่มาของการสูญเสียคริปโตที่ใหญ่ที่สุดในปี 2025 จากข้อมูลของ Quill Audits เงิน 340 ล้านดอลลาร์ถูกขโมยผ่านช่องทางวิศวกรรมทางสังคมในครึ่งแรกของปี 2025 ซึ่งเป็นส่วนหนึ่งของเงินที่สูญเสียไปกว่า 2.3 พันล้านดอลลาร์จากการแฮ็กและการใช้ช่องโหว่

ฟิชชิงและวิศวกรรมทางสังคมยังคงเป็นเส้นทางการโจมตีที่โดดเด่น และติดอันดับต้น ๆ ของรายงานเหตุการณ์จากบริษัทรักษาความปลอดภัยอย่างสม่ำเสมอ

นักวิจัยของ Darktrace ได้ติดตามแคมเปญที่ยังคงทำงานอยู่ ซึ่งนักต้มตุ๋นสร้างระบบนิเวศของบริษัทปลอมขึ้นมาทั้งหมด พร้อมด้วยเว็บไซต์, คลัง GitHub และหน้า Notion เพื่อเผยแพร่ซอฟต์แวร์ขโมยกระเป๋าเงิน เช่น Atomic Stealer และ Realst

ในตลาดกระทิง นักต้มตุ๋นจะขยายตัวอย่างรวดเร็ว เนื่องจากธุรกรรมคริปโตไม่สามารถย้อนกลับได้ การคลิกเพียงครั้งเดียวหรือการลงนามแบบไม่ระบุรายละเอียดสามารถหมายถึงการสูญเสียทุกอย่างได้ ทำให้การหลอกลวงด้วยวิศวกรรมทางสังคมเป็นหนึ่งในความเสี่ยงเร่งด่วนที่สุดสำหรับนักเทรดและนักลงทุนในปี 2025

10 อันดับการหลอกลวงด้วยวิศวกรรมทางสังคมที่คุณควรป้องกันตัวเอง

เมื่อการพุ่งขึ้นของตลาดกระทิงในปี 2025 เร่งตัวขึ้น นักต้มตุ๋นก็ขยายการทำงานของตนเองด้วยเช่นกัน โดยใช้กับดัก Discord, สตาร์ทอัพปลอม, ดีปเฟค และกลโกงการลงนามแบบไม่ระบุรายละเอียดเพื่อขโมยเงินหลายล้าน ด้านล่างนี้คือการหลอกลวงด้วยวิศวกรรมทางสังคมที่พบบ่อยที่สุดสิบอันดับที่คุณควรรู้, วิธีการทำงาน, และเหตุผลที่มันอันตราย

1. เหยื่อล่อ “ลองเล่นเกมของฉัน” บน Discord/Steam (ตัวติดตั้งโปรแกรมขโมยกระเป๋าเงิน)

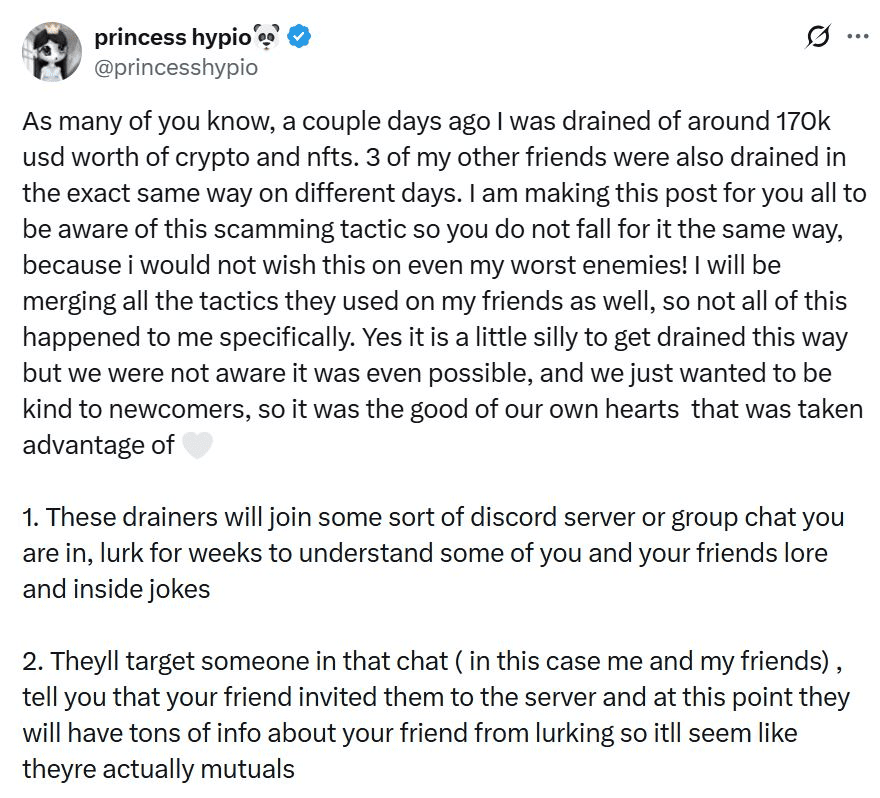

คำอธิบายการโจมตีด้วยวิศวกรรมทางสังคมบน Discord | ที่มา: Cointelegraph

ผู้โจมตีมักจะแทรกซึมเข้าไปในเซิร์ฟเวอร์เกมหรือเซิร์ฟเวอร์คริปโตบน Discord โดยปลอมตัวเป็นสมาชิกชุมชนที่เป็นมิตร หลังจากสร้างความไว้วางใจแล้ว พวกเขาจะส่งลิงก์ “playtest” หรือ “ลองเล่นเกมของฉัน” ซึ่งบางครั้งโฮสต์บน Steam หรือเซิร์ฟเวอร์ไฟล์ปลอม เมื่อติดตั้งแล้ว โปรแกรมจะแอบปล่อยมัลแวร์ที่ออกแบบมาเพื่อขโมยข้อมูลประจำตัวกระเป๋าเงิน, คุกกี้เซสชัน และข้อมูลการเข้าสู่ระบบ Discord ทำให้นักต้มตุ๋นสามารถเข้าถึงสินทรัพย์และบัญชีได้อย่างสมบูรณ์

กรณีจริงแสดงให้เห็นว่ามันอาจมีราคาแพงแค่ไหน ในเดือนสิงหาคม 2025 ศิลปิน NFT Princess Hypio สูญเสียโทเคนและ NFT ไปประมาณ 170,000 ดอลลาร์ หลังจากยอมรับ “บิลด์เกม” ที่เชื่อมโยงกับ Steam จากคนที่เธอคิดว่าเป็นเพื่อน นักวิจัยด้านความปลอดภัยเน้นย้ำว่าการหลอกลวงเหล่านี้ประสบความสำเร็จเพราะไม่ได้โจมตีบล็อกเชน แต่ใช้ประโยชน์จากความไว้วางใจและความอยากรู้อยากเห็นของมนุษย์ในพื้นที่ชุมชน

เพื่อปกป้องตนเอง ให้สังเกตสัญญาณอันตราย เช่น ข้อเสนอที่จะ “มอบเกมให้” การกล่าวถึงชื่อเพื่อนร่วมกัน หรือ captcha/“การตรวจสอบ Cloudflare” ก่อนดาวน์โหลด แยกกิจกรรมการเล่นเกมและกระเป๋าเงินไว้ในอุปกรณ์ที่แยกจากกัน ห้ามเรียกใช้ไฟล์ที่ไม่ได้ลงชื่อหรือไม่ได้ยืนยัน และตรวจสอบยืนยันตัวตนอีกครั้งโดยใช้ช่องทางที่สอง (เช่น Telegram หรือโทรศัพท์) การหยุดชะงักเพียงเล็กน้อยก่อนคลิกสามารถป้องกันไม่ให้กระเป๋าเงินถูกดูดจนหมด

2. สตาร์ทอัพ AI/เกม/Web3 ปลอม (สร้างขึ้นบน Notion/GitHub/Medium/X)

ตัวอย่างการหลอกลวงด้านวิศวกรรมสังคมของสตาร์ทอัพปลอม | ที่มา: Darktrace

ผู้หลอกลวงมักจะปลอมตัวเป็นสตาร์ทอัพด้าน AI, เกม หรือ Web3 เพื่อหลอกลวงผู้ใช้งานคริปโต พวกเขาจะสร้างเว็บไซต์ที่ดูเป็นมืออาชีพ, เผยแพร่ Whitepaper บน Notion และอัปโหลดคลังข้อมูล GitHub ปลอมที่ดูเหมือนมีการใช้งานอยู่ จากนั้นเหยื่อจะได้รับการติดต่อผ่าน X, Discord หรือ Telegram พร้อมคำเชิญให้ “ทดลอง” ซอฟต์แวร์ใหม่หรือเข้าร่วมโปรแกรมเบต้า เมื่อติดตั้งแล้ว แอปพลิเคชันจะปล่อยโปรแกรมขโมยข้อมูลที่คัดลอกข้อมูลเบราว์เซอร์, รหัส seed phrase และไฟล์กระเป๋าเงินจากอุปกรณ์ Windows และ macOS

บริษัทปลอมบางแห่งพยายามอย่างมากที่จะสร้างความน่าเชื่อถือ นักวิจัยจาก Darktrace ระบุกลุ่มที่ใช้ใบรับรองการลงนามรหัสที่ถูกขโมยเพื่อให้มัลแวร์ผ่านการตรวจสอบระบบ ในขณะที่บางกลุ่มใช้บัญชี X ที่ถูกยึดจากผู้ใช้จริงเพื่อสร้างความน่าเชื่อถือ แคมเปญอย่าง "Pollens AI" และ "Eternal Decay" ยังจัดฉากรายชื่อนักลงทุนปลอมและรูปภาพจากการประชุมเพื่อเพิ่มความน่าเชื่อถืออีกด้วย

การป้องกันที่ใช้ได้จริงคือความไม่เชื่อเรื่องง่าย ๆ ให้สังเกตสัญญาณอันตราย เช่น แบรนดิ้งที่ดูหวือหวาแต่มีโค้ดที่ใช้งานได้จริงน้อยมาก, ข้อมูลการลงทะเบียนที่ไม่ตรงกัน หรือสินทรัพย์ที่ถูกคัดลอกในหลาย ๆ “สตาร์ทอัพ” ให้สันนิษฐานไว้ก่อนว่าซอฟต์แวร์ที่ไม่พึงประสงค์เป็นอันตรายจนกว่าจะพิสูจน์ได้ว่าปลอดภัย ควรปล่อย hot wallet ให้ว่าง, ใช้ hardware wallet ที่มีข้อความแจ้งเตือนที่ชัดเจน และแยกสภาพแวดล้อมการทำงาน/การทดสอบออกจากอุปกรณ์ที่ใช้สำหรับจัดการกองทุนคริปโต

3. การลงนามแบบไม่เห็นข้อมูล & ฟิชชิ่งการอนุมัติ (Front-end/Drainer ปลอม)

หนึ่งในกลโกงที่เติบโตเร็วที่สุดในปี 2025 คือ การลงนามแบบไม่เห็นข้อมูลและการฟิชชิ่งการอนุมัติ (approval-phishing) ผู้โจมตีจะโคลน dApps, การแลกเปลี่ยน หรือหน้าการเคลม airdrop ยอดนิยม และโปรโมตผ่านโฆษณาที่ได้รับการสนับสนุน, Discord หรือกลุ่ม Telegram เมื่อผู้ใช้คลิก “อนุมัติ” ในกระเป๋าเงินของตน พวกเขาได้ให้สิทธิ์ในการใช้โทเค็นแบบไม่จำกัดแก่ผู้โจมตีโดยไม่รู้ตัว ทำให้ยอดเงินทั้งหมดถูกขโมยออกไปในไม่กี่วินาที QuillAudits ประมาณการว่าการโจมตีลักษณะนี้เพิ่มขึ้นอย่างมากในช่วงครึ่งแรกของปี 2025 ทำให้เกิดความสูญเสียนับร้อยล้านดอลลาร์ในเครือข่าย

Ethereum,

Solana และ

TON

กลโกงเหล่านี้ได้ผลเพราะข้อความแจ้งเตือนในกระเป๋าเงินดูปกติ ผู้ใช้หลายคนไม่ตระหนักว่าการอนุมัติเพียงครั้งเดียวสามารถครอบคลุมได้มากกว่าการโอนเล็กน้อยที่พวกเขาคาดหวัง สัญญาณอันตรายได้แก่ เว็บไซต์ใหม่หรือที่ไม่คุ้นเคยที่ขอสิทธิ์สูงสุด, การลงนามกระเป๋าเงินที่ผูกกับสัญญาที่ไม่รู้จัก หรือแบนเนอร์ที่กดดันคุณด้วยคำว่า "เคลมเลย" หรือ "airdrop จะหมดในไม่กี่นาที" แม้แต่นักเทรดที่มีประสบการณ์ก็ยังตกเป็นเหยื่อเมื่อรีบร้อนอนุมัติ

การป้องกันที่ปลอดภัยที่สุดคือการสร้างนิสัยการตรวจสอบและเพิกถอน ควรตรวจสอบอย่างละเอียดว่ากระเป๋าเงินกำลังจะอนุมัติอะไรก่อนที่คุณจะคลิก และเรียกใช้เครื่องมือเพิกถอนสิทธิ์เป็นประจำ เช่น Revoke.cash หรือ Etherscan Token Approval Checker สำหรับการซื้อขายหรือการเคลมที่ใหญ่ขึ้น ควรใช้ hardware wallet ที่มีการลงนามแบบชัดเจน (clear-signing) เพื่อให้คุณสามารถเห็นได้อย่างชัดเจนว่ากำลังอนุมัติอะไรอยู่ ควรปฏิบัติต่อปุ่ม "อนุมัติ" แต่ละปุ่มเหมือนกับสัญญา เพราะมันอาจเปิดเผยกระเป๋าเงินทั้งหมดของคุณได้หากคุณไม่ตรวจสอบให้ดี

4. การเข้าถึงอีเมลธุรกิจโดยไม่ได้รับอนุญาต (BEC) และการแอบอ้างเป็นผู้บริหาร

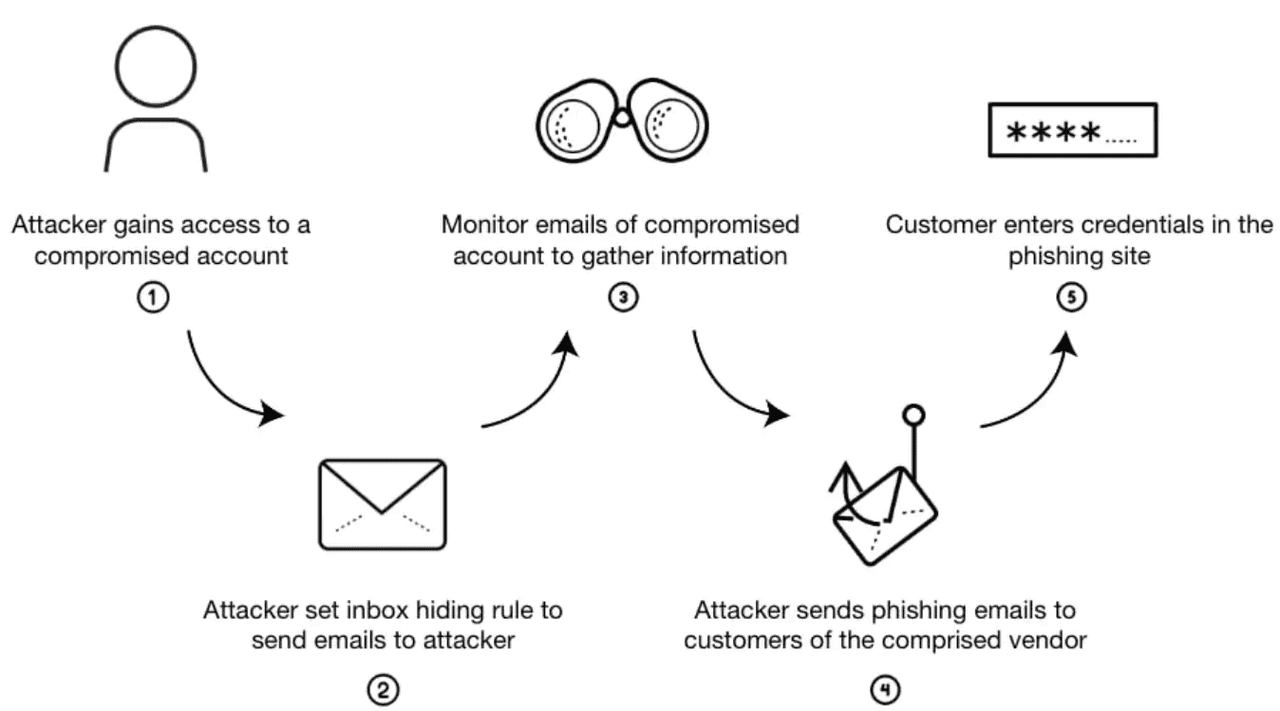

การหลอกลวงการเข้าถึงอีเมลธุรกิจโดยไม่ได้รับอนุญาต (BEC) ทำงานอย่างไร | ที่มา: Palo Alto Networks

การเข้าถึงอีเมลธุรกิจโดยไม่ได้รับอนุญาต (BEC) และการหลอกลวงโดยการแอบอ้างเป็นผู้บริหารกำลังเพิ่มขึ้นในบริษัทคริปโตในช่วงตลาดกระทิงปี 2025 ผู้โจมตีจะสร้างอีเมลหรือข้อความที่ดูเหมือนมาจากผู้ก่อตั้ง, CFO หรือแม้แต่ที่ปรึกษาภายนอก แทนที่จะส่งลิงก์หรือมัลแวร์ พวกเขาจะใช้คำสั่งข้อความธรรมดา เช่น "โอนเงินด่วนไปยังกระเป๋าเงินชั่วคราวนี้" เนื่องจากข้อความดูปกติและไม่มีไฟล์แนบที่เป็นอันตราย จึงมักจะเล็ดลอดผ่านตัวกรองสแปม

กลโกงเหล่านี้เติบโตด้วยการใช้แรงกดดันและอำนาจ ผู้โจมตีมักจะเพิ่มความเร่งด่วน ("ต้องส่งเงินวันนี้") หรือความลับ ("อย่าบอกใครจนกว่าข้อตกลงนี้จะเสร็จสิ้น") เพื่อกดดันให้พนักงานข้ามการตรวจสอบปกติ สัญญาณอันตรายได้แก่ การเปลี่ยนแปลงที่อยู่กระเป๋าเงินอย่างกะทันหัน, การขอชำระเงินนอกกระบวนการปกติ หรือคำสั่งที่ข้ามขั้นตอนการทำงานทางบัญชีตามปกติ ในบางกรณีที่โด่งดัง ข้อความที่น่าเชื่อถือเพียงข้อความเดียวได้นำไปสู่การขโมยเงินคริปโตมูลค่าหลายล้านดอลลาร์

การแฮ็ก Bybit ในปี 2025 เป็นกรณีตัวอย่างที่โด่งดัง: กลุ่ม Lazarus ของเกาหลีเหนือใช้ social engineering เพื่อแทรกซึมนักพัฒนาบุคคลที่สามที่น่าเชื่อถือและขโมยคริปโตมูลค่า 1.5 พันล้านดอลลาร์สหรัฐฯ สิ่งนี้แสดงให้เห็นว่าแม้แต่การแลกเปลี่ยนที่ได้รับการปกป้องอย่างดีก็ยังสามารถถูกเจาะได้เนื่องจากข้อผิดพลาดของมนุษย์

การป้องกันที่ดีที่สุดคือระเบียบวินัยของกระบวนการ ควรยืนยันที่อยู่การชำระเงินใหม่เสมอโดยการโทรกลับไปยังหมายเลขที่ยืนยันแล้วหรือช่องทางที่ปลอดภัย อย่าใช้อีเมลเดิม ควรขอการอนุมัติจากหลายคนสำหรับการโอนขนาดใหญ่เพื่อไม่ให้พนักงานคนใดสามารถดำเนินการภายใต้แรงกดดันได้เพียงลำพัง การฝึกอบรมทีมการเงินและการดำเนินงานให้รู้จักภาษาของวิศวกรรมสังคมมีความสำคัญพอ ๆ กับการใช้ไฟร์วอลล์หรือการตรวจสอบบัญชี

5. นักสรรหาปลอมและ “การทดสอบประเมิน”

การหลอกลวงนักสรรหาปลอมกำลังกลายเป็นกลยุทธ์ที่นิยมในตลาดกระทิงปี 2025 โดยเฉพาะอย่างยิ่งเมื่อบริษัทคริปโตเร่งรีบที่จะจ้างบุคลากรที่มีความสามารถ ผู้โจมตีจะปลอมตัวเป็นผู้จัดการฝ่าย HR หรือ headhunter, ติดต่อผ่าน LinkedIn, Telegram หรืออีเมลพร้อมข้อเสนอสำหรับตำแหน่งที่มีค่าตอบแทนสูง เมื่อสร้างความน่าเชื่อถือได้แล้ว พวกเขาจะส่ง “การประเมินทางเทคนิค” หรือ “ปลั๊กอิน Zoom” ที่ติดตั้ง keylogger, clipboard hijacker หรือโปรแกรมขโมยกระเป๋าเงินโดยลับ ๆ นักวิเคราะห์ความปลอดภัยยังติดตามแคมเปญบางส่วนกลับไปยังกลุ่มที่ได้รับการสนับสนุนจากรัฐซึ่งมุ่งเป้าไปที่นักพัฒนา

อันตรายคือการโจมตีเหล่านี้ถูกออกแบบมาให้ดูเป็นมืออาชีพ เหยื่อมักจะได้รับไฟล์ในไฟล์ ZIP ที่มีการป้องกันด้วยรหัสผ่าน (เพื่อหลีกเลี่ยงการสแกนความปลอดภัย) และถูกขอให้ปิดการใช้งานเครื่องมือป้องกันไวรัส "เพื่อความเข้ากันได้" บางคนถูกขอให้ติดตั้งซอฟต์แวร์การประชุมหรือเครื่องมือติดตามเวลาที่ดูถูกต้องตามกฎหมาย แต่จริง ๆ แล้วเป็นมัลแวร์ เนื่องจากกลโกงเลียนแบบกระบวนการจ้างงานจริง แม้แต่นักพัฒนาที่มีประสบการณ์ก็อาจถูกหลอกได้

การปล้น CoinDCX ในเดือนกรกฎาคม 2025 เป็นตัวอย่างของการโจมตีด้วยวิศวกรรมสังคมประเภทนี้ แฮ็กเกอร์ที่ปลอมตัวเป็นนักสรรหาได้ล่อลวงวิศวกรของบริษัทให้รับงานฟรีแลนซ์ปลอม โดยโน้มน้าวให้เขาติดตั้งมัลแวร์บนแล็ปท็อปที่ทำงาน ภายในไม่กี่ชั่วโมง ผู้โจมตีก็ขโมยเงิน 44 ล้านดอลลาร์จากกระเป๋าเงินสภาพคล่อง สิ่งนี้แสดงให้เห็นว่าการหลอกลวงที่อิงกับการจ้างงานสามารถกระทบกระเทือนแม้แต่การแลกเปลี่ยนขนาดใหญ่เมื่อพนักงานตกเป็นเป้าหมายในระดับเดสก์ท็อป

เพื่อป้องกันตัวเอง ควรปฏิบัติต่อข้อความของนักสรรหาที่ไม่พึงประสงค์ด้วยความระมัดระวัง ควรเรียกใช้การประเมินใน sandbox แบบใช้ครั้งเดียวหรือเครื่องเสมือนที่ไม่มีข้อมูลส่วนตัวหรือกระเป๋าเงินเก็บอยู่เท่านั้น อย่าจัดการกระเป๋าเงินคริปโตของคุณบนอุปกรณ์เดียวกันที่ใช้สำหรับไฟล์ที่ไม่ผ่านการตรวจสอบ ควรยืนยันข้อเสนองานโดยตรงกับหน้าอาชีพอย่างเป็นทางการของบริษัทหรือกับทีม HR ก่อนที่จะดาวน์โหลดอะไรก็ตาม การตรวจสอบเพิ่มเติมเพียงเล็กน้อยสามารถช่วยรักษาทั้งชื่อเสียงในอาชีพการงานและคริปโตของคุณได้

6. เสียง/วิดีโอ Deepfake ที่ขับเคลื่อนด้วย AI และสถานการณ์การชำระเงินที่ “เร่งด่วน”

การหลอกลวงด้วย Deepfake กำลังเพิ่มขึ้นอย่างรวดเร็วในปี 2025 เนื่องจากเครื่องมือ AI ทำให้การเลียนแบบเสียงและแม้แต่ฟีดวิดีโอแบบสดเป็นเรื่องง่าย ผู้โจมตีจะโคลนเสียงและภาพของเพื่อนร่วมงาน เจ้านาย หรือสมาชิกในครอบครัว จากนั้นจะเร่งให้คุณดำเนินการอย่างเร่งด่วน เช่น โอนเงินคริปโตไปยัง “กระเป๋าเงินที่ปลอดภัย” หรืออ่านรหัสผ่านแบบใช้ครั้งเดียว เนื่องจากเสียงและใบหน้าดูคุ้นเคย เหยื่อหลายรายจึงลงมือทำโดยไม่ลังเล

กลอุบายนี้ขึ้นอยู่กับความเร่งด่วนและความโดดเดี่ยว ผู้โทรปลอมมักจะอ้างว่าบางอย่างเป็นเรื่องเร่งด่วน เช่น “ต้องย้ายเงินภายในไม่กี่นาที” หรือ “เราจะถูกล็อคไม่ให้เข้าถึงถ้าคุณไม่ลงมือทำเดี๋ยวนี้” นอกจากนี้ พวกเขายังจะหลีกเลี่ยงการเปลี่ยนไปใช้ช่องทางบริษัทที่เป็นทางการหรือเครื่องมือวิดีโอที่มีการตรวจสอบที่เข้มงวดกว่าเดิม จุดประสงค์คือเพื่อกดดันคุณและตัดขาดคุณจากการตรวจสอบปกติ

เพื่อความปลอดภัย ให้ใช้นโยบาย “อย่าเชื่อจนกว่าจะตรวจสอบ” ยืนยันคำขอที่ละเอียดอ่อนเสมอผ่านช่องทางที่สอง เช่น โทรกลับไปยังเบอร์ที่บันทึกไว้ หรือตรวจสอบกับเพื่อนร่วมทีมคนอื่น สำหรับการโอนเงินที่มีมูลค่าสูง ให้ใช้รหัสโทรกลับหรือ “รหัสผ่านที่ปลอดภัย” ที่ตั้งไว้ล่วงหน้าซึ่งมีเพียงทีมของคุณเท่านั้นที่รู้ นิสัยง่ายๆ นี้สามารถหยุดยั้งการปลอมแปลงด้วย AI ที่น่าเชื่อถือที่สุดได้

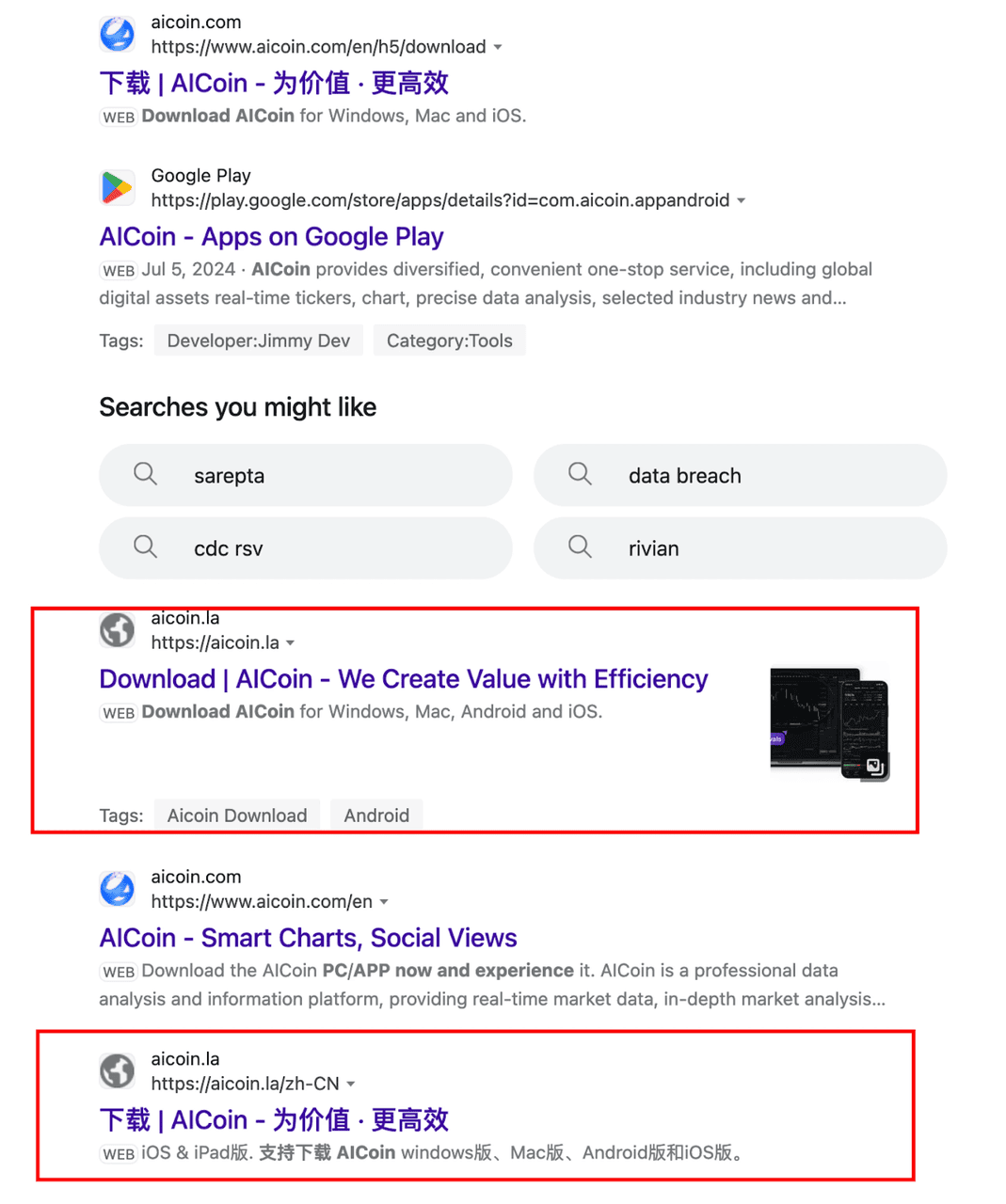

7. การสร้างมลพิษ SEO/โฆษณา และหน้า “Watering-Hole”

ตัวอย่างการโจมตีโดยการสร้างมลพิษ SEO | ที่มา: Hunt.io

การหลอกลวงด้วยการสร้างมลพิษ SEO และโฆษณาหลอกลวงผู้ใช้โดยทำให้เว็บไซต์ที่เป็นอันตรายปรากฏอยู่ด้านบนของผลการค้นหาของ Google หรือโซเชียลมีเดีย นักต้มตุ๋นจะซื้อโฆษณาหรือใช้ SEO แบบ black-hat เพื่อจัดอันดับหน้าเว็บสำหรับคำหลักยอดนิยม เช่น “airdrop กระเป๋าเงิน” “รับรางวัล” หรือ “การเปิดตัวโทเค็นใหม่” บางรายถึงกับเจาะบล็อกที่ถูกต้องตามกฎหมายหรือหน้าชุมชน โดยฉีดสคริปต์ที่เป็นอันตราย ปุ่มอ้างสิทธิ์ปลอม หรือโปรแกรมติดตั้งโทรจัน สำหรับเทรดเดอร์ที่ไม่ระวัง เว็บไซต์เหล่านี้จะดูเหมือนแพลตฟอร์มที่เชื่อถือได้ทุกประการ

อันตรายคือหน้าเว็บเหล่านี้มักจะทันเวลาและน่าเชื่อถือ ในช่วงที่มีกระแสความนิยม เช่น การแจกจ่ายโทเค็น (airdrop) หรือการขายล่วงหน้า (presale) การค้นหาอย่างรวดเร็วใน Google อาจนำไปสู่หน้าการอ้างสิทธิ์ปลอมได้โดยตรง เหยื่อจะเชื่อมต่อกระเป๋าเงินของตน ลงนามในการอนุมัติ และสูญเสียเงินในทันที เบาะแสที่ละเอียดอ่อน เช่น ชื่อโดเมนที่สะกดผิด (binqX.com แทนที่จะเป็น BingX.com) หรือส่วนขยายโดเมนที่แปลกประหลาด มักจะเป็นสิ่งเดียวที่บ่งชี้ว่าเป็นของปลอม

เพื่อความปลอดภัย อย่าพึ่งพาผลการค้นหาหรือโฆษณาเพียงอย่างเดียวเมื่อเข้าถึงเว็บไซต์คริปโต แต่ให้พิมพ์ URL ด้วยตนเองหรือบันทึกเป็นบุ๊กมาร์กหลังจากยืนยันความถูกต้องแล้ว ตรวจสอบลิงก์ที่แชร์ใน Discord, Telegram หรือ X ซ้ำอีกครั้งก่อนคลิก หากมีข้อสงสัย ให้ยืนยันเว็บไซต์อย่างเป็นทางการจากประกาศของ BingX หรือเอกสารประกอบโครงการ ระเบียบวินัยง่ายๆ นี้จะป้องกันการสร้างมลพิษ SEO และกับดัก “watering-hole” ส่วนใหญ่ได้

8. การปนเปื้อนที่อยู่ (Address Poisoning) ในกระเป๋าเงินที่มีการใช้งานบ่อย

การหลอกลวงโดยการปนเปื้อนที่อยู่จะมุ่งเป้าไปที่เทรดเดอร์ที่มีงานยุ่ง ซึ่งมักจะคัดลอกและวางที่อยู่กระเป๋าเงิน ผู้โจมตีจะส่งธุรกรรม “ฝุ่น” ที่มีมูลค่าเป็นศูนย์จากที่อยู่ที่ดูคล้ายกับกระเป๋าเงินของบุคคลที่ติดต่อจริงเกือบทุกประการ โดยมักจะมีตัวอักษรบางตัวที่เหมือนกันทั้งที่อยู่ต้นและปลาย จากนั้น เมื่อเหยื่อจะส่งเงิน พวกเขาอาจคัดลอกที่อยู่ปลอมจากประวัติธุรกรรมของตนโดยไม่ตั้งใจ และส่งทรัพย์สินไปยังนักต้มตุ๋นโดยไม่รู้ตัว

กลอุบายนี้ใช้งานได้เนื่องจากกระเป๋าเงินส่วนใหญ่แสดงเพียงตัวอักษรแรกและตัวอักษรสุดท้ายของที่อยู่ ทำให้เกิดความรู้สึกคุ้นเคยที่ผิดๆ ในความเร่งรีบในการเทรดหรือโอนเงินในช่วงตลาดขาขึ้น ผู้ใช้มักจะข้ามการตรวจสอบแบบเต็ม นักลงทุนที่มีประสบการณ์ยังเคยสูญเสียเงินหลายพันดอลลาร์จากการส่งโทเค็นไปยังที่อยู่ที่ถูกปนเปื้อนซึ่งดูคุ้นตา แต่จริงๆ แล้วไม่เคยถูกบันทึกไว้

เพื่อความปลอดภัย อย่าพึ่งพาประวัติหรือการจับคู่บางส่วนเพียงอย่างเดียวเมื่อคัดลอกที่อยู่ ใช้คุณสมบัติของกระเป๋าเงิน เช่น การขึ้นบัญชีขาวที่อยู่ ตรวจสอบสตริงทั้งหมดซ้ำอีกครั้ง หรือใช้บริการตั้งชื่อ เช่น

ENS (Ethereum Name Service) หรือ TON DNS เพื่อให้ระบุตัวตนได้ง่ายขึ้นสำหรับมนุษย์ ปฏิบัติต่อธุรกรรม “ฝุ่น” ใหม่หรือที่ไม่คาดคิดในประวัติของคุณว่าเป็นธงแดง เพราะมันอาจเป็นการเตรียมการสำหรับการสูญเสียที่ใหญ่กว่ามาก

9. “ฝ่ายสนับสนุนด้านเทคนิค” และสแกร์แวร์

การหลอกลวงฝ่ายสนับสนุนด้านเทคนิคใช้ประโยชน์จากความเชื่อมั่นของผู้คนที่มีต่อผู้มีอำนาจ ผู้โจมตีจะปลอมตัวเป็นเจ้าหน้าที่ไอที ผู้ขายความปลอดภัย หรือแม้แต่เจ้าหน้าที่ฝ่ายสนับสนุนของ Exchange หรือกระเป๋าเงิน พวกเขาติดต่อเหยื่อเพื่ออ้างว่าจะแก้ไขปัญหาหรือให้ “อัปเกรด” ที่เร่งด่วน จากนั้นก็กดดันให้พวกเขาติดตั้งเครื่องมือติดตามเวลา โปรแกรมป้องกันไวรัส หรือแพตช์ ไฟล์เหล่านี้จริงๆ แล้วเป็นซอฟต์แวร์ขโมยกระเป๋าเงิน หรือโทรจันการเข้าถึงระยะไกล (Remote Access Trojan) ที่จะควบคุมระบบได้อย่างสมบูรณ์ เมื่อเข้ามาได้แล้ว นักต้มตุ๋นสามารถระบายกระเป๋าเงิน บันทึกการกดปุ่ม และคัดลอกไฟล์ที่ละเอียดอ่อน เช่น คีย์ส่วนตัวได้

กลอุบายทั่วไปอีกอย่างคือป๊อปอัปสแกร์แวร์ ขณะท่องเว็บ ผู้ใช้จะเห็นการแจ้งเตือนปลอมๆ อย่างกะทันหัน เช่น “ระบบของคุณติดเชื้อแล้ว คลิกที่นี่เพื่อทำความสะอาด” การแจ้งเตือนเหล่านี้เลียนแบบการแจ้งเตือนของ Windows หรือ macOS และส่งเสริมการดาวน์โหลดที่ดูเหมือนถูกต้องตามกฎหมาย เหยื่อจะติดตั้ง “ตัวแก้ไข” ซึ่งแอบบันทึกข้อมูลรับรอง ขโมยข้อมูลที่คัดลอกมา หรือแทรกซึมโปรแกรมระบายกระเป๋าเงิน ความเร่งด่วนของข้อความได้รับการออกแบบมาเพื่อหลีกเลี่ยงการคิดอย่างมีเหตุผลและกระตุ้นให้ผู้ใช้ดำเนินการ

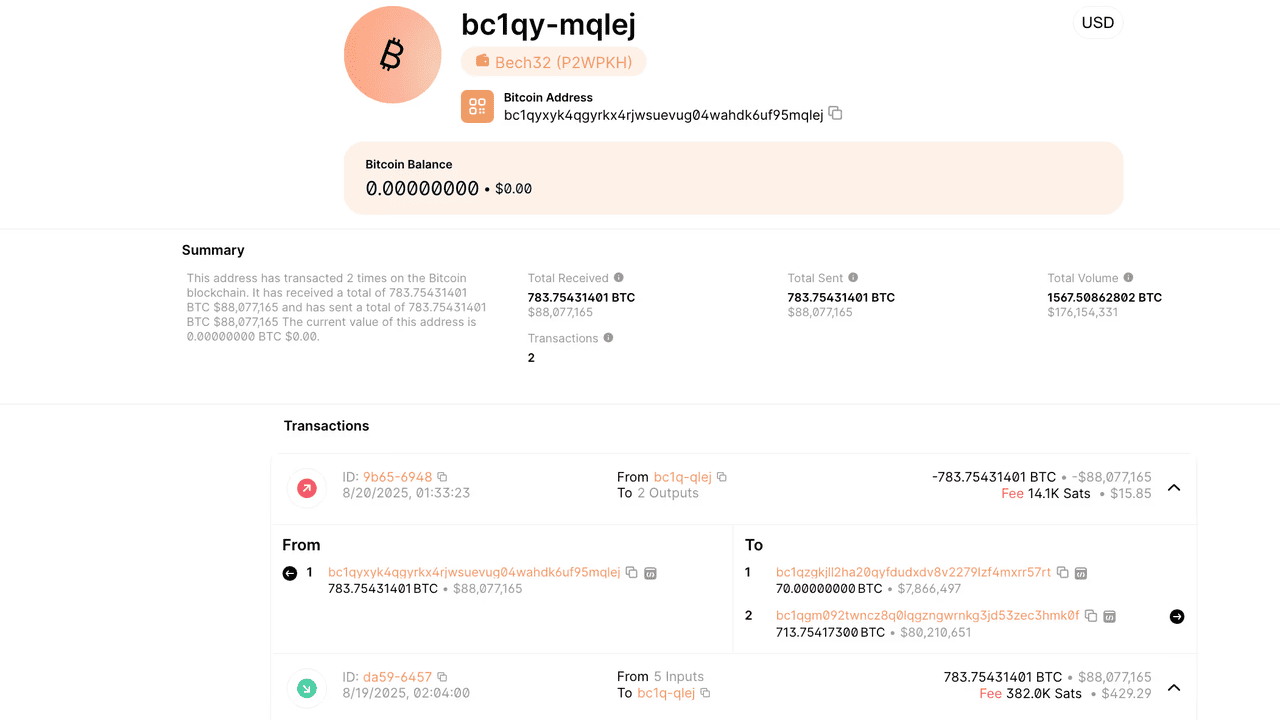

กระเป๋าเงิน Bitcoin ถูกระบายไปมากกว่า 91 ล้านดอลลาร์ในกลโกงวิศวกรรมทางสังคมของฝ่ายสนับสนุนด้านเทคนิคปลอม | ที่มา: CoinDesk

ความเสี่ยงเป็นเรื่องจริงอย่างยิ่ง: เมื่อวันที่ 19 สิงหาคม 2025 เหยื่อรายหนึ่งสูญเสีย 783 BTC ซึ่งมีมูลค่าประมาณ 91.4 ล้านดอลลาร์ หลังจากที่นักต้มตุ๋นปลอมตัวเป็นเจ้าหน้าที่ฝ่ายสนับสนุนกระเป๋าเงินฮาร์ดแวร์และหลอกให้พวกเขามอบข้อมูลประจำตัวของกระเป๋าเงินให้ เงินที่ถูกขโมยถูกโอนอย่างรวดเร็วผ่าน Wasabi Wallet เพื่อซ่อนร่องรอย เหตุการณ์นี้ซึ่งเปิดเผยโดยนักสืบบล็อกเชน ZachXBT เน้นย้ำว่าการเชื่อใจผิดที่เพียงชั่วขณะอาจนำไปสู่ความสูญเสียที่ร้ายแรงได้ เพื่อความปลอดภัย ให้ดาวน์โหลดซอฟต์แวร์จากช่องทางผู้ขายที่เป็นทางการเท่านั้น อย่าให้สิทธิ์การเข้าถึงจากระยะไกลในขณะที่จัดการกระเป๋าเงิน และแยกกิจกรรมที่เกี่ยวข้องกับกระเป๋าเงินออกจากการท่องเว็บทั่วไป

10. การเข้าควบคุมชุมชนและบัญชี Mod ที่ถูกบุกรุก

การหลอกลวงโดยการเข้าควบคุมชุมชนจะมุ่งเป้าไปที่สถานที่ที่ผู้ใช้คริปโตรู้สึกปลอดภัยที่สุด เช่น กลุ่ม Discord, Telegram และ X ผู้โจมตีจะจี้บัญชีของ Moderator ที่อยู่มานาน หรือแม้แต่ตัวแทนโครงการที่ได้รับการยืนยัน จากนั้นจะโพสต์ข้อความเร่งด่วน เช่น “ย้ายโทเค็นของคุณตอนนี้” หรือ “รับ Airdrop ของคุณวันนี้” เนื่องจากโพสต์เหล่านี้มาจากวงในที่เชื่อถือได้ เหยื่อจึงมีแนวโน้มที่จะคลิกโดยไม่ลังเล

บางแคมเปญจะมีความซับซ้อนยิ่งขึ้นไปอีก โดยสร้างความชอบธรรมปลอมๆ ด้วยการใช้รูปภาพงานอีเวนต์ที่ถูกดัดแปลง, ประกาศนักลงทุนปลอม หรือเว็บไซต์โคลนเพื่อสนับสนุนเรื่องราว ในปี 2025 มีหลายชุมชน Telegram รายงานว่ามีการเข้ายึดบัญชีผู้ดูแลระบบอย่างกะทันหัน และเผยแพร่ลิงก์ “เคลม” ที่เป็นอันตราย หลอกล่อให้ผู้ใช้ลงนามในสัญญาที่ทำให้กระเป๋าเงินของพวกเขาหมดเกลี้ยงภายในไม่กี่นาทีหลังจากโพสต์เผยแพร่ การผสมผสานระหว่างความไว้วางใจและความเร่งด่วนทำให้การหลอกลวงประเภทนี้เป็นหนึ่งในสิ่งที่ยากที่สุดที่จะตรวจจับได้ในแบบเรียลไทม์

เพื่อปกป้องตัวเอง ให้ตรวจสอบประกาศข้ามช่องทางอย่างน้อยสองช่องทางเสมอ เช่น เว็บไซต์ทางการของโปรเจกต์และบัญชี X ที่ได้รับการยืนยัน ระวังโพสต์ที่มีลิงก์ไปยังโดเมนใหม่ที่ไม่คุ้นเคย แม้ว่าจะมาจากชื่อที่คุ้นเคยก็ตาม ตามกฎแล้ว ให้ถือว่าการแจ้งเตือน "การโยกย้าย" หรือ "การเคลม Airdrop" มีความเสี่ยงสูงโดยปริยาย และตรวจสอบให้แน่ใจก่อนที่จะโต้ตอบกับมัน ความระมัดระวังเพิ่มขึ้นเพียงไม่กี่นาทีสามารถป้องกันไม่ให้กระเป๋าเงินของคุณถูกดูดจนหมดแบบย้อนกลับไม่ได้

วิธีป้องกันตัวเองจากการโจมตีทางวิศวกรรมสังคม

การหลอกลวงจะแพร่กระจายเร็วที่สุดในช่วงเวลาที่ตลาดคึกคัก—นิสัย 5 ประการนี้จะช่วยให้คุณนำหน้าอยู่เสมอ

1. แยกและรักษาความปลอดภัยอุปกรณ์: เก็บ Wallet ไว้ในอุปกรณ์เฉพาะที่มี Hardware Wallet และใช้ sandbox/VM หากคุณต้องเปิดไฟล์ที่ไม่รู้จัก อย่าผสมการเล่นเกม, การทำงาน และการจัดการ Wallet เข้าด้วยกันเด็ดขาด

2. ควบคุมสิ่งที่คุณลงนาม: อ่านทุกข้อความแจ้งเตือนจาก Wallet จำกัดการให้สิทธิ์ Token และตรวจสอบการให้สิทธิ์เป็นประจำทุกเดือนด้วยเครื่องมืออย่าง Revoke.cash การลงนามแบบไม่ทันระวังคือสาเหตุที่ทำให้เกิดการดูดกระเป๋าเงินเป็นส่วนใหญ่

3. ยืนยันก่อนดำเนินการ: อย่าเชื่อถือช่องทางเดิมที่ส่งคำขอเพียงอย่างเดียว ยืนยันการโอนเงินหรือการเปลี่ยนแปลงที่อยู่ผ่านรายชื่อติดต่อที่บันทึกไว้, ระบบ Ticket หรือประกาศอย่างเป็นทางการ ไม่ใช่ผ่าน DM

4. ยึดติดกับช่องทางที่เชื่อถือได้: ทำ Bookmark URL อย่างเป็นทางการ หลีกเลี่ยงลิงก์ “เคลม” ที่ได้รับการสนับสนุน ปิดการใช้งาน DM แบบสุ่ม และสันนิษฐานว่า “เพื่อน” ที่ไม่คุ้นเคยอาจเป็นการหลอกลวง ใช้ Multi-sig และการควบคุมแบบคู่สำหรับการโอนย้ายครั้งใหญ่

5. เสริมความแข็งแกร่งขั้นพื้นฐานและวางแผน: เปิดใช้งาน MFA ใช้ Password Manager และอัปเดตซอฟต์แวร์ให้ทันสมัย ฝึกทีมให้ตรวจจับกลยุทธ์กดดันที่ใช้ความเร่งด่วน/อำนาจ และเตรียมแผนรับมือเหตุการณ์เพื่อยกเลิกการให้สิทธิ์และส่งรายงานทันที

BingX ช่วยคุณลดความเสี่ยงจากวิศวกรรมสังคมได้อย่างไร

BingX มอบการป้องกันในตัวหลายอย่างเพื่อให้คุณสามารถเทรดได้อย่างมั่นใจ คุณสามารถเปิดใช้งาน

2FA (การยืนยันตัวตนแบบสองขั้นตอน),

รหัสป้องกันฟิชชิ่ง และ Whitelist การถอนเพื่อบล็อกการเข้าถึงโดยไม่ได้รับอนุญาต BingX Academy ยังมีคำเตือนการหลอกลวงที่ทันสมัยและคำแนะนำด้านความปลอดภัยทีละขั้นตอน ช่วยให้คุณก้าวนำหน้าภัยคุกคามใหม่ๆ ในตลาด หากมีสิ่งใดผิดปกติ ฝ่ายสนับสนุนของ BingX พร้อมให้บริการตลอด 24 ชั่วโมงทุกวัน คุณสามารถยื่นเรื่องพร้อมรหัสออเดอร์, Hash ธุรกรรม และภาพหน้าจอเพื่อขอความช่วยเหลือได้ทันที

อย่างไรก็ตาม ไม่มี Exchange ใดสามารถปกป้องเงินทุนที่คุณยินยอมให้ใช้กับสัญญาที่เป็นอันตรายหรือส่งออกนอกแพลตฟอร์มได้ การป้องกันที่แข็งแกร่งที่สุดคือพฤติกรรมของคุณ: อย่าติดตั้งซอฟต์แวร์ที่ไม่ได้รับการยืนยัน อย่าลงนามในข้อความแจ้งเตือนจาก Wallet อย่างไม่ทันระวัง และอย่าปล่อยให้ความเร่งด่วนบดบังความระมัดระวังของคุณ ด้วยการรวมการป้องกันของ BingX เข้ากับนิสัยที่ชาญฉลาด คุณสามารถรักษาทรัพย์สินของคุณให้ปลอดภัยยิ่งขึ้นในช่วงตลาดขาขึ้น

บทสรุป

ตลาดขาขึ้นในปี 2025 สร้างโอกาสมหาศาลในคริปโต แต่ก็เพิ่มขนาดและความซับซ้อนของการหลอกลวงทางวิศวกรรมสังคมด้วยเช่นกัน ตั้งแต่การล่อลวง “การเล่นเกม” ใน Discord ไปจนถึง Startup ปลอม, Deepfake และการฟิชชิ่งการให้สิทธิ์ (Approval Phishing) ผู้โจมตีกำลังพัฒนาเล่ห์เหลี่ยมของตนอย่างต่อเนื่องเพื่อใช้ประโยชน์จากความไว้วางใจ, ความเร่งด่วน และความผิดพลาดของมนุษย์

การรักษาความปลอดภัยจำเป็นต้องมีความสมดุลระหว่างการป้องกันของแพลตฟอร์มและวินัยส่วนบุคคล BingX มีเครื่องมือต่างๆ เช่น 2FA, Whitelist การถอน และแหล่งความรู้บน

BingX Academy เพื่อเสริมสร้างการป้องกันของคุณ แต่ความรับผิดชอบสูงสุดอยู่ที่คุณเอง ตรวจสอบคำขอเสมอ หลีกเลี่ยงการลงนามอย่างไม่ทันระวัง และปฏิบัติต่อข้อเสนอที่ไม่พึงประสงค์ด้วยความระมัดระวัง

จำไว้ว่า: ธุรกรรมคริปโตไม่สามารถย้อนกลับได้ และความผิดพลาดเพียงครั้งเดียวอาจหมายถึงการสูญเสียอย่างถาวร การตื่นตัวคือการป้องกันที่ดีที่สุดของคุณในตลาดขาขึ้นที่กำลังจะมาถึง

บทความที่เกี่ยวข้อง

คำถามที่พบบ่อยเกี่ยวกับการหลอกลวงทางวิศวกรรมสังคมในคริปโต

1. การหลอกลวงทางวิศวกรรมสังคมที่มาแรงที่สุดในปี 2025 คืออะไร?

เหยื่อล่อ “ลองเกมของฉัน” บน Discord และการดาวน์โหลด Startup ปลอมเป็นช่องทางที่มาแรงที่สุดในรอบนี้ โดยทั้งคู่จะส่งโปรแกรมขโมย Wallet ภายใต้ข้ออ้างที่เป็นมิตร

2. เหตุใดการหลอกลวงทางวิศวกรรมสังคมจึงหลุดจากการตรวจสอบ?

เนื่องจากพวกเขาโจมตีผู้คน ไม่ใช่ Smart Contract จึงไม่จำเป็นต้องใช้ช่องโหว่ของโค้ด การอนุมัติเพียงครั้งเดียวอย่างเร่งรีบหรือการดาวน์โหลดที่ไม่ปลอดภัยก็เพียงพอแล้ว

3. จะตรวจจับการฟิชชิ่งการให้สิทธิ์ได้อย่างรวดเร็วได้อย่างไร?

มองหาคำขอที่ให้สิทธิ์การใช้จ่ายแบบไม่จำกัดกับสัญญาที่ไม่คุ้นเคย และหน้า “เคลมเลย” ที่เต็มไปด้วยความตื่นเต้น ยกเลิกการให้สิทธิ์เก่าเป็นประจำ

4. การหลอกลวงแบบ Deepfake เป็นความเสี่ยงในคริปโตจริงหรือไม่?

ใช่ การปลอมแปลงเสียง/วิดีโอด้วย AI ถูกใช้เพื่อเร่งรัดการชำระเงินหรือขอให้แชร์ OTP ตรวจสอบผ่านรายชื่อติดต่อที่บันทึกไว้ในช่องทางที่สองเสมอ

5. ฉันควรทำอย่างไรทันทีหลังจากสงสัยว่ามีการบุกรุกทางวิศวกรรมสังคม?

ยกเลิกการเชื่อมต่อ Wallet, ยกเลิกการให้สิทธิ์, ย้ายสินทรัพย์ที่เหลือไปยัง Hardware Wallet ที่ปลอดภัย, เปลี่ยนรหัสผ่าน/2FA และส่งรายงาน (รวมถึงติดต่อแพลตฟอร์มที่เกี่ยวข้อง)