No primeiro semestre de 2025, usuários de cripto perderam US$ 2,3 bilhões, dos quais US$ 340 milhões foram vinculados apenas a

golpes de engenharia social. De acordo com uma atualização do Cointelegraph, armadilhas do tipo “teste meu jogo” no Discord, que drenaram US$ 170.000 de um artista de NFT, e falsas startups de IA ou gaming usando páginas sofisticadas no Notion e contas X verificadas para espalhar ladrões de carteiras mostram a rapidez com que esses esquemas evoluem.

Se analisarmos a fundo, os números se tornam mais nítidos. A Chainalysis relatou que US$ 40,9 bilhões em fluxos ilícitos de cripto foram rastreados em 2024, embora apenas 0,14% da atividade on-chain seja criminosa. Essa pequena parcela ainda se traduz em perdas massivas, e em um

mercado de alta, ela cresce rapidamente. O rally de cripto de 2025 não apenas criará vencedores, mas também alimentará fraudes direcionadas a humanos, como deepfakes, roubos por assinatura cega e falsificação de identidade de executivos, a menos que os usuários saibam os sinais de alerta e reforcem suas defesas.

Abaixo, você encontrará os principais golpes de engenharia social para ficar de olho, exemplos reais, sinais de alerta e os passos exatos para proteger seus ativos de cripto, na BingX e em outros lugares.

O Que É um Golpe de Cripto por Engenharia Social e Como Funciona?

Um golpe de cripto por engenharia social é um tipo de fraude de criptomoeda onde os golpistas visam pessoas em vez de blockchains ou contratos inteligentes. Em vez de quebrar o código, eles usam manipulação psicológica, fingindo ser figuras de confiança, criando uma falsa urgência ou explorando a confiança da comunidade para enganar as vítimas a revelar chaves privadas, senhas ou enviar fundos. O objetivo é fazer você clicar em um link malicioso, baixar software falso ou aprovar uma transação on-chain arriscada que drena sua carteira.

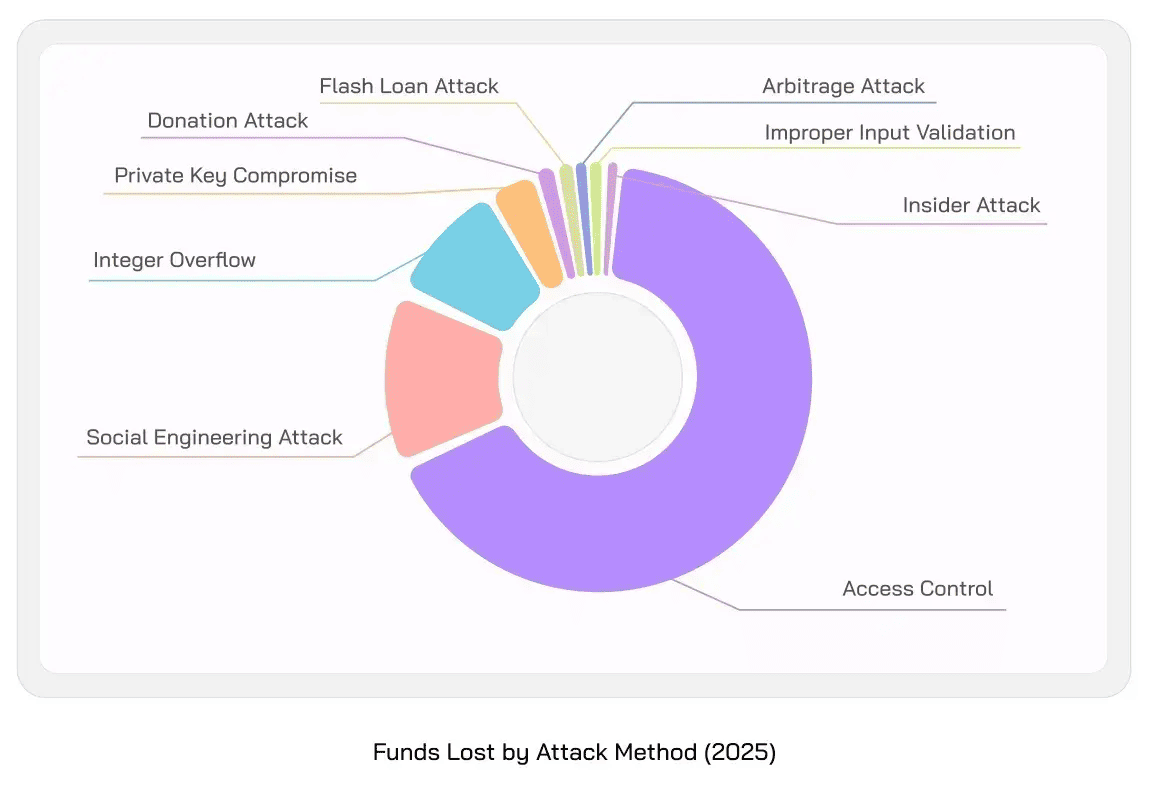

Os golpes de engenharia social representam 15% das perdas por golpes de cripto no 1º semestre de 2025 | Fonte: Quill Audits

Como um Golpe de Engenharia Social (SE) Funciona na Prática

1. Preparação: Golpistas estudam seu alvo, frequentemente dentro de comunidades do Discord, Telegram ou X.

2. Infiltração: Eles se passam por amigos, recrutadores ou equipe de suporte para ganhar a confiança.

3. Exploração: Eles enviam um “jogo” falso, um site de phishing ou uma aprovação de contrato. Você acredita que é seguro e interage.

4. Perda: Sua carteira é drenada, sua conta é comprometida ou seus dados pessoais são roubados.

Isso contorna até mesmo as melhores auditorias porque o “bug” não está no código, mas no comportamento humano.

Por Que Você Deve Se Importar com Ataques de Engenharia Social?

Os golpes de engenharia social são agora uma das maiores fontes de perdas de cripto em 2025. Segundo a Quill Audits, US$ 340 milhões foram roubados através de vetores de engenharia social no 1º semestre de 2025, parte de mais de US$ 2,3 bilhões perdidos em hacks e explorações.

Phishing e engenharia social continuam sendo as rotas de ataque dominantes, consistentemente no topo dos relatórios de incidentes de empresas de segurança.

Pesquisadores da Darktrace rastrearam campanhas ainda ativas em que golpistas constroem ecossistemas inteiros de empresas falsas, completos com sites, repositórios do GitHub e páginas do Notion, para distribuir malware de roubo de carteiras como o Atomic Stealer e o Realst.

Em um mercado de alta, os golpistas se expandem rapidamente. Com as transações de cripto sendo irreversíveis, um único clique ou assinatura cega pode significar a perda de tudo, tornando os golpes de engenharia social um dos riscos mais urgentes para traders e investidores em 2025.

Os 10 Principais Golpes de Engenharia Social para Se Proteger

À medida que o rally de alta de 2025 acelera, os golpistas também estão aumentando suas operações, usando armadilhas no Discord, startups falsas, deepfakes e truques de assinatura cega para roubar milhões. Abaixo, estão os dez golpes de engenharia social mais comuns que você precisa conhecer, como eles funcionam e por que são perigosos.

1. Iscas "Teste Meu Jogo" no Discord/Steam (Instaladores de Ladrões de Carteira)

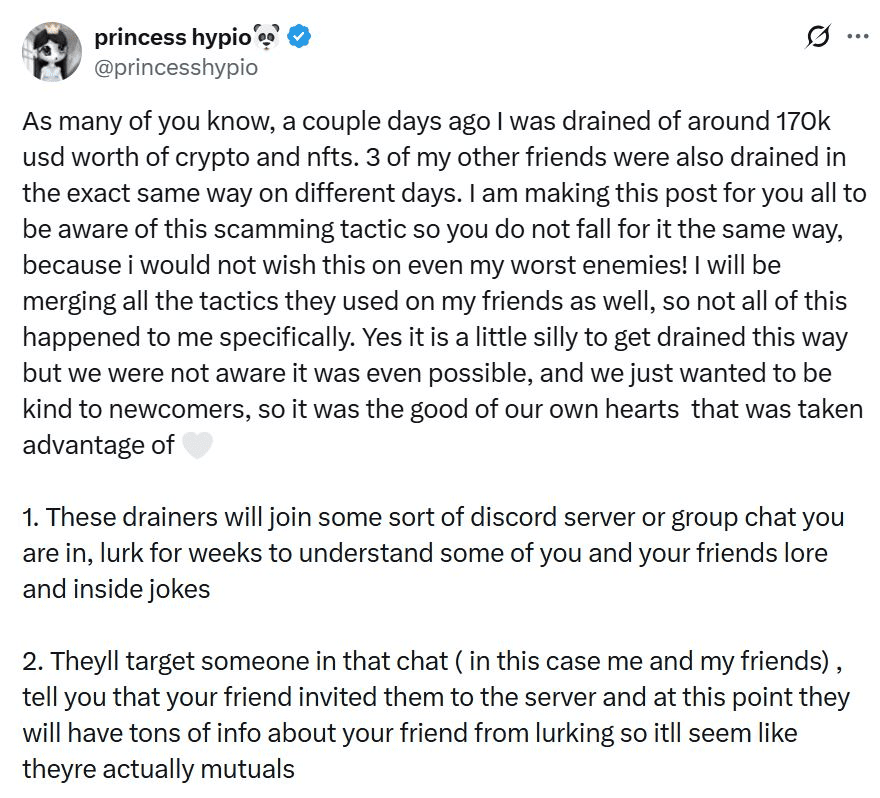

Descrição de um ataque de engenharia social baseado no Discord | Fonte: Cointelegraph

Os atacantes frequentemente se infiltram em servidores de gaming ou cripto no Discord, passando-se por membros amigáveis da comunidade. Depois de construir confiança, eles enviam um link de “playtest” ou “teste meu jogo”, às vezes hospedado no Steam ou em um servidor de arquivos falso. Uma vez instalado, o programa silenciosamente solta malware projetado para roubar credenciais de carteira, cookies de sessão e logins do Discord, dando aos golpistas acesso total tanto aos ativos quanto às contas.

Um caso real mostra o quão caro isso pode ser. Em agosto de 2025, a artista de NFT Princess Hypio perdeu cerca de US$ 170.000 em tokens e NFTs após aceitar uma “versão de jogo” vinculada ao Steam de alguém que ela pensava ser um amigo. Pesquisadores de segurança enfatizam que esses golpes são bem-sucedidos porque não atacam o blockchain – eles exploram a confiança humana e a curiosidade em espaços de comunidade.

Para se proteger, fique atento a sinais de alerta como ofertas para “presentear um jogo”, menções a nomes de amigos em comum ou captchas/“verificações do Cloudflare” antes de fazer downloads. Mantenha as atividades de gaming e carteira em dispositivos separados, nunca execute arquivos não assinados ou não verificados e verifique novamente as identidades usando um segundo canal (como Telegram ou telefone). Uma simples pausa antes de clicar pode evitar uma drenagem total da carteira.

2. Startups Falsas de IA/Gaming/Web3 (Fabricações em Notion/GitHub/Medium/X)

Exemplo de um golpe de engenharia social de startup falsa | Fonte: Darktrace

Os golpistas estão cada vez mais se passando por startups de IA, gaming ou Web3 para enganar usuários de cripto. Eles constroem sites com aparência profissional, publicam whitepapers no Notion e fazem upload de repositórios falsos no GitHub que parecem ativos. As vítimas são então abordadas via X, Discord ou Telegram com convites para “testar” um novo software ou participar de programas beta. Uma vez instalado, o aplicativo solta programas que roubam informações, raspando dados do navegador, frases de semente e arquivos de carteira de dispositivos Windows e macOS.

Algumas dessas empresas falsas se esforçam muito para ganhar legitimidade. Pesquisadores da Darktrace identificaram grupos que usam certificados de assinatura de código roubados para que o malware passe nas verificações do sistema, enquanto outros operam contas X verificadas que foram sequestradas de usuários reais para parecerem autênticas. Campanhas como "Pollens AI" e "Eternal Decay" até mesmo encenaram listas de investidores e fotos de conferências falsas para aumentar a credibilidade.

A defesa prática se resume ao ceticismo. Fique atento a sinais de alerta como uma marca chamativa com pouco código funcional, informações de registro incompatíveis ou ativos clonados em várias “startups”. Sempre presuma que um software não solicitado é hostil até que se prove o contrário. Mantenha as hot wallets vazias, confie em hardware wallets com prompts de assinatura claros e separe os ambientes de trabalho/teste dos dispositivos usados para gerenciar fundos cripto.

3. Assinatura Cega e Phishing de Aprovação (Front-ends/Drenadores Falsos)

Um dos golpes que mais crescem em 2025 é a assinatura cega e o phishing de aprovação. Os invasores clonam dApps, exchanges ou páginas de reivindicação de airdrops populares e os promovem por meio de anúncios patrocinados, drops no Discord ou grupos no Telegram. Quando um usuário clica em “Aprovar” em sua carteira, ele concede, sem saber, direitos ilimitados de gastos de tokens ao invasor, permitindo que todo o seu saldo seja drenado em segundos. A QuillAudits estima que esse vetor de ataque disparou no 1º semestre de 2025, acumulando centenas de milhões em perdas em

Ethereum,

Solana e

TON.

Esses golpes funcionam porque os prompts da carteira parecem rotineiros. Muitos usuários não percebem que uma única aprovação pode cobrir muito mais do que a pequena transferência que esperam. Sinais de alerta incluem sites novos ou desconhecidos que pedem aprovação máxima, assinaturas de carteira vinculadas a contratos desconhecidos, ou banners que o pressionam com “reivindique agora” ou “o airdrop termina em minutos”. Até mesmo traders experientes foram vítimas quando se apressaram para aprovar.

A defesa mais segura é criar hábitos de verificação e revogação. Sempre inspecione o que a carteira está concedendo antes de clicar e execute regularmente ferramentas de revogação de permissões como Revoke.cash ou Etherscan Token Approval Checker. Para negociações ou reivindicações maiores, use uma hardware wallet com assinatura clara, para que você possa ver exatamente o que está sendo aprovado. Trate cada botão de “Aprovar” como um contrato; ele pode expor toda a sua carteira se você não verificar com cuidado.

4. Comprometimento de E-mail de Negócios (BEC) e Impersonificação de Executivos

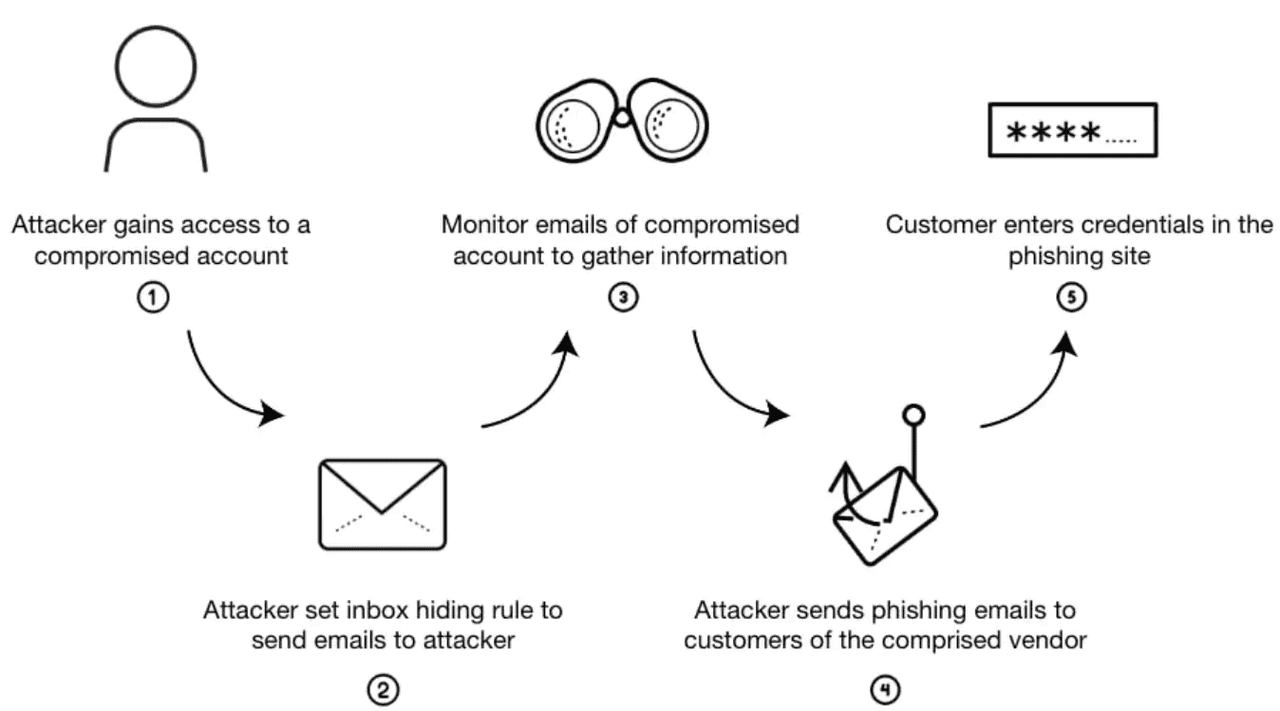

Como funciona um golpe de comprometimento de e-mail de negócios (BEC) | Fonte: Palo Alto Networks

O comprometimento de e-mail de negócios (BEC) e os golpes de impersonificação de executivos estão em alta nas empresas de cripto durante a alta de 2025. Os invasores criam e-mails ou textos que parecem vir de fundadores, CFOs ou até mesmo de conselheiros externos. Em vez de enviar links ou malware, eles usam instruções em texto simples como “transferência urgente para esta carteira temporária”. Como as mensagens parecem rotineiras e não contêm anexos maliciosos, elas frequentemente escapam dos filtros de spam.

Esses golpes prosperam com pressão e autoridade. O invasor geralmente adiciona urgência (“os fundos devem ser enviados hoje”) ou sigilo (“não conte a ninguém até que este negócio seja fechado”) para pressionar a equipe a pular as verificações normais. Sinais de alerta incluem mudanças repentinas no endereço da carteira, solicitações de pagamento fora do processo usual ou instruções que ignoram os fluxos de trabalho de contabilidade normais. Em alguns casos de alto nível, uma única mensagem convincente levou ao roubo de milhões em cripto.

O hack da Bybit em 2025 é um caso de alto nível: o Grupo Lazarus da Coreia do Norte usou engenharia social para se infiltrar em um desenvolvedor terceirizado confiável e roubar US$ 1,5 bilhão em cripto. Isso mostra como até mesmo exchanges bem protegidas podem ser comprometidas por erro humano.

A melhor proteção é a disciplina do processo. Sempre verifique novos endereços de pagamento por meio de uma chamada de retorno para um número verificado ou canal seguro, nunca por meio do mesmo e-mail. Exija aprovação de várias pessoas para grandes transferências, para que nenhum funcionário possa agir sozinho sob pressão. Treinar as equipes financeiras e operacionais para reconhecer a linguagem de engenharia social é tão crucial quanto executar firewalls ou auditorias.

5. Recrutadores Falsos e “Testes de Avaliação”

Golpes de recrutadores falsos estão se tornando uma tática favorita no mercado de alta de 2025, especialmente à medida que as empresas de cripto se apressam para contratar talentos. Os invasores se passam por gerentes de RH ou headhunters, entrando em contato via LinkedIn, Telegram ou e-mail com ofertas para cargos de alta remuneração. Uma vez que a confiança é estabelecida, eles enviam “avaliações técnicas” ou “plugins de Zoom” que instalam secretamente keyloggers, sequestradores de área de transferência ou ladrões de carteira. Analistas de segurança até rastrearam algumas campanhas de volta a grupos apoiados por estados que visam desenvolvedores.

O perigo é que esses ataques são projetados para parecerem profissionais. As vítimas frequentemente recebem arquivos em ZIPs protegidos por senha (para contornar scanners de segurança) e são solicitadas a desabilitar ferramentas antivírus “para compatibilidade”. Outros são solicitados a instalar software de reunião ou rastreadores de tempo que parecem legítimos, mas na verdade são malware. Como o golpe imita processos de recrutamento reais, até mesmo desenvolvedores experientes podem ser enganados.

O roubo da CoinDCX em julho de 2025 é um exemplo desse tipo de ataque de engenharia social. Hackers disfarçados de recrutadores atraíram um engenheiro da empresa para aceitar trabalhos freelance falsos, convencendo-o a instalar malware em seu laptop de escritório. Em poucas horas, os invasores drenaram US$ 44 milhões de uma carteira de liquidez. Isso mostra como golpes baseados em recrutamento podem comprometer até mesmo grandes exchanges quando os funcionários são alvos em nível de desktop.

Para se proteger, trate cada mensagem de recrutador não solicitada com cautela. Apenas execute avaliações em sandboxes descartáveis ou máquinas virtuais onde nenhum dado privado ou carteira é armazenado. Nunca gerencie suas carteiras cripto no mesmo dispositivo usado para arquivos não verificados. Confirme as ofertas de emprego diretamente com a página oficial de carreiras da empresa ou com a equipe de RH antes de baixar qualquer coisa. Algumas verificações extras podem salvar sua reputação profissional e suas criptomoedas.

6. Voz/vídeo deepfake com IA e cenários de pagamento de “emergência”

Os golpes de deepfake estão em alta em 2025, já que as ferramentas de IA facilitam a imitação de vozes e até de transmissões de vídeo ao vivo. Os invasores clonam um colega, chefe ou familiar e, em seguida, pressionam para que ações urgentes sejam tomadas, como transferir criptoativos para uma “carteira segura” ou ler uma senha de uso único. Como a voz e o rosto são familiares, muitas vítimas agem sem hesitar.

O truque está na urgência e no isolamento. A pessoa que liga, que é falsa, muitas vezes alega algo sensível ao tempo: “os fundos devem ser transferidos em minutos” ou “estamos bloqueados a menos que você aja agora”. Ela também evita mudar para canais corporativos oficiais ou ferramentas de vídeo com verificação mais forte. O objetivo é mantê-lo pressionado e isolado das verificações normais.

Para se manter seguro, adote a política de “não confie, verifique”. Sempre confirme solicitações confidenciais por meio de um segundo canal, como ligar de volta para um número salvo ou verificar com outro membro da equipe. Para transferências de alto valor, use códigos de retorno de chamada ou “palavras-chave de segurança” pré-definidas que apenas sua equipe conheça. Esse simples hábito pode impedir até as imitações de IA mais convincentes.

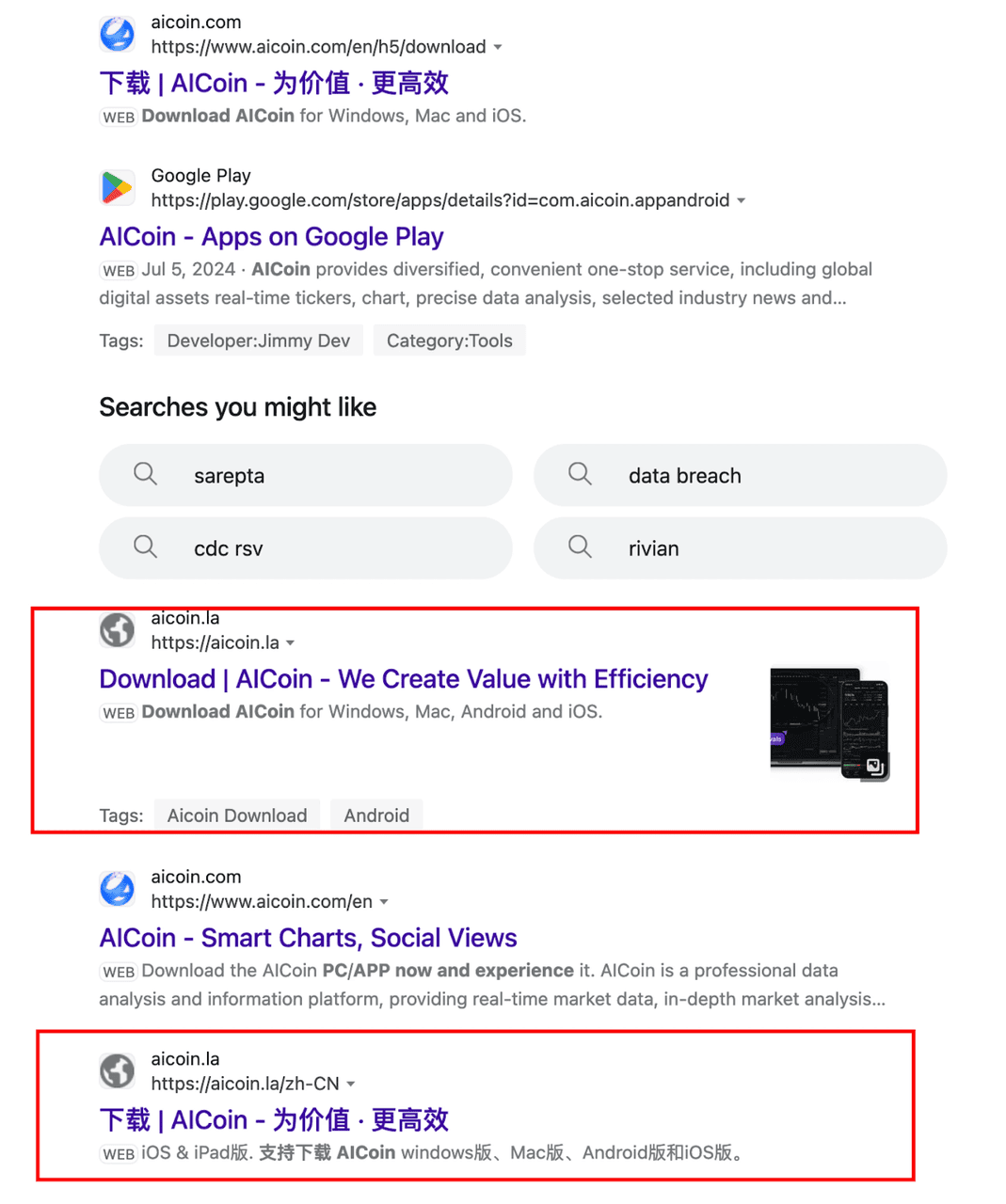

7. Envenenamento de SEO/anúncios e páginas de ataque de “watering-hole”

Exemplo de um ataque de envenenamento de SEO | Fonte: Hunt.io

Os golpes de envenenamento de SEO e anúncios enganam os usuários ao fazer com que sites maliciosos apareçam no topo das buscas do Google ou das mídias sociais. Os golpistas compram anúncios ou usam SEO de "black-hat" para classificar páginas com palavras-chave populares como “airdrop de carteira”, “reivindicar recompensas” ou “lançamento de novo token”. Alguns até comprometem blogs legítimos ou páginas da comunidade, injetando scripts maliciosos, botões de reivindicação falsos ou instaladores de cavalos de Troia. Para um trader que não desconfia, esses sites parecem idênticos a plataformas confiáveis.

O perigo é que essas páginas costumam ser oportunas e convincentes. Durante eventos de grande repercussão, como airdrops de tokens ou pré-vendas, uma rápida pesquisa no Google pode levar diretamente a uma página de reivindicação falsa. As vítimas conectam suas carteiras, assinam aprovações e perdem fundos instantaneamente. Pistas sutis, como domínios com erros de digitação (binqX.com em vez de BingX.com) ou extensões de domínio estranhas, geralmente são os únicos indícios.

Para se manter seguro, nunca dependa dos resultados de pesquisa ou anúncios ao acessar sites de criptoativos. Em vez disso, digite os URLs manualmente ou salve-os como favoritos após verificar a autenticidade. Verifique novamente os links compartilhados no Discord, Telegram ou X antes de clicar. Em caso de dúvida, confirme o site oficial nos anúncios da BingX ou na documentação do projeto. Essa simples disciplina evita a maioria das armadilhas de envenenamento de SEO e de "watering-hole".

8. Envenenamento de endereço em carteiras ativas

Os golpes de envenenamento de endereço visam traders ocupados que frequentemente copiam e colam endereços de carteiras. Os invasores enviam transações de “poeira” de valor zero de endereços que se parecem quase idênticos a uma carteira de contato real, geralmente com os mesmos primeiros e últimos caracteres. Mais tarde, quando a vítima vai enviar fundos, ela pode acidentalmente copiar o endereço falso de seu histórico de transações, enviando, sem saber, os ativos diretamente para o golpista.

Essa tática funciona porque a maioria das carteiras mostra apenas os primeiros e últimos caracteres de um endereço, criando uma falsa sensação de reconhecimento. Na pressa de negociar ou transferir durante uma alta de preços, os usuários costumam pular a verificação completa. Mesmo investidores experientes perderam milhares ao enviar tokens para um endereço envenenado que parecia familiar, mas que na verdade nunca foi salvo.

Para se manter seguro, nunca confie apenas no histórico ou em correspondências parciais ao copiar endereços. Use recursos da carteira, como listas de endereços aprovados, verifique novamente a cadeia de caracteres completa ou adote serviços de nomes como

ENS (Ethereum Name Service) ou TON DNS para identificadores mais legíveis. Trate cada transferência de “poeira” nova ou inesperada em seu histórico como uma bandeira vermelha; pode ser uma armadilha para uma perda muito maior.

9. “Suporte Técnico” e scareware

Os golpes de suporte técnico exploram a confiança das pessoas na autoridade. Os invasores se passam por funcionários de TI, fornecedores de segurança ou até mesmo agentes de suporte da exchange ou da carteira. Eles entram em contato com as vítimas alegando que vão corrigir um problema ou fornecer uma “atualização” urgente, e então as pressionam para instalar rastreadores de tempo, antivírus ou patches. Esses arquivos são, na verdade, ladrões de carteiras ou cavalos de Troia de acesso remoto que entregam o controle total do sistema. Uma vez dentro, os golpistas podem esvaziar carteiras, registrar as teclas digitadas e copiar arquivos confidenciais como chaves privadas.

Outra tática comum são os pop-ups de scareware. Ao navegar, os usuários veem subitamente alertas falsos como “Seu sistema está infectado, clique aqui para limpá-lo”. Esses avisos imitam as notificações do Windows ou macOS e incentivam downloads que parecem legítimos. As vítimas instalam o “conserto”, que secretamente registra credenciais, sequestra áreas de transferência ou injeta ladrões de carteira. A urgência da mensagem é projetada para contornar o pensamento lógico e levar os usuários à ação.

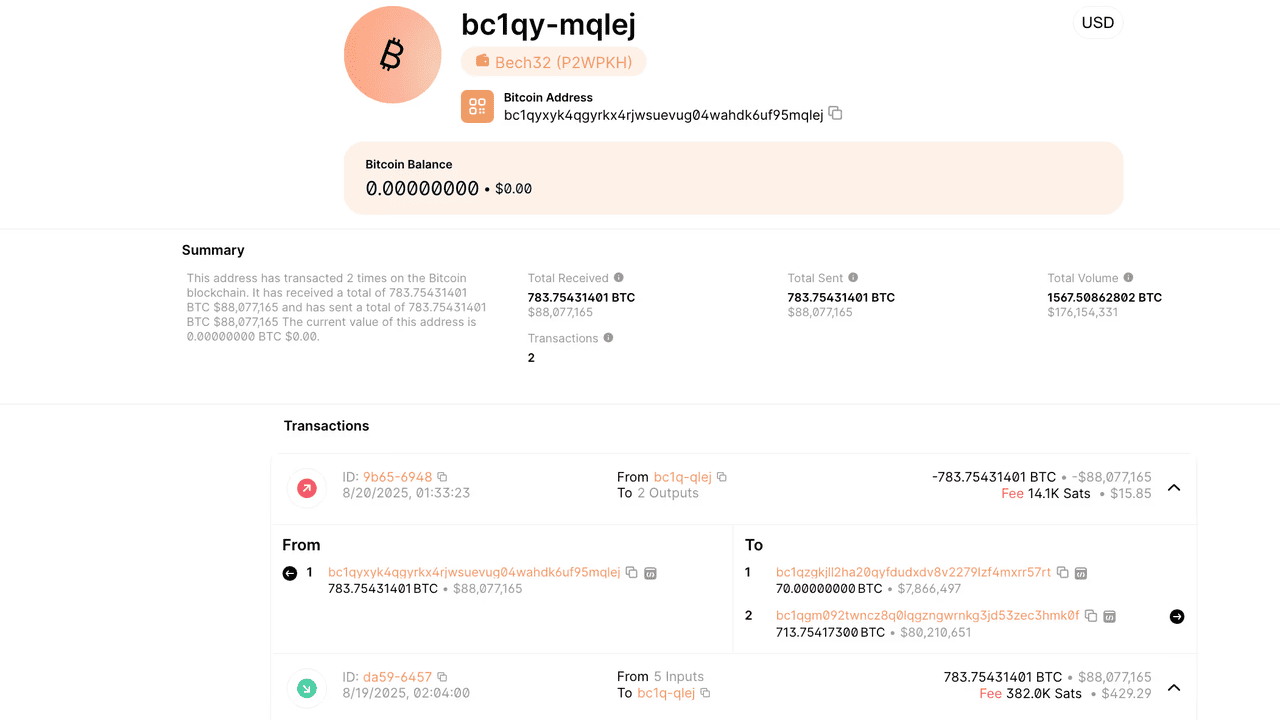

Carteira de Bitcoin esvaziada em mais de 91 milhões de dólares em um golpe de engenharia social de suporte técnico falso | Fonte: CoinDesk

Os riscos são muito reais: em 19 de agosto de 2025, uma vítima perdeu 783 BTC, avaliados em cerca de 91,4 milhões de dólares, depois que um golpista se passou por um agente de suporte de carteiras de hardware e a enganou para que ela entregasse as credenciais da carteira. Os fundos roubados foram rapidamente canalizados através da Wasabi Wallet para ocultar o rastro. Esse incidente, descoberto pelo detetive de blockchain ZachXBT, destaca como um único momento de confiança mal colocada pode levar a perdas catastróficas. Para se manter seguro, baixe software apenas de canais oficiais de fornecedores, nunca conceda acesso remoto ao gerenciar carteiras e separe as atividades da carteira da navegação geral.

10. Tomadas de controle de comunidade e contas de moderadores comprometidas

Os golpes de tomada de controle de comunidade visam os locais onde os usuários de criptoativos se sentem mais seguros, como grupos do Discord, Telegram e X. Os invasores sequestram as contas de moderadores de longa data ou até mesmo de representantes de projetos verificados e, em seguida, postam mensagens urgentes como “migre seus tokens agora” ou “reivindique seu airdrop hoje”. Como essas postagens vêm de pessoas de confiança, as vítimas têm mais probabilidade de clicar sem hesitar.

Algumas campanhas vão mais longe, forjando legitimidade com fotos de eventos alteradas, anúncios falsos de investidores ou sites clonados para sustentar a narrativa. Em 2025, várias comunidades do Telegram relataram a tomada repentina de contas de moderadores que espalharam links maliciosos de "reivindicação", enganando usuários para que assinassem contratos que drenavam suas carteiras minutos depois das postagens entrarem no ar. A combinação de confiança e urgência torna este um dos golpes mais difíceis de detectar em tempo real.

Para se proteger, sempre verifique anúncios em pelo menos dois canais oficiais, como o site do projeto e a conta X verificada. Tenha cuidado com postagens que linkam para domínios completamente novos, mesmo que venham de nomes familiares. Como regra geral, trate qualquer aviso de "migração" ou "reivindicação de airdrop" como de alto risco por padrão e verifique antes de interagir. Alguns minutos extras de cautela podem evitar perdas irreversíveis na carteira.

Como se Proteger Contra Ataques de Engenharia Social

Os golpes se espalham mais rápido durante os ciclos de hype — estes cinco hábitos o ajudarão a ficar um passo à frente.

1. Separe e Proteja os Dispositivos: Mantenha as carteiras em um dispositivo dedicado com uma carteira de hardware e use um sandbox/VM se precisar abrir arquivos desconhecidos. Nunca misture jogos, trabalho e gestão de carteiras.

2. Controle o que Você Assina: Leia cada prompt da carteira, defina um limite para as permissões de tokens e faça revisões de aprovação mensais com ferramentas como Revoke.cash. A assinatura cega é como a maioria das drenagens acontece.

3. Verifique Antes de Agir: Nunca confie apenas no mesmo canal que fez a solicitação. Confirme transferências de fundos ou mudanças de endereço por meio de contatos salvos, sistemas de tickets ou anúncios oficiais, e não por DMs.

4. Mantenha-se em Canais Confiáveis: Salve URLs oficiais nos favoritos, evite links "de reivindicação" patrocinados, desative DMs aleatórias e assuma que "amigos" não solicitados podem ser armadilhas. Use multi-sig e controle duplo para transferências grandes.

5. Fortaleça os Fundamentos e Tenha um Plano: Ative o MFA, use um gerenciador de senhas e mantenha o software atualizado. Treine as equipes para detectar táticas de pressão por urgência/autoridade e prepare um plano de incidentes para revogar aprovações e registrar relatórios imediatamente.

Como a BingX Ajuda Você a Reduzir os Riscos de Engenharia Social

A BingX oferece várias proteções integradas para você negociar com confiança. Você pode habilitar a

2FA (autenticação de dois fatores),

códigos antifishing e listas de permissão para saques para bloquear o acesso não autorizado. A Academia BingX também fornece alertas de golpes atualizados e guias de segurança passo a passo, ajudando você a ficar um passo à frente de novas ameaças no mercado. Se algo parecer suspeito, o suporte da BingX está disponível 24/7; você pode abrir um caso com os IDs das suas ordens, hashes de transação e capturas de tela para assistência imediata.

No entanto, nenhuma exchange pode proteger fundos que você aprova voluntariamente para um contrato malicioso ou envia para fora da plataforma. A defesa mais forte é seu comportamento: não instale software não verificado, não assine prompts de carteira cegamente e não deixe que a urgência anule a cautela. Ao combinar as salvaguardas da BingX com hábitos inteligentes, você pode manter seus ativos mais seguros durante a alta do mercado.

Conclusão

A alta do mercado de 2025 está criando enormes oportunidades em cripto, mas também amplificando a escala e a sofisticação dos golpes de engenharia social. De iscas de "jogos" no Discord a startups falsas, deepfakes e phishing de aprovação, os atacantes estão constantemente evoluindo suas táticas para explorar a confiança, a urgência e o erro humano.

Manter-se seguro exige um equilíbrio entre as proteções da plataforma e a disciplina pessoal. A BingX fornece ferramentas como 2FA, listas de permissão para saques e um centro de educação na

Academia BingX para fortalecer suas defesas, mas a responsabilidade final é sua. Sempre verifique solicitações, evite assinar cegamente e trate ofertas não solicitadas com cautela.

Lembre-se: transações cripto são irreversíveis, e um único descuido pode significar perdas permanentes. Manter-se alerta é sua melhor proteção no próximo mercado de alta.

Leituras Relacionadas

Perguntas Frequentes sobre Golpes de Engenharia Social em Cripto

1. Qual é o golpe de engenharia social em cripto mais popular em 2025?

Iscas de "teste meu jogo" baseadas no Discord e downloads de startups falsas são os vetores mais populares neste ciclo; ambos entregam ladrões de carteiras sob um pretexto amigável.

2. Por que os golpes de engenharia social escapam das auditorias?

Eles têm como alvo as pessoas, não contratos inteligentes, não sendo necessária a exploração de código. Uma única aprovação apressada ou um download inseguro é suficiente.

3. Como detectar o phishing de aprovação rapidamente?

Procure por solicitações para conceder gastos ilimitados a contratos desconhecidos e páginas de "reivindique agora" com muito hype. Revogue aprovações antigas regularmente.

4. Golpes de deepfake realmente são um risco em cripto?

Sim, clones de voz/vídeo por IA são usados para apressar pagamentos ou compartilhar OTPs. Sempre verifique por meio de um contato salvo em um segundo canal.

5. O que devo fazer logo após uma suposta invasão por engenharia social?

Desconecte a carteira, revogue as aprovações, mova os ativos restantes para uma carteira de hardware limpa, mude senhas/2FA e registre relatórios (além de entrar em contato com as plataformas relevantes).