W pierwszej połowie 2025 roku użytkownicy kryptowalut stracili 2,3 miliarda dolarów, z czego 340 milionów dolarów przypisano wyłącznie

oszustwom z wykorzystaniem inżynierii społecznej. Zgodnie z aktualizacją Cointelegraph, pułapki typu „wypróbuj moją grę” na Discordzie, które pozbawiły artystę NFT 170 000 USD, oraz fałszywe startupy AI lub gamingowe, które używają starannie przygotowanych stron Notion i zweryfikowanych kont X do rozpowszechniania złodziei portfeli, pokazują, jak szybko ewoluują te schematy.

Patrząc szerzej, liczby są jeszcze bardziej uderzające. Chainalysis poinformował, że w 2024 roku wykryto nielegalne przepływy kryptowalut o wartości 40,9 miliarda dolarów, chociaż tylko 0,14% aktywności on-chain jest przestępcze. Ta niewielka część wciąż przekłada się na ogromne straty, a na

hossie, rośnie gwałtownie. Rajd kryptowalut w 2025 roku stworzy nie tylko zwycięzców, ale także będzie napędzać oszustwa skierowane przeciwko ludziom, takie jak deepfake, kradzieże za pomocą ślepych podpisów i podszywanie się pod dyrektorów, chyba że użytkownicy będą znać sygnały ostrzegawcze i wzmocnią swoją obronę.

Poniżej znajdziesz najpopularniejsze oszustwa z wykorzystaniem inżynierii społecznej, na które należy uważać, prawdziwe przykłady, sygnały ostrzegawcze i konkretne kroki, aby chronić swoje aktywa kryptowalutowe, zarówno na BingX, jak i poza nim.

Czym jest oszustwo krypto z wykorzystaniem inżynierii społecznej i jak działa?

Oszustwo krypto z wykorzystaniem inżynierii społecznej to rodzaj oszustwa kryptowalutowego, w którym oszuści celują w ludzi, a nie w blockchainy czy smart kontrakty. Zamiast łamać kod, używają manipulacji psychologicznej, podszywając się pod zaufane osoby, tworząc fałszywe poczucie pilności lub wykorzystując zaufanie społeczności, aby nakłonić ofiary do ujawnienia kluczy prywatnych, haseł lub przesłania funduszy. Celem jest skłonienie Cię do kliknięcia na złośliwy link, pobrania fałszywego oprogramowania lub zatwierdzenia ryzykownej transakcji on-chain, która opróżni Twój portfel.

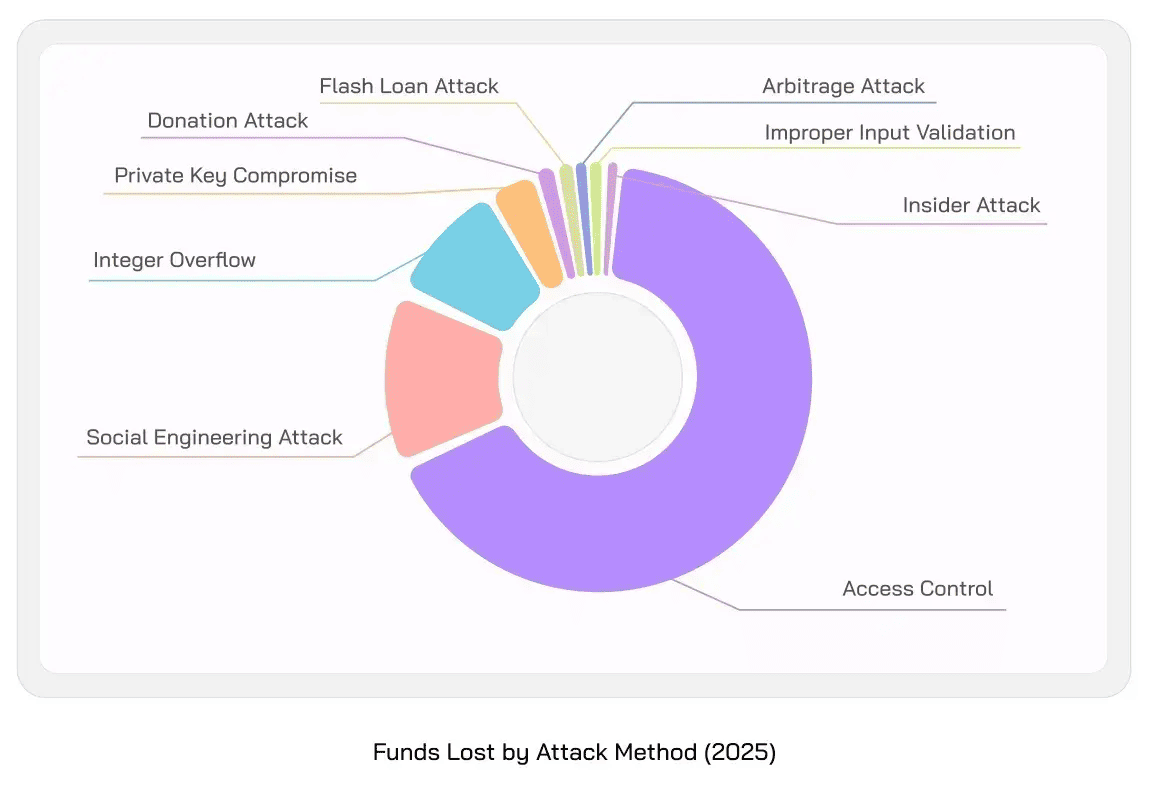

Oszustwa z wykorzystaniem inżynierii społecznej stanowią 15% strat z oszustw krypto w pierwszej połowie 2025 roku | Źródło: Quill Audits

Jak w praktyce działa oszustwo z wykorzystaniem inżynierii społecznej (SE)?

1. Przygotowanie: Oszuści badają swój cel, często w społecznościach na Discordzie, Telegramie lub X.

2. Infiltracja: Podszywają się pod przyjaciół, rekruterów lub personel wsparcia, aby zdobyć zaufanie.

3. Wykorzystanie: Wysyłają fałszywą „grę”, witrynę phishingową lub prośbę o zatwierdzenie kontraktu. Ty wierzysz, że jest to bezpieczne i wchodzisz w interakcję.

4. Strata: Twój portfel zostaje opróżniony, Twoje konto zostaje naruszone lub Twoje dane osobowe zostają skradzione.

Omija to nawet najlepsze audyty, ponieważ „błąd” nie leży w kodzie, ale w ludzkim zachowaniu.

Dlaczego powinieneś przejmować się atakami z wykorzystaniem inżynierii społecznej?

Oszustwa z wykorzystaniem inżynierii społecznej są obecnie jednym z największych źródeł strat kryptowalutowych w 2025 roku. Według Quill Audits, w pierwszej połowie 2025 roku skradziono 340 milionów dolarów za pośrednictwem wektorów inżynierii społecznej, co jest częścią ponad 2,3 miliarda dolarów utraconych w wyniku włamań i exploitów.

Phishing i inżynieria społeczna pozostają dominującymi drogami ataku, konsekwentnie zajmując czołowe miejsca w raportach incydentów firm zajmujących się bezpieczeństwem.

Badacze z Darktrace śledzą wciąż aktywne kampanie, w których oszuści budują całe ekosystemy fałszywych firm, wraz ze stronami internetowymi, repozytoriami GitHub i stronami Notion, aby rozpowszechniać złośliwe oprogramowanie kradnące portfele, takie jak Atomic Stealer i Realst.

Na hossie oszuści szybko się rozwijają. Ponieważ transakcje kryptowalutowe są nieodwracalne, jedno kliknięcie lub ślepy podpis może oznaczać utratę wszystkiego, co czyni oszustwa z wykorzystaniem inżynierii społecznej jednym z najpilniejszych zagrożeń dla traderów i inwestorów w 2025 roku.

10 najpopularniejszych oszustw z wykorzystaniem inżynierii społecznej, przed którymi należy się chronić

Gdy hossa 2025 roku przyspiesza, oszuści również zwiększają swoje operacje, wykorzystując pułapki na Discordzie, fałszywe startupy, deepfake i sztuczki ze ślepymi podpisami, aby ukraść miliony. Poniżej znajduje się dziesięć najczęstszych oszustw z wykorzystaniem inżynierii społecznej, które powinieneś znać, jak działają i dlaczego są niebezpieczne.

1. Przynęty „Wypróbuj moją grę” na Discordzie/Steamie (instalatory złodziei portfeli)

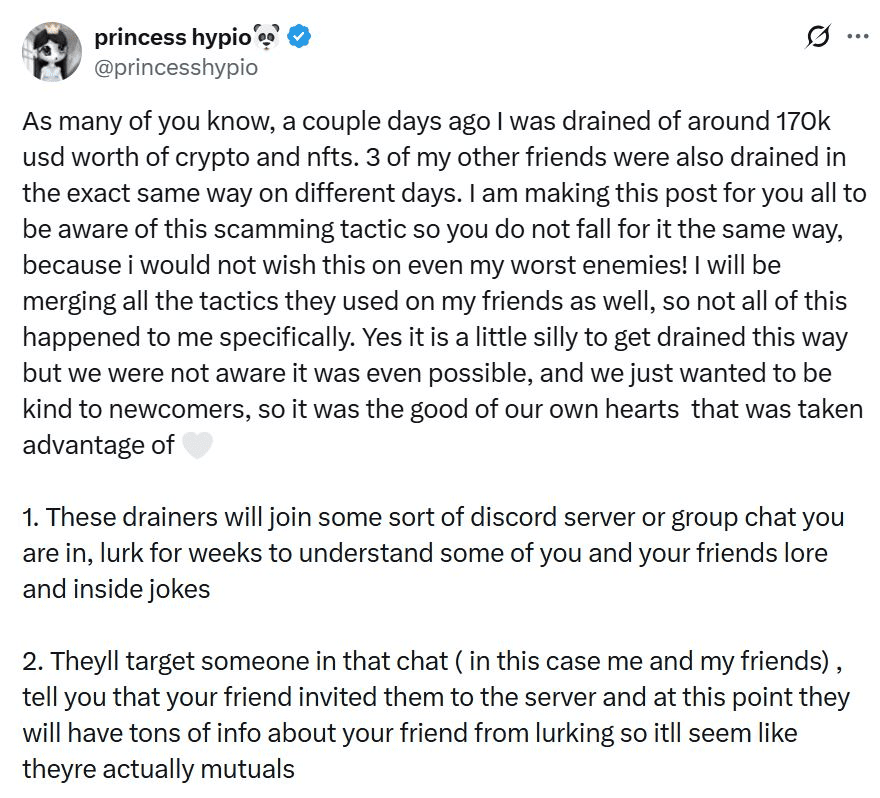

Opis ataku z wykorzystaniem inżynierii społecznej na Discordzie | Źródło: Cointelegraph

Atakujący często infiltrują serwery gier lub kryptowalut na Discordzie, udając przyjaznych członków społeczności. Po zbudowaniu zaufania wysyłają link do „playtestu” lub „wypróbuj moją grę”, czasami hostowanego na Steamie lub fałszywym serwerze plików. Po zainstalowaniu program po cichu umieszcza złośliwe oprogramowanie, zaprojektowane do kradzieży danych uwierzytelniających portfela, plików cookie sesji i danych logowania do Discorda, co daje oszustom pełny dostęp zarówno do aktywów, jak i kont.

Prawdziwy przypadek pokazuje, jak kosztowne to może być. W sierpniu 2025 roku artystka NFT Princess Hypio straciła około 170 000 dolarów w tokenach i NFT po zaakceptowaniu „wersji gry” połączonej ze Steamem od kogoś, kogo uważała za przyjaciela. Badacze bezpieczeństwa podkreślają, że oszustwa te są skuteczne, ponieważ nie atakują blockchaina – wykorzystują ludzkie zaufanie i ciekawość w przestrzeni społeczności.

Aby się chronić, zwracaj uwagę na sygnały ostrzegawcze, takie jak oferty „podarowania ci gry”, wzmianki o wspólnych znajomych lub captche/„weryfikacje Cloudflare” przed pobieraniem. Zachowaj aktywność związaną z grami i portfelem na oddzielnych urządzeniach, nigdy nie uruchamiaj niepodpisanych lub niezweryfikowanych plików i weryfikuj tożsamość za pomocą drugiego kanału (np. Telegrama lub telefonu). Prosta pauza przed kliknięciem może zapobiec całkowitemu opróżnieniu portfela.

2. Fałszywe startupy AI/Gaming/Web3 (sfabrykowane na Notion/GitHub/Medium/X)

Przykład oszustwa inżynierii społecznej z użyciem fałszywego startupu | Źródło: Darktrace

Oszuści coraz częściej podszywają się pod startupy z branży AI, gamingu czy Web3, by zwabić użytkowników kryptowalut. Tworzą profesjonalnie wyglądające strony internetowe, publikują fałszywe whitepapery na Notion i wrzucają fałszywe, aktywne repozytoria na GitHub. Ofiary są następnie kontaktowane przez X, Discord lub Telegram z zaproszeniami do „testowania” nowego oprogramowania lub dołączenia do programów beta. Po zainstalowaniu aplikacja zrzuca program kradnący informacje (infostealer), który zgarnia dane przeglądarki, frazy seed i pliki portfela z urządzeń z systemem Windows i macOS.

Niektóre z tych fałszywych firm podejmują wiele wysiłków, aby uzyskać legitymację. Naukowcy z Darktrace odnotowali grupy, które używają skradzionych certyfikatów do podpisywania kodu, aby złośliwe oprogramowanie omijało kontrole systemowe, podczas gdy inne prowadzą zweryfikowane konta X, które zostały przejęte od prawdziwych użytkowników, aby wyglądać na autentyczne. Kampanie takie jak „Pollens AI” i „Eternal Decay” zainscenizowały nawet fałszywe listy inwestorów i zdjęcia z konferencji, aby zwiększyć swoją wiarygodność.

Praktyczna obrona sprowadza się do sceptycyzmu. Zwróć uwagę na czerwone flagi, takie jak krzykliwy branding z niewielką ilością działającego kodu, niezgodne informacje rejestracyjne lub sklonowane zasoby w wielu „startupach”. Zawsze zakładaj, że niechciane oprogramowanie jest wrogie, dopóki nie zostanie udowodnione, że jest bezpieczne. Używaj pustych hot walletów, polegaj na portfelach sprzętowych z przejrzystymi monitami o podpis i oddzielaj środowiska pracy/testów od urządzeń używanych do zarządzania funduszami kryptowalutowymi.

3. Blind-Signing i Approval-Phishing (fałszywe interfejsy/drainery)

Jednym z najszybciej rosnących oszustw w 2025 roku jest blind-signing i approval-phishing. Atakujący klonują popularne dApps, giełdy lub strony do odbierania airdropów i promują je za pomocą sponsorowanych reklam, dropów na Discordzie lub grup Telegram. Kiedy użytkownik klika „Zatwierdź” w swoim portfelu, nieświadomie przyznaje atakującemu nieograniczone prawa do wydawania tokenów, co pozwala na opróżnienie całego jego salda w ciągu kilku sekund. QuillAudits szacuje, że ten wektor ataku gwałtownie wzrósł w pierwszej połowie 2025 roku, gromadząc setki milionów strat na

Ethereum,

Solana i

TON.

Te oszustwa działają, ponieważ monity portfela wyglądają rutynowo. Wielu użytkowników nie zdaje sobie sprawy, że jedno zatwierdzenie może obejmować znacznie więcej niż mały przelew, którego się spodziewają. Czerwone flagi obejmują nowe lub nieznane strony internetowe, które proszą o maksymalne uprawnienia, podpisy portfela powiązane z nieznanymi kontraktami lub banery, które popędzają Cię hasłami „odbierz teraz” lub „airdrop kończy się za kilka minut”. Nawet doświadczeni traderzy padli ofiarą, gdy pospiesznie dokonywali zatwierdzeń.

Najbezpieczniejszą obroną jest wyrobienie nawyków weryfikacji i odwoływania. Zawsze sprawdzaj, co portfel zatwierdza, zanim klikniesz, i regularnie uruchamiaj narzędzia do odwoływania uprawnień, takie jak Revoke.cash lub Etherscan Token Approval Checker. W przypadku większych transakcji lub roszczeń, używaj portfela sprzętowego z przejrzystym podpisywaniem, dzięki czemu możesz dokładnie zobaczyć, co jest zatwierdzane. Traktuj każdy przycisk „Zatwierdź” jak umowę; może on narazić cały Twój portfel, jeśli nie sprawdzisz go dokładnie.

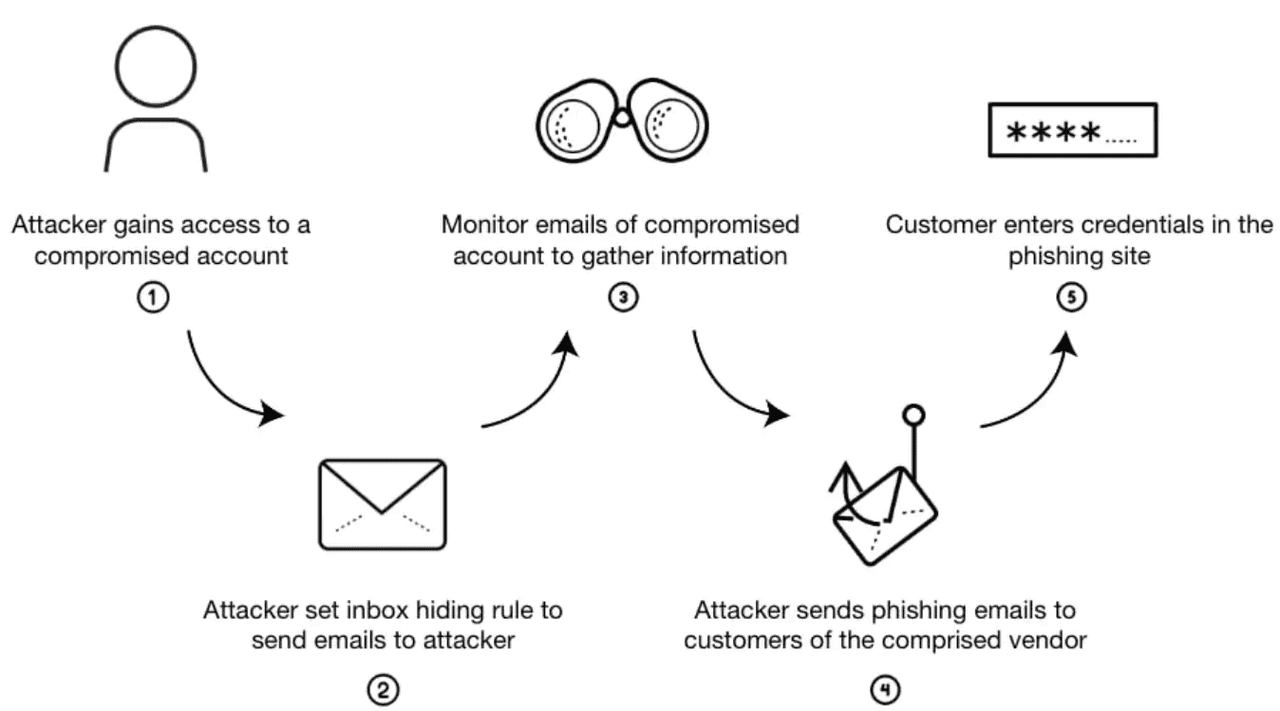

4. Kompromitacja Poczty Biznesowej (BEC) i podszywanie się pod kadrę kierowniczą

Jak działa oszustwo z kompromitacją poczty biznesowej (BEC) | Źródło: Palo Alto Networks

Kompromitacja poczty biznesowej (BEC) i oszustwa polegające na podszywaniu się pod kadrę kierowniczą nasilają się w firmach kryptowalutowych podczas hossy w 2025 roku. Atakujący tworzą e-maile lub wiadomości tekstowe, które wyglądają, jakby pochodziły od założycieli, dyrektorów finansowych, a nawet zewnętrznych doradców. Zamiast wysyłać linki lub złośliwe oprogramowanie, używają prostych instrukcji tekstowych, takich jak „pilny przelew na ten tymczasowy portfel”. Ponieważ wiadomości wyglądają rutynowo i nie zawierają złośliwych załączników, często przechodzą przez filtry antyspamowe.

Te oszustwa kwitną dzięki presji i autorytetowi. Atakujący zazwyczaj dodaje pilności („fundusze muszą zostać wysłane dzisiaj”) lub poufności („nie mów nikomu, dopóki ta transakcja nie zostanie zamknięta”), aby popchnąć pracowników do pominięcia normalnych kontroli. Czerwone flagi obejmują nagłe zmiany adresu portfela, prośby o płatności poza zwykłym procesem lub instrukcje, które omijają normalne procedury księgowe. W niektórych głośnych przypadkach jedna przekonująca wiadomość doprowadziła do kradzieży milionów kryptowalut.

Głośnym przypadkiem był atak na Bybit w 2025 roku: północnokoreańska grupa Lazarus wykorzystała inżynierię społeczną, aby zinfiltrować zaufanego zewnętrznego dewelopera i ukraść kryptowaluty o wartości 1,5 miliarda dolarów. Pokazuje to, jak nawet dobrze zabezpieczone giełdy mogą zostać skompromitowane przez błąd ludzki.

Najlepszą ochroną jest dyscyplina procesowa. Zawsze weryfikuj nowe adresy płatności poprzez oddzwonienie na zweryfikowany numer lub bezpieczny kanał, nigdy za pośrednictwem tego samego wątku e-mail. Wymagaj zatwierdzenia przez wiele osób w przypadku dużych przelewów, aby żaden pracownik nie mógł działać w pojedynkę pod presją. Szkolenie zespołów finansowych i operacyjnych w zakresie rozpoznawania języka inżynierii społecznej jest tak samo kluczowe, jak uruchamianie zapór sieciowych lub audytów.

5. Fałszywi rekruterzy i „testy oceniające”

Oszustwa fałszywych rekruterów stają się ulubioną taktyką na rynku hossy 2025 roku, zwłaszcza gdy firmy kryptowalutowe spieszą się z zatrudnianiem talentów. Atakujący podszywają się pod menedżerów HR lub headhunterów, kontaktując się przez LinkedIn, Telegram lub e-mail z ofertami na wysoko płatne stanowiska. Po zbudowaniu zaufania wysyłają „oceny techniczne” lub „wtyczki Zoom”, które potajemnie instalują keyloggery, porywacze schowka lub programy kradnące portfele. Analitycy ds. bezpieczeństwa prześledzili nawet niektóre kampanie, które prowadzą do grup wspieranych przez państwa, które celują w deweloperów.

Niebezpieczeństwo polega na tym, że te ataki są zaprojektowane tak, aby wyglądały profesjonalnie. Ofiary często otrzymują pliki w archiwach ZIP chronionych hasłem (aby ominąć skanery bezpieczeństwa) i są proszone o wyłączenie narzędzi antywirusowych „dla kompatybilności”. Inni są proszeni o zainstalowanie oprogramowania do spotkań lub narzędzi do śledzenia czasu, które wyglądają na legalne, ale w rzeczywistości są złośliwym oprogramowaniem. Ponieważ oszustwo naśladuje prawdziwe procesy rekrutacyjne, nawet doświadczeni deweloperzy mogą zostać oszukani.

Kradzież CoinDCX w lipcu 2025 roku jest przykładem tego typu ataku inżynierii społecznej. Hakerzy udający rekruterów zwabili inżyniera firmy do podjęcia fałszywej pracy jako freelancer, przekonując go do zainstalowania złośliwego oprogramowania na laptopie służbowym. W ciągu kilku godzin atakujący opróżnili portfel płynności na 44 miliony dolarów. Pokazuje to, jak oszustwa oparte na rekrutacji mogą skompromitować nawet duże giełdy, gdy pracownicy są atakowani na poziomie komputera.

Aby się chronić, traktuj ostrożnie każdą niechcianą wiadomość od rekrutera. Uruchamiaj oceny tylko w jednorazowych sandboxach lub maszynach wirtualnych, gdzie nie są przechowywane żadne prywatne dane ani portfele. Nigdy nie zarządzaj swoimi portfelami kryptowalutowymi na tym samym urządzeniu, którego używasz do niezweryfikowanych plików. Potwierdź oferty pracy bezpośrednio na oficjalnej stronie kariery firmy lub z zespołem HR, zanim cokolwiek pobierzesz. Kilka dodatkowych kontroli może uratować zarówno Twoją reputację zawodową, jak i kryptowaluty.

6. Głosy/filmy deepfake wspierane przez AI i scenariusze “pilnych” płatności

W 2025 roku gwałtownie wzrasta liczba oszustw typu deepfake, ponieważ narzędzia sztucznej inteligencji ułatwiają imitowanie głosów, a nawet przekazów wideo na żywo. Atakujący klonują kolegę z pracy, szefa lub członka rodziny, a następnie nakłaniają do podjęcia pilnych działań, takich jak przelanie krypto na “bezpieczny portfel” lub odczytanie jednorazowego hasła. Ponieważ głos i twarz wydają się znajome, wiele ofiar działa bez wahania.

Cały podstęp polega na pilności i izolacji. Fałszywy rozmówca często twierdzi, że coś jest bardzo pilne: “fundusze muszą być przeniesione w ciągu kilku minut” lub “jesteśmy zablokowani, jeśli nie podejmiesz teraz działań”. Będą również unikać przechodzenia na oficjalne kanały firmowe lub korzystania z narzędzi wideo z silniejszą weryfikacją. Celem jest utrzymywanie presji i izolowanie cię od normalnych procedur weryfikacyjnych.

Aby zachować bezpieczeństwo, przyjmij zasadę “nie ufaj, weryfikuj”. Zawsze potwierdzaj poufne prośby za pośrednictwem drugiego kanału, na przykład oddzwaniając na zapisany numer lub sprawdzając z innym członkiem zespołu. W przypadku przelewów o wysokiej wartości używaj kodów zwrotnych lub wcześniej ustalonych “bezpiecznych słów kluczowych”, które zna tylko twój zespół. Ten prosty nawyk może powstrzymać nawet najbardziej przekonujące imitacje AI.

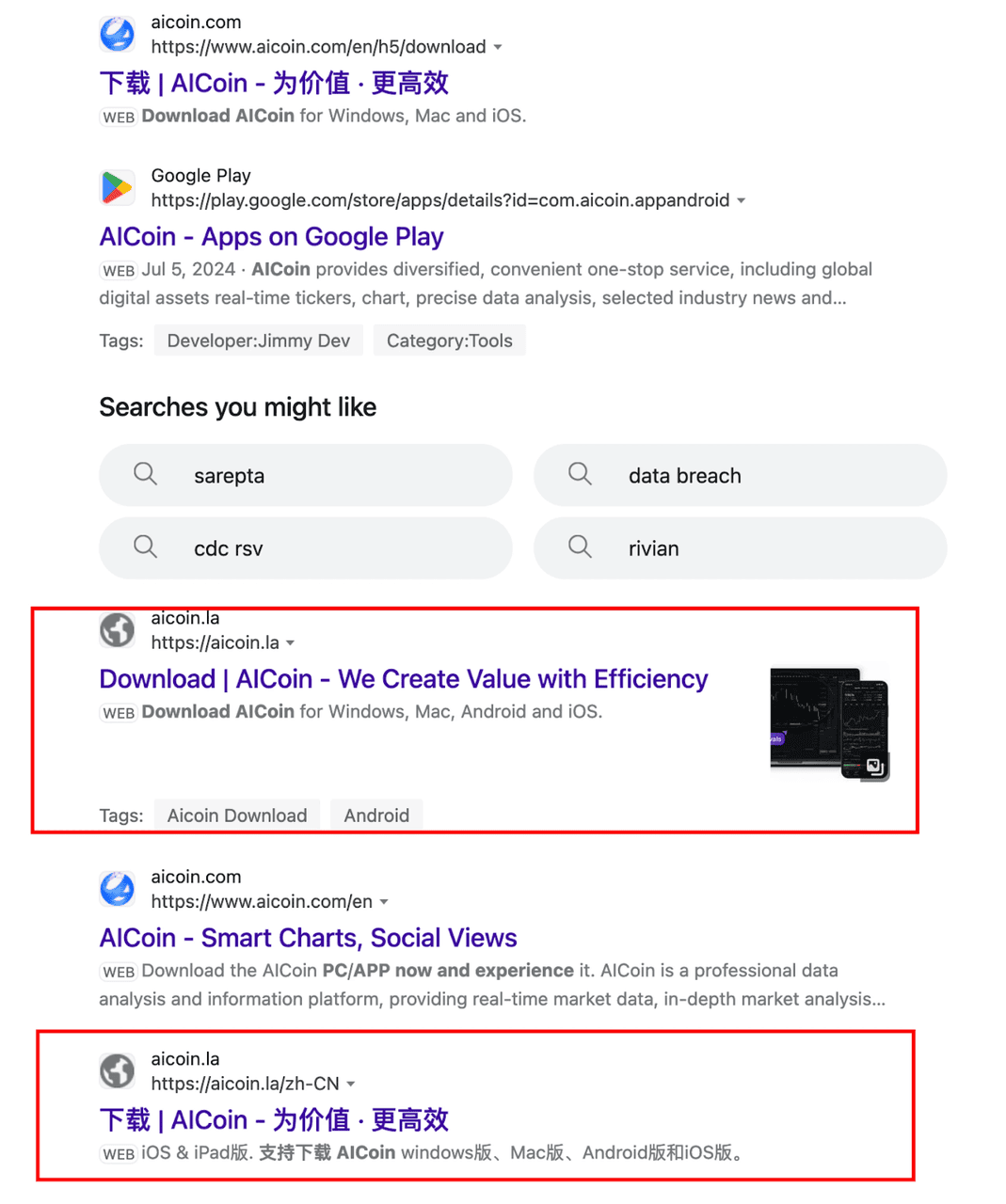

7. Zatrucie SEO/reklamy i strony “watering-hole”

Przykład ataku polegającego na zatruciu SEO | Źródło: Hunt.io

Oszustwa polegające na zatruciu SEO i reklamach oszukują użytkowników, sprawiając, że złośliwe strony pojawiają się na samej górze wyników wyszukiwania Google lub mediów społecznościowych. Oszuści wykupują reklamy lub używają “czarnego SEO” do rankingu stron z popularnymi słowami kluczowymi, takimi jak “airdrop portfela”, “odbierz nagrody” lub “nowe uruchomienie tokena”. Niektórzy nawet naruszają bezpieczeństwo legalnych blogów lub stron społeczności, wstrzykując złośliwe skrypty, fałszywe przyciski do odbierania nagród lub instalatory trojanów. Dla nieświadomego tradera strony te wyglądają identycznie jak zaufane platformy.

Niebezpieczeństwo polega na tym, że strony te są często bardzo wiarygodne i dobrze przygotowane. Podczas głośnych wydarzeń, takich jak airdropy tokenów lub przedsprzedaże, szybkie wyszukiwanie w Google może prowadzić bezpośrednio do fałszywej strony do odbierania nagród. Ofiary podłączają swoje portfele, podpisują zezwolenia i natychmiast tracą środki. Subtelne wskazówki, takie jak domeny z błędami w pisowni (binqX.com zamiast BingX.com) lub dziwne rozszerzenia domen, są często jedynymi, które je demaskują.

Aby zachować bezpieczeństwo, nigdy nie polegaj wyłącznie na wynikach wyszukiwania lub reklamach podczas uzyskiwania dostępu do stron kryptowalutowych. Zamiast tego wpisuj adresy URL ręcznie lub zapisuj je w zakładkach po zweryfikowaniu ich autentyczności. Sprawdzaj dwa razy linki udostępniane na Discordzie, Telegramie lub X przed kliknięciem. W razie wątpliwości, potwierdź oficjalną stronę, korzystając z ogłoszeń BingX lub dokumentacji projektu. Ta prosta dyscyplina zapobiega większości zatruć SEO i pułapek “watering-hole”.

8. Zatrucie adresów w często używanych portfelach

Oszustwa polegające na zatruciu adresów są skierowane do zajętych traderów, którzy często kopiują i wklejają adresy portfeli. Atakujący wysyłają transakcje typu “dusting” o zerowej wartości z adresów, które wyglądają niemal identycznie jak portfel prawdziwego kontaktu, często z tymi samymi pierwszymi i ostatnimi znakami. Później, gdy ofiara zamierza wysłać środki, może przypadkowo skopiować fałszywy adres ze swojej historii transakcji, nieświadomie wysyłając aktywa bezpośrednio do oszusta.

Ta taktyka działa, ponieważ większość portfeli wyświetla tylko pierwsze i ostatnie znaki adresu, co stwarza fałszywe poczucie rozpoznawalności. W pośpiechu handlu lub transferu podczas hossy, użytkownicy często pomijają pełną weryfikację. Nawet doświadczeni inwestorzy stracili tysiące, wysyłając tokeny na zatruty adres, który wyglądał znajomo, ale w rzeczywistości nigdy nie był zapisany.

Aby zachować bezpieczeństwo, nigdy nie polegaj wyłącznie na historii lub częściowych dopasowaniach podczas kopiowania adresów. Używaj funkcji portfela, takich jak listy dozwolonych adresów, sprawdzaj dokładnie cały ciąg znaków lub korzystaj z usług nazw, takich jak

ENS (Ethereum Name Service) lub TON DNS, aby uzyskać identyfikatory bardziej czytelne dla ludzi. Traktuj każdą nową lub nieoczekiwaną transakcję “dusting” w swojej historii jako sygnał alarmowy; może to być przygotowanie do znacznie większej straty.

9. “Wsparcie techniczne” i scareware

Oszustwa związane ze wsparciem technicznym wykorzystują zaufanie ludzi do autorytetów. Atakujący podszywają się pod personel IT, dostawców usług bezpieczeństwa, a nawet agentów wsparcia giełdy lub portfela. Kontaktują się z ofiarami, twierdząc, że mają naprawić problem lub dostarczyć pilną “aktualizację”, a następnie zmuszają je do zainstalowania programów do śledzenia czasu, antywirusów lub poprawek. Te pliki są w rzeczywistości kradzieżą portfela lub trojanami zdalnego dostępu, które dają pełną kontrolę nad systemem. Gdy już się dostaną do środka, oszuści mogą opróżniać portfele, rejestrować naciśnięcia klawiszy i kopiować poufne pliki, takie jak klucze prywatne.

Inną powszechną taktyką są wyskakujące okienka typu scareware. Podczas przeglądania internetu użytkownicy nagle widzą fałszywe alerty, takie jak “Twój system jest zainfekowany, kliknij tutaj, aby go wyczyścić”. Ostrzeżenia te naśladują powiadomienia z systemu Windows lub macOS i promują pobieranie, które wygląda na legalne. Ofiary instalują “poprawkę”, która potajemnie rejestruje dane uwierzytelniające, przechwytuje zawartość schowka lub wstrzykuje programy do opróżniania portfeli. Pilność komunikatu ma na celu ominięcie logicznego myślenia i skłonienie użytkowników do działania.

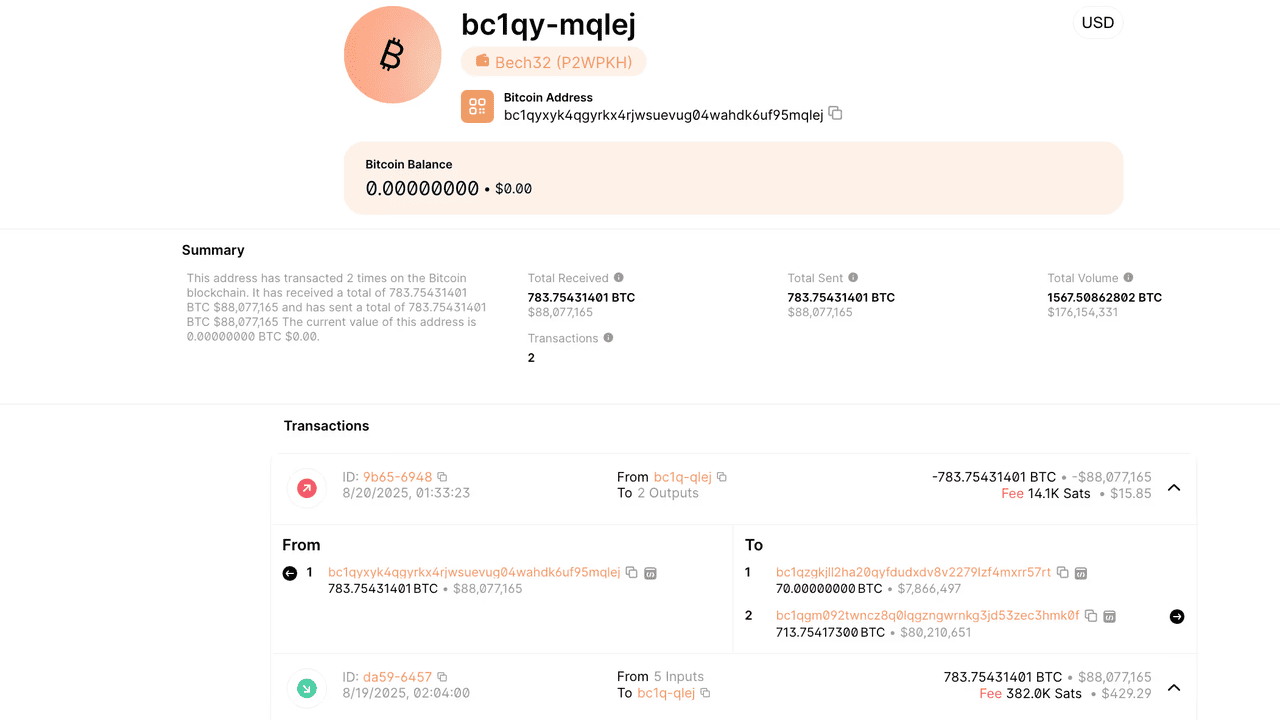

Portfel Bitcoin opróżniony z ponad 91 milionów dolarów w fałszywym oszustwie inżynierii społecznej wsparcia technicznego | Źródło: CoinDesk

Ryzyko jest bardzo realne: 19 sierpnia 2025 roku ofiara straciła 783 BTC, o wartości około 91,4 miliona dolarów, po tym, jak oszust podający się za agenta wsparcia portfela sprzętowego oszukał ją, by przekazała dane uwierzytelniające do portfela. Skradzione środki zostały szybko przekierowane przez Wasabi Wallet, aby ukryć ślad. Ten incydent, odkryty przez detektywa blockchain ZachXBT, podkreśla, jak jedna chwila źle ulokowanego zaufania może prowadzić do katastrofalnych strat. Aby zachować bezpieczeństwo, pobieraj oprogramowanie tylko z oficjalnych kanałów dostawców, nigdy nie udzielaj zdalnego dostępu podczas zarządzania portfelami i oddzielaj działania związane z portfelem od ogólnego przeglądania internetu.

10. Przejęcia społeczności i skompromitowane konta moderatorów

Oszustwa polegające na przejmowaniu społeczności są skierowane na miejsca, w których użytkownicy kryptowalut czują się najbezpieczniej, takie jak grupy Discord, Telegram i X. Atakujący porywają konta wieloletnich moderatorów lub nawet zweryfikowanych przedstawicieli projektu, a następnie publikują pilne wiadomości, takie jak “zmigruj swoje tokeny teraz” lub “odbierz swój airdrop dzisiaj”. Ponieważ te posty pochodzą od zaufanych osób, ofiary są bardziej skłonne do klikania bez wahania.

Niektóre kampanie idą dalej, tworząc pozory legalności za pomocą zmienionych zdjęć z wydarzeń, fałszywych ogłoszeń o inwestorach lub sklonowanych stron internetowych, aby wesprzeć narrację. W 2025 r. kilka społeczności na Telegramie zgłosiło nagłe przejęcie kont moderatorów, którzy rozsyłali złośliwe linki do „claimów”, oszukując użytkowników, by podpisywali kontrakty, które opróżniały ich portfele w ciągu kilku minut od opublikowania postów. Połączenie zaufania i pilności sprawia, że jest to jedno z najtrudniejszych oszustw do wykrycia w czasie rzeczywistym.

Aby się chronić, zawsze sprawdzaj ogłoszenia na co najmniej dwóch oficjalnych kanałach, takich jak strona internetowa projektu i zweryfikowane konto X. Bądź ostrożny z postami, które zawierają linki do zupełnie nowych domen, nawet jeśli pochodzą od znanych nazw. Zasadniczo, przyjmij, że każde powiadomienie o „migracji” lub „claimie airdropu” jest domyślnie wysokim ryzykiem i sprawdź je, zanim zaczniesz wchodzić w interakcje. Kilka dodatkowych minut ostrożności może zapobiec nieodwracalnemu opróżnieniu Twojego portfela.

Jak chronić się przed atakami inżynierii społecznej

Oszustwa nasilają się najszybciej podczas cykli hype – te pięć nawyków pomoże Ci być o krok do przodu.

1. Oddziel i zabezpiecz urządzenia: Przechowuj portfele na dedykowanym urządzeniu z portfelem sprzętowym i używaj sandboxa/VM, jeśli musisz otworzyć nieznane pliki. Nigdy nie mieszaj gier, pracy i zarządzania portfelem.

2. Kontroluj, co podpisujesz: Czytaj każdy monit portfela, ograniczaj alokacje tokenów i przeprowadzaj comiesięczne przeglądy uprawnień za pomocą narzędzi takich jak Revoke.cash. Podpisywanie na ślepo to sposób, w jaki dochodzi do większości opróżnień.

3. Sprawdzaj przed podjęciem działań: Nigdy nie ufaj tylko temu samemu kanałowi, który złożył wniosek. Potwierdzaj przelewy środków lub zmiany adresu za pośrednictwem zapisanych kontaktów, systemów zgłoszeń lub oficjalnych ogłoszeń, a nie za pośrednictwem wiadomości prywatnych (DM).

4. Trzymaj się zaufanych kanałów: Zapisuj oficjalne adresy URL w zakładkach, unikaj sponsorowanych linków „claim”, wyłączaj losowe wiadomości prywatne i załóż, że niechciani „przyjaciele” mogą być podstępem. Używaj multi-sigu i podwójnej kontroli przy dużych przelewach.

5. Wzmocnij podstawy i miej plan: Włącz MFA, używaj menedżera haseł i aktualizuj oprogramowanie. Szkol zespoły w zakresie wykrywania taktyk nacisku opartych na pilności/autorytecie i przygotuj plan incydentu, aby natychmiast odwołać uprawnienia i złożyć raporty.

Jak BingX pomaga zmniejszyć ryzyko inżynierii społecznej

BingX zapewnia liczne wbudowane zabezpieczenia, abyś mógł handlować z pewnością. Możesz włączyć

2FA (uwierzytelnianie dwuskładnikowe),

kody anty-phishingowe i białe listy wypłat, aby zablokować nieautoryzowany dostęp. Akademia BingX dostarcza również aktualne alerty dotyczące oszustw i instrukcje bezpieczeństwa krok po kroku, pomagając Ci być o krok przed nowymi zagrożeniami na rynku. Jeśli coś wydaje Ci się podejrzane, wsparcie BingX jest dostępne 24/7; możesz złożyć zgłoszenie z identyfikatorami swoich zleceń, hash'ami transakcji i zrzutami ekranu, aby uzyskać natychmiastową pomoc.

Jednak żadna giełda nie może chronić środków, które dobrowolnie zatwierdzasz w ramach złośliwej umowy lub wysyłasz poza platformę. Najsilniejszą obroną jest Twoje zachowanie: nie instaluj niezweryfikowanego oprogramowania, nie podpisuj na ślepo monitów portfela i nie pozwól, aby pośpiech wziął górę nad ostrożnością. Łącząc zabezpieczenia BingX z mądrymi nawykami, możesz chronić swoje aktywa podczas hossy.

Wnioski

Hossa 2025 roku tworzy ogromne możliwości w świecie kryptowalut, ale także wzmacnia skalę i wyrafinowanie oszustw inżynierii społecznej. Od przynęt na „gry” opartych na Discordzie po fałszywe startupy, deepfake'i i phishing uprawnień, atakujący stale ewoluują swoje taktyki, aby wykorzystać zaufanie, pilność i ludzki błąd.

Zachowanie bezpieczeństwa wymaga równowagi między zabezpieczeniami platformy a osobistą dyscypliną. BingX zapewnia narzędzia takie jak 2FA, białe listy wypłat i centrum edukacyjne w

Akademii BingX, aby wzmocnić Twoją obronę, ale ostateczna odpowiedzialność spoczywa na Tobie. Zawsze weryfikuj prośby, unikaj podpisywania na ślepo i traktuj niechciane oferty z ostrożnością.

Pamiętaj: transakcje kryptowalutowe są nieodwracalne, a jeden błąd może oznaczać trwałe straty. Zachowanie czujności jest Twoją najlepszą ochroną na nadchodzącym rynku byka.

Powiązane artykuły

Najczęściej zadawane pytania dotyczące oszustw inżynierii społecznej w kryptowalutach

1. Jakie jest najgorętsze oszustwo inżynierii społecznej w świecie kryptowalut w 2025 roku?

Przynęty na „grę” oparte na Discordzie i fałszywe pobieranie startupów to najgorętsze wektory w tym cyklu; oba dostarczają złodziei portfeli pod przyjaznym pretekstem.

2. Dlaczego oszustwa inżynierii społecznej unikają audytów?

Atakują one ludzi, a nie smart kontrakty; nie jest wymagane wykorzystywanie kodu. Wystarczy jedna pochopna zgoda lub niebezpieczne pobranie.

3. Jak szybko wykryć phishing uprawnień?

Szukaj żądań udzielenia nieograniczonych uprawnień do wydawania środków nieznanym kontraktom oraz stron „claim now”, które tworzą szum. Regularnie odwołuj stare uprawnienia.

4. Czy oszustwa deepfake są naprawdę zagrożeniem dla kryptowalut?

Tak, klony głosu/wideo AI są używane do przyspieszania płatności lub udostępniania OTP. Zawsze weryfikuj za pomocą zapisanego kontaktu na drugim kanale.

5. Co powinienem zrobić od razu po podejrzeniu naruszenia z użyciem inżynierii społecznej?

Odłącz portfel, odwołaj uprawnienia, przenieś pozostałe aktywa na czysty portfel sprzętowy, zmień hasła/2FA i zgłoś incydent (a także skontaktuj się z odpowiednimi platformami).