2025年上半期、暗号資産ユーザーは23億ドルの損失を被り、そのうち3億4,000万ドルはソーシャル・エンジニアリング詐欺のみによるものです。Cointelegraphの最新情報によると、Discordの「ゲームを試して」という罠でNFTアーティストが17万ドルを失ったケースや、洗練されたNotionページと認証済みXアカウントを悪用してウォレット窃取プログラムを拡散する偽のAI/ゲームスタートアップの事例は、これらの手口がどれほど速く進化しているかを示しています。

全体像を見ると、その数字はさらに厳しくなります。Chainalysisの報告によると、2024年に追跡された不正な暗号資産の流れは409億ドルに達し、オンチェーン活動のうち犯罪行為はわずか0.14%に過ぎないにもかかわらず、そのわずかな割合が莫大な損失につながっています。この損失額は、強気相場では急速に増加します。2025年の暗号資産高騰は、勝者を生むだけでなく、ディープフェイク、ブラインド署名による窃取、役員へのなりすましといった人間を標的とした詐欺を助長することになります。ユーザーが危険信号を察知し、防御を強化しない限り、被害は拡大するでしょう。

以下に、注意すべき主要なソーシャル・エンジニアリング詐欺、実際の事例、危険信号、そしてBingX内外であなたの暗号資産を守るための具体的な対策をまとめました。

ソーシャル・エンジニアリング暗号資産詐欺とは?その仕組みは?

ソーシャル・エンジニアリング暗号資産詐欺とは、詐欺師がブロックチェーンやスマートコントラクトではなく、人間を標的とする暗号通貨詐欺の一種です。彼らはコードを破るのではなく、信頼できる人物になりすましたり、偽の緊急性を煽ったり、コミュニティの信頼を悪用したりする心理的な手口を使い、被害者を騙して秘密鍵やパスワードを教えさせたり、資金を送金させたりします。その目的は、悪意のあるリンクをクリックさせたり、偽のソフトウェアをダウンロードさせたり、危険なオンチェーン取引を承認させたりして、ウォレットを空にすることです。

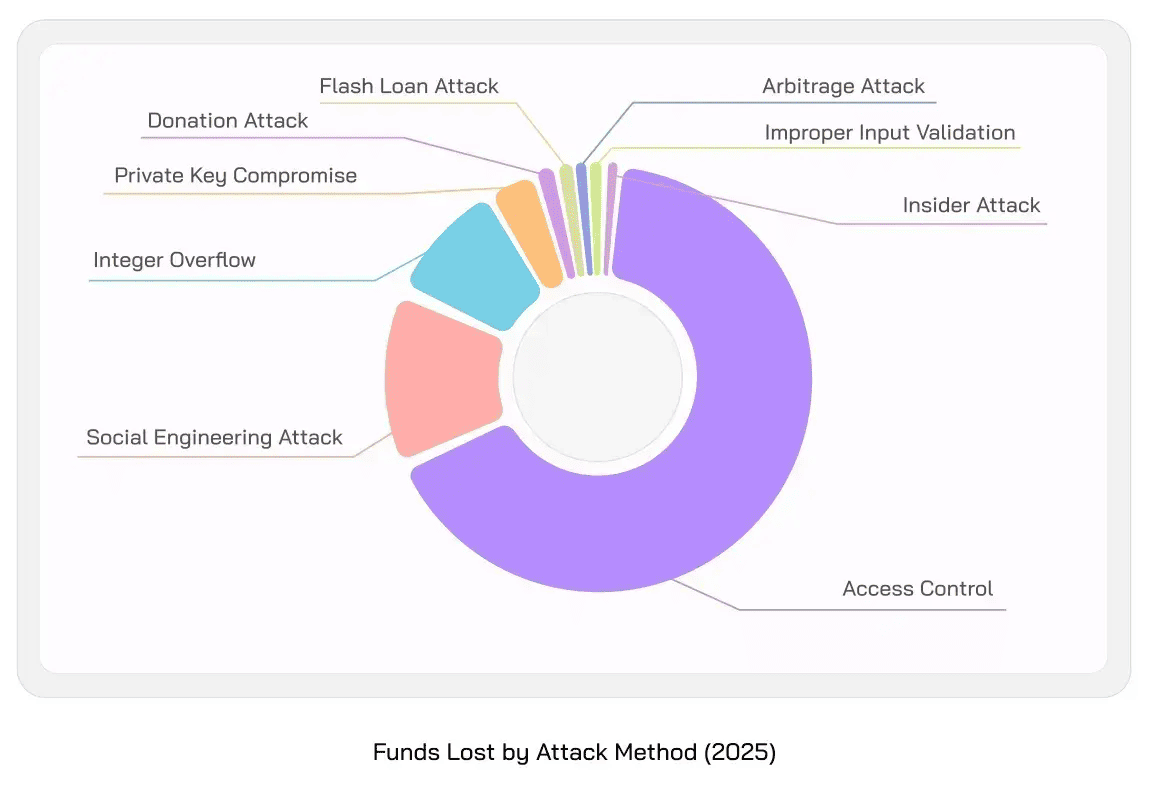

2025年上半期における暗号資産詐欺損失のうち、ソーシャル・エンジニアリング詐欺が15%を占める|出典:Quill Audits

ソーシャル・エンジニアリング(SE)詐欺の具体的な手口

1. 準備:詐欺師は、Discord、Telegram、またはXなどのコミュニティ内でターゲットを徹底的に調べます。

2. 侵入:友人、採用担当者、またはサポート担当者になりすまし、信頼を得ます。

3. 詐欺:偽の「ゲーム」、フィッシングサイト、または不正なコントラクト承認リクエストを送付します。あなたは安全だと信じ、それに応じます。

4. 損失:あなたのウォレットは空にされ、アカウントは乗っ取られ、個人データは盗まれます。

この手口は、最高の監査ですら回避できてしまいます。なぜなら、「バグ」はコードではなく、人間の行動にあるからです。

ソーシャル・エンジニアリング攻撃に注意すべき理由

ソーシャル・エンジニアリング詐欺は、2025年における暗号資産損失の最大の原因の一つとなっています。Quill Auditsによると、2025年上半期にはハッキングやエクスプロイト全体で失われた23億ドル以上のうち、3億4,000万ドルがソーシャル・エンジニアリングの手口によって盗まれました。フィッシングやソーシャル・エンジニアリングは依然として主要な攻撃経路であり、セキュリティ企業のインシデント報告でも常に上位を占めています。

Darktraceの研究者たちは、詐欺師がウェブサイト、GitHubリポジトリ、Notionページを含む偽の会社エコシステム全体を構築し、Atomic StealerやRealstといったウォレット窃取マルウェアを配布する、現在も活動中のキャンペーンを追跡しています。

強気相場では、詐欺師は手口を迅速に拡大します。暗号資産の取引は不可逆的であり、たった一度のクリックやブラインド署名がすべてを失うことにつながる可能性があるため、ソーシャル・エンジニアリング詐欺は2025年のトレーダーや投資家にとって最も喫緊の課題の一つとなっています。

安全を守るためのソーシャル・エンジニアリング詐欺トップ10

2025年の強気相場が加速する中、詐欺師もまた、Discordの罠、偽のスタートアップ、ディープフェイク、ブラインド署名の手口を駆使して数百万ドルを盗み取ろうとしています。以下に、知っておくべき最も一般的な10のソーシャル・エンジニアリング詐欺と、その仕組み、そして危険性について説明します。

1. 「ゲームを試して」Discord/Steamの誘い(ウォレット窃取プログラムのインストーラー)

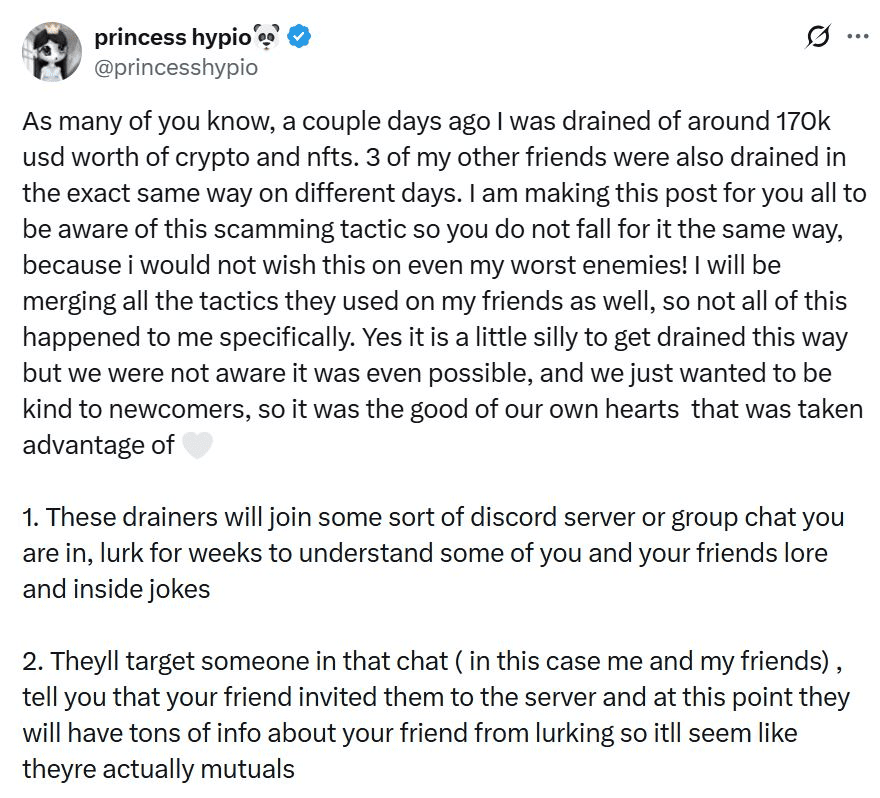

Discordを拠点とするソーシャル・エンジニアリング攻撃の概要|出典:Cointelegraph

攻撃者はしばしばDiscordのゲームサーバーや暗号資産サーバーに侵入し、友好的なコミュニティメンバーになりすまします。信頼関係を築いた後、Steamや偽のファイルサーバーにホストされている「プレイテスト」や「ゲームを試して」というリンクを送付します。一度インストールすると、このプログラムは密かにマルウェアを仕込み、ウォレットの認証情報、セッションクッキー、Discordのログイン情報を盗み出すように設計されており、詐欺師は資産とアカウントの両方に完全にアクセスできるようになります。

実際の事例では、これがどれほど高価な代償となるかを示しています。2025年8月、NFTアーティストのPrincess Hypioは、友人だと思っていた人物から送られてきたSteamにリンクされた「ゲームビルド」を受け入れた後、約17万ドル相当のトークンとNFTを失いました。セキュリティ研究者は、これらの詐欺が成功するのは、ブロックチェーンを攻撃するのではなく、コミュニティにおける人間の信頼と好奇心につけ込むからだと強調しています。

自分自身を守るためには、「ゲームをプレゼントする」という申し出や、共通の友人の名前を出す行為、ダウンロード前に認証コードや「Cloudflareチェック」を求めるなど、危険信号に注意してください。ゲームとウォレットの活動は別々のデバイスで行い、未署名または未検証のファイルは絶対に実行せず、別のチャネル(Telegramや電話など)を使って身元を二重確認してください。クリックする前に少し立ち止まるだけで、ウォレットの全資産が盗まれるのを防ぐことができます。

2. 偽のAI/ゲーム/Web3スタートアップ(Notion/GitHub/Medium/Xの捏造)

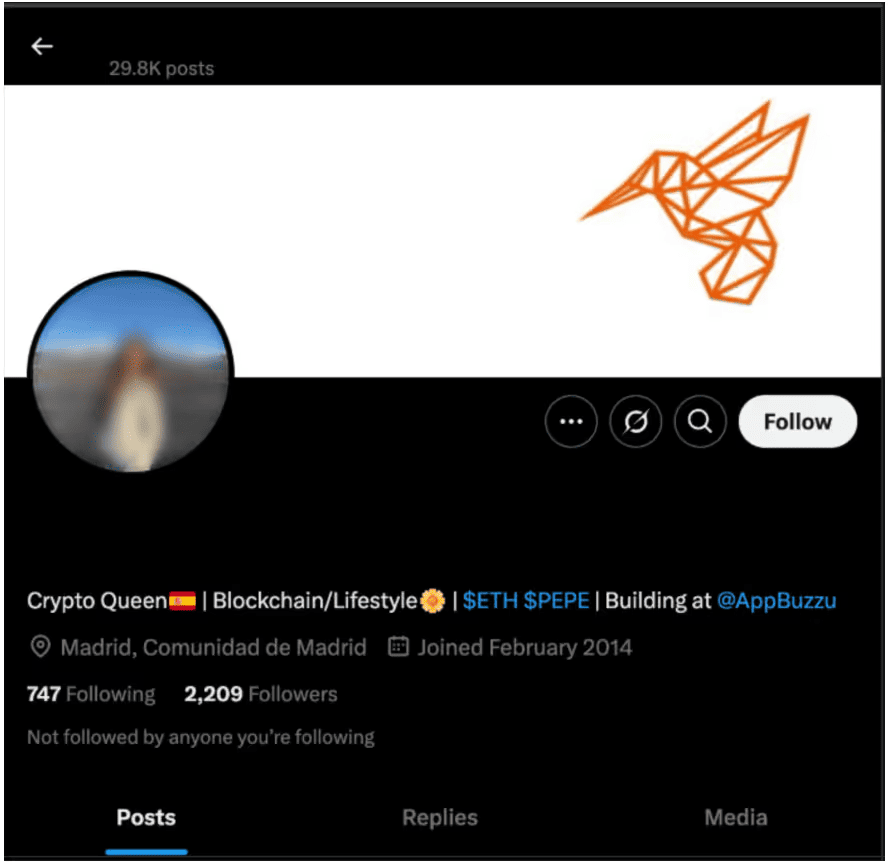

偽のスタートアップを使ったソーシャルエンジニアリング詐欺の例 | 出典:Darktrace

詐欺師は、AI、ゲーム、またはWeb3スタートアップになりすまして、仮想通貨ユーザーを騙すケースが増加しています。彼らはプロ仕様に見えるウェブサイトを構築し、Notionでホワイトペーパーを公開し、活動しているように見せかけた偽のGitHubリポジトリをアップロードします。その後、被害者はX、Discord、またはTelegramを介して、新しいソフトウェアの「テスト」やベータプログラムへの参加を勧誘されます。インストールすると、アプリはインフォスティーラーを仕込み、WindowsおよびmacOSデバイスからブラウザデータ、シードフレーズ、ウォレットファイルを抜き取ります。

これらの偽の会社の中には、信頼性を高めるために多大な労力を費やすところもあります。Darktraceの研究者たちは、マルウェアがシステムチェックを通過できるように盗まれたコード署名証明書を使用するグループや、本物に見せるために実際のユーザーから乗っ取った認証済みXアカウントを運用するグループを発見しました。「Pollens AI」や「Eternal Decay」のようなキャンペーンでは、信頼性を高めるために偽の投資家リストや会議の写真まで用意されていました。

実用的な防衛策は、常に懐疑心を持つことです。見た目は華やかだが実動するコードがほとんどない、登録情報が一致しない、複数の「スタートアップ」間で資産がクローンされているといった危険信号に注意しましょう。身に覚えのないソフトウェアは、安全だと証明されるまで常に敵対的であると見なすべきです。ホットウォレットは空にしておき、クリアサイニング機能付きのハードウェアウォレットに頼り、仮想通貨の管理に使用するデバイスとは別に作業/テスト環境を設けるようにしましょう。

3. ブラインドサイニングと承認フィッシング(偽のフロントエンド/ドレイナー)

ブラインドサイニングと承認フィッシングは、2025年に最も急速に増加している詐欺の一つです。攻撃者は、人気のあるdApps、取引所、またはエアドロップ請求ページを複製し、スポンサー広告、Discordドロップ、またはTelegramグループを通じてそれらを宣伝します。ユーザーがウォレットで「承認」をクリックすると、知らず知らずのうちに攻撃者に無制限のトークン使用権限を付与し、数秒でウォレットの残高すべてが抜き取られてしまいます。QuillAuditsの推計では、この攻撃手法は2025年上半期に急増し、イーサリアム、ソラナ、TON全体で数億ドルの損失を引き起こしています。

これらの詐欺が機能するのは、ウォレットのプロンプトが通常通りに見えるからです。多くのユーザーは、1回の承認が彼らが期待する少額の送金よりもはるかに多くの範囲をカバーできることに気づいていません。危険信号には、最大許容額を要求する新規または不慣れなウェブサイト、未知のコントラクトに紐づいたウォレット署名、または「今すぐ請求」や「エアドロップは残り数分」といったプレッシャーをかけるバナーが含まれます。経験豊富なトレーダーでさえ、承認を急ぐあまり被害に遭っています。

最も安全な防御策は、検証と失効を習慣づけることです。クリックする前に、ウォレットの承認が何を許可しているかを常に確認し、Revoke.cashやEtherscan Token Approval Checkerのような権限失効ツールを定期的に実行しましょう。より大きな取引や請求を行う場合は、クリアサイニング機能を持つハードウェアウォレットを使用することで、承認される内容を正確に確認できます。「承認」ボタンを契約書のように扱い、注意深くチェックしなければ、ウォレット全体が危険にさらされる可能性があることを認識してください。

4. ビジネスメール詐欺(BEC)と役員なりすまし

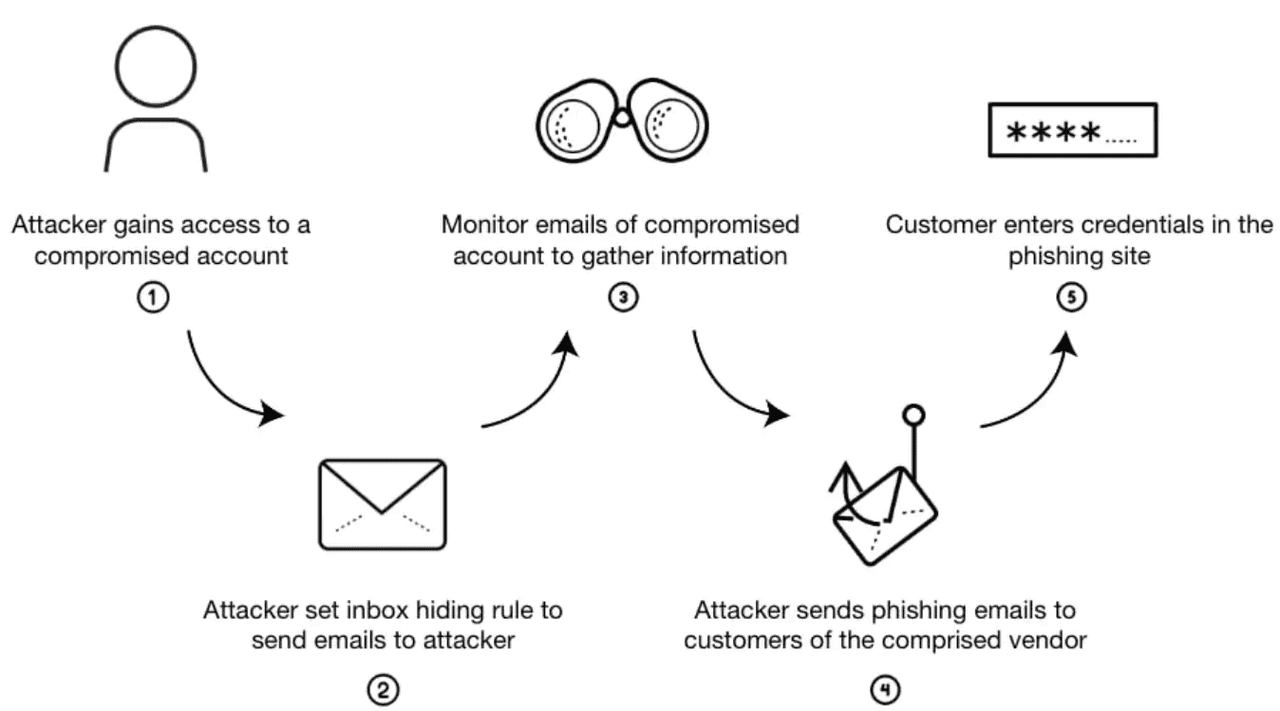

ビジネスメール詐欺(BEC)の仕組み | 出典:Palo Alto Networks

2025年の強気相場では、仮想通貨企業を狙ったビジネスメール詐欺(BEC)と役員なりすまし詐欺が増加しています。攻撃者は、創業者、CFO、さらには外部顧問からのように見えるメールやテキストを作成します。リンクやマルウェアを送るのではなく、「緊急でこの一時的なウォレットに送金してください」といった平文の指示を使用します。これらのメッセージは日常的で悪意のある添付ファイルが含まれていないため、スパムフィルターをすり抜けることが多いです。

これらの詐欺は、プレッシャーと権威を利用して成功します。攻撃者は通常、切迫感(「資金は今日中に送る必要があります」)や秘密性(「この取引が完了するまで誰にも言わないでください」)を加え、従業員に通常の確認を飛ばさせようとします。危険信号には、突然のウォレットアドレスの変更、通常のプロセス外での支払い要求、または通常の経理ワークフローを迂回する指示が含まれます。いくつかの注目すべきケースでは、たった1つの説得力のあるメッセージが数百万ドル規模の仮想通貨盗難につながっています。

2025年のBybitハッキング事件は、この種の攻撃の注目すべき事例です。北朝鮮のラザルス・グループは、ソーシャルエンジニアリングを使用して信頼できるサードパーティの開発者に侵入し、15億ドル相当の仮想通貨を盗みました。これは、防護がしっかりしている取引所でも、人為的なミスによって侵害される可能性があることを示しています。

最善の防御策は、プロセスの規律を徹底することです。新しい支払いアドレスは、常に検証済みの番号へのコールバックや安全なチャネルを介して確認し、同じメールスレッド内では決して行わないようにしましょう。大規模な送金には複数人の承認を必須とし、プレッシャーだけで単独の従業員が行動できないようにします。ファイアウォールや監査を実行するのと同様に、財務および運用チームにソーシャルエンジニアリングの言葉遣いを認識させる訓練を行うことが不可欠です。

5. 偽の採用担当者と「能力評価テスト」

偽の採用担当者詐欺は、2025年の強気相場で人気の戦術になっており、特に仮想通貨企業が優秀な人材を急いで採用しようとしている中で顕著です。攻撃者は、LinkedIn、Telegram、または電子メールを介して、高給の役職のオファーで接触してくる人事マネージャーやヘッドハンターになりすまします。信頼関係が築かれると、「技術評価」や「Zoomプラグイン」を送りつけ、秘密裏にキーロガー、クリップボードハイジャッカー、またはウォレットスティーラーをインストールさせます。セキュリティアナリストの中には、一部のキャンペーンが開発者を標的とする国家支援グループにまで追跡されているケースもあります。

これらの攻撃の危険性は、プロフェッショナルに見えるように仕立てられている点にあります。被害者は、セキュリティスキャナーを回避するためにパスワード付きのZIPファイルでファイルを受け取ることが多く、「互換性のために」アンチウイルスツールを無効にするよう求められます。その他には、合法的に見えるが実際はマルウェアである会議ソフトウェアやタイムトラッカーをインストールするよう求められることもあります。詐欺が実際の採用プロセスを模倣しているため、経験豊富な開発者でさえ騙される可能性があります。

2025年7月のCoinDCX強盗事件は、この種のソーシャルエンジニアリング攻撃の一例です。採用担当者になりすましたハッカーが、同社のエンジニアを偽のフリーランスの仕事に誘い込み、会社のノートパソコンにマルウェアをインストールするよう説得しました。数時間以内に、攻撃者は流動性ウォレットから4400万ドルを抜き取りました。これは、採用ベースの詐欺が、従業員がデスクトップレベルで標的とされる場合、大規模な取引所さえも侵害する可能性があることを示しています。

身を守るためには、身に覚えのない採用担当者からのメッセージはすべて警戒して扱うべきです。評価テストは、個人データやウォレットが保存されていない使い捨てのサンドボックスや仮想マシンでのみ実行してください。未確認のファイルに使用するのと同じデバイスで仮想通貨ウォレットを管理しないでください。何かをダウンロードする前に、会社の公式キャリアページや人事チームに直接確認して、仕事のオファーが本物であることを確かめましょう。いくつかの追加チェックを行うだけで、キャリアの評判と仮想通貨の両方を守ることができます。

6. AIを活用したディープフェイク音声/動画と「緊急」決済のシナリオ

AIツールを使えば、声やライブ動画の模倣が簡単になるため、2025年にはディープフェイク詐欺が急増しています。攻撃者は同僚、上司、または家族になりすまし、「安全なウォレット」への暗号資産の送金や、ワンタイムパスワードの読み上げなど、緊急な行動を迫ってきます。見慣れた声や顔であるため、多くの被害者がためらうことなく応じてしまいます。

この手口は、緊急性と孤立感を利用したものです。偽の電話の相手は、「数分以内に資金を移動しなければならない」とか、「今すぐ行動しないとロックアウトされる」など、時間的な制約があることを主張することがよくあります。また、より強力な認証機能を持つ公式の企業チャンネルや動画ツールに切り替えることを避けます。その目的は、あなたをプレッシャー下におき、通常の確認から切り離すことです。

身を守るためには、「信用するな、確認せよ」というポリシーを採用してください。機密性の高い要求は、必ず別のチャンネルを通じて確認しましょう。例えば、登録済みの番号にかけ直したり、別のチームメンバーに確認したりします。価値の高い送金の場合は、コールバックコードや、チーム内のみで知られているあらかじめ設定した「合言葉」を使用してください。この簡単な習慣が、最も巧妙なAIによるなりすましさえも防ぐことができます。

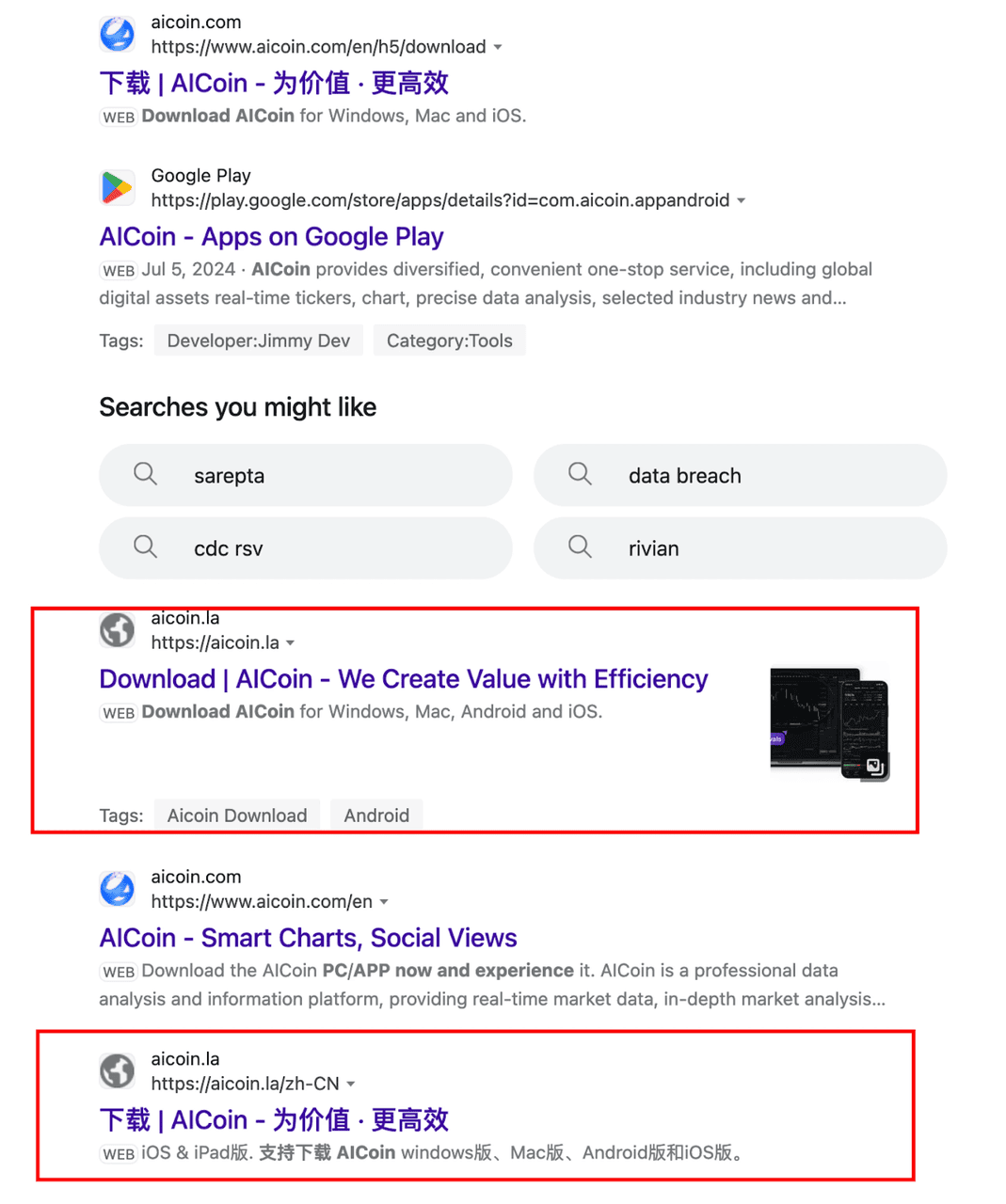

7. SEO/広告ポイズニングとウォータリングホールページ

SEOポイズニング攻撃の例|出典:Hunt.io

SEOや広告ポイズニング詐欺は、悪意のあるサイトをGoogleやソーシャルメディアの検索結果の上位に表示させることで、ユーザーを騙します。詐欺師は広告を購入したり、ブラックハットSEOを使って、「ウォレットのエアドロップ」、「報酬の請求」、「新しいトークンローンチ」といった人気のキーワードでページをランク付けします。中には、正規のブログやコミュニティページを侵害し、悪意のあるスクリプト、偽の請求ボタン、トロイの木馬インストーラーを注入するものもあります。知らないトレーダーにとっては、これらのサイトは信頼できるプラットフォームと見分けがつきません。

これらのページは、しばしばタイムリーで説得力があるため、危険です。トークンのエアドロップやプレセールのような盛り上がっているイベント中には、Googleで素早く検索すると、偽の請求ページに直接誘導される可能性があります。被害者は自分のウォレットを接続し、承認に署名し、瞬時に資金を失います。ドメイン名のスペルミス(BingX.comではなくbinqX.com)や、奇妙なドメイン拡張子といった微妙な手がかりが、通常は唯一の手がかりとなります。

身を守るためには、暗号資産サイトにアクセスする際に、検索結果や広告だけに頼らないことです。代わりに、URLを手動で入力するか、本物であることを確認した後にブックマークとして保存してください。Discord、Telegram、またはXで共有されたリンクは、クリックする前に再確認してください。疑わしい場合は、BingXの発表やプロジェクトのドキュメントから公式サイトを確認してください。このシンプルな規律が、ほとんどのSEOポイズニングやウォータリングホール攻撃を防ぎます。

8. 頻繁なウォレット利用におけるアドレスポイズニング

アドレスポイズニング詐欺は、ウォレットアドレスを頻繁にコピー&ペーストする多忙なトレーダーをターゲットにします。攻撃者は、実際の連絡先のウォレットにほぼ酷似したアドレスから、ゼロ価値の「ダスト」トランザクションを送信します。多くの場合、最初と最後の数文字が同じです。その後、被害者が資金を送ろうとするとき、誤って自分のトランザクション履歴から偽のアドレスをコピーしてしまい、知らず知らずのうちに資産を詐欺師に送ってしまう可能性があります。

この手口は、ほとんどのウォレットがアドレスの最初と最後の文字しか表示しないため、偽の認識を生み出すことで機能します。強気相場中の取引や送金の急ぎの中で、ユーザーは完全な検証を飛ばしがちです。経験豊富な投資家でさえ、見慣れているように見えて、実際には保存されていなかったポイズニングされたアドレスにトークンを送ってしまい、数千ドルを失っています。

身を守るためには、アドレスをコピーする際に、履歴や部分的な一致だけに頼らないことです。アドレスのホワイトリスト化のようなウォレット機能を利用したり、アドレス全体を再確認したり、ENS(イーサリアムネームサービス)やTON DNSのような、人間が読みやすい識別子を提供する命名サービスを利用したりしましょう。履歴にある新しくて予期しない「ダスト」の送金は、赤信号として扱ってください。それは、より大きな損失のための仕掛けである可能性があります。

9. 見返りを求める「技術サポート」とスケアウェア

技術サポート詐欺は、人々が権威に抱く信頼につけ込みます。攻撃者は、ITスタッフ、セキュリティベンダー、さらには取引所やウォレットのサポート担当者になりすまします。彼らは被害者に連絡を取り、問題を修正したり、緊急の「アップグレード」を提供すると主張し、タイムトラッカー、アンチウイルス、またはパッチをインストールするように仕向けます。これらのファイルは実際には、システムを完全に制御するためのウォレット盗難ソフトやリモートアクセストロイの木馬です。一度侵入されると、詐欺師はウォレットを空にしたり、キーストロークを記録したり、秘密鍵のような機密ファイルをコピーしたりすることができます。

もう一つの一般的な手口は、スケアウェアのポップアップです。ブラウジング中に、ユーザーは突然「システムが感染しました、ここをクリックしてクリーンアップしてください」といった偽の警告を目にします。これらの警告は、WindowsやmacOSの通知を模倣しており、正規に見えるダウンロードを促します。被害者は「修正プログラム」をインストールしますが、これは密かに認証情報を記録したり、クリップボードを乗っ取ったり、ウォレットドレイナーを注入したりします。メッセージの緊急性は、論理的な思考を回避させ、ユーザーをすぐに行動させるように設計されています。

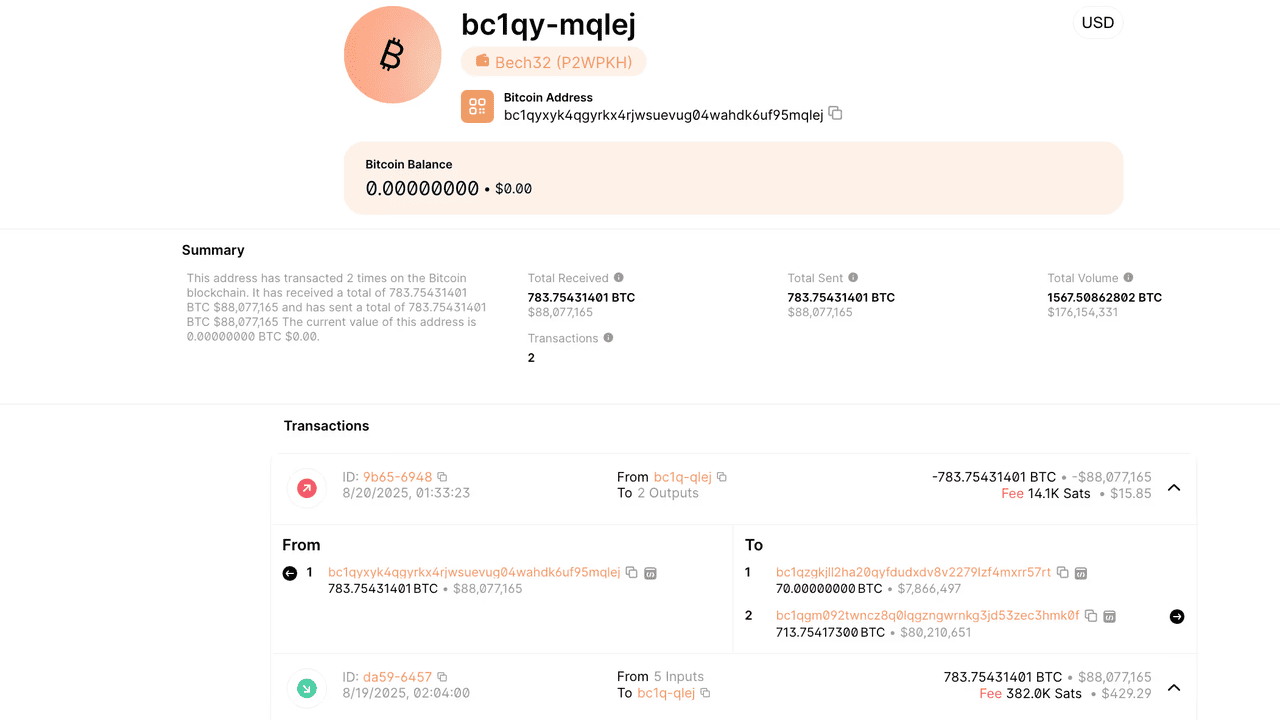

偽の技術サポートによるソーシャルエンジニアリング詐欺で、9,100万ドル以上が盗まれたビットコインウォレット|出典:CoinDesk

リスクは非常に現実的です。2025年8月19日、ある被害者は、詐欺師がハードウェアウォレットのサポート担当者になりすまし、ウォレットの認証情報を手渡すように騙された後、783 BTC(約9,140万ドル相当)を失いました。盗まれた資金は、足取りを隠すために迅速にWasabi Walletを通じて送金されました。ブロックチェーン探偵のZachXBTによって明らかにされたこの事件は、一瞬の信頼の置き間違いが壊滅的な損失につながることを浮き彫りにしています。身を守るためには、公式のベンダーチャンネルからのみソフトウェアをダウンロードし、ウォレットを管理している間は決してリモートアクセスを許可せず、ウォレットの活動と一般的なブラウジングを分けるようにしてください。

10. コミュニティの乗っ取りと侵害されたモデレーターアカウント

コミュニティ乗っ取り詐欺は、Discord、Telegram、Xグループなど、暗号資産ユーザーが最も安全だと感じる場所を標的にします。攻撃者は、長年のモデレーターや、認証済みのプロジェクト担当者のアカウントを乗っ取り、「今すぐトークンを移行してください」や「今日中にエアドロップを受け取ってください」といった緊急メッセージを投稿します。これらの投稿は信頼できる内部関係者から来ているため、被害者はためらうことなくクリックする可能性が高くなります。

一部のキャンペーンは、改ざんされたイベント写真、偽の投資家発表、またはクローンサイトを使用して、正当性を演出することでさらに巧妙になります。2025年には、いくつかのTelegramコミュニティで、モデレーターが突然アカウントを乗っ取られ、悪意のある「請求」リンクを拡散し、投稿から数分以内にユーザーを騙してウォレットを空にする契約に署名させると報告されました。信頼と緊急性が組み合わさることで、これはリアルタイムで見破るのが最も難しい詐欺の一つになっています。

身を守るためには、プロジェクトの公式ウェブサイトや認証済みXアカウントなど、少なくとも2つの公式チャンネルで発表を常に相互確認してください。たとえ見慣れた名前からのものであっても、新しいドメインへのリンクを含む投稿には注意が必要です。原則として、「移行」や「エアドロップ請求」の通知はデフォルトで高リスクとして扱い、やり取りする前に検証してください。数分余分に注意を払うだけで、ウォレットが元に戻せない状態で空になるのを防ぐことができます。

ソーシャル・エンジニアリング攻撃から身を守る方法

詐欺はハイプサイクル中に最も速く拡大します。以下の5つの習慣は、一歩先を行くのに役立ちます。

1. デバイスを分離して保護する:ウォレットはハードウェアウォレットを備えた専用デバイスに保管し、不明なファイルを開く必要がある場合はサンドボックス/VMを使用してください。ゲーム、仕事、ウォレット管理を絶対に混ぜないでください。

2. 署名するものを制御する:すべてのウォレットプロンプトを読み、トークンの許容量に上限を設定し、Revoke.cashなどのツールで毎月の承認レビューを実行してください。盲目的な署名がほとんどのウォレット枯渇を引き起こします。

3. 行動する前に確認する:リクエストをしたのと同じチャンネルだけを信用しないでください。資金送金やアドレス変更は、DMではなく、保存された連絡先、チケットシステム、または公式発表を通じて確認してください。

4. 信頼できるチャンネルにこだわる:公式URLをブックマークし、スポンサー付きの「請求」リンクを避け、ランダムなDMを無効にし、一方的な「友人」からの連絡は詐欺の可能性があると見なしてください。大規模な送金にはマルチシグとデュアルコントロールを使用してください。

5. 基本を強化し、計画を持つ:MFAを有効にし、パスワードマネージャーを使用し、ソフトウェアを最新の状態に保ってください。チームに緊急性や権威を利用したプレッシャー戦術を見抜くよう訓練し、承認を取り消して即座に報告するためのインシデントプランを準備してください。

BingX がソーシャル・エンジニアリングのリスク軽減に役立つ方法

BingXは、自信を持って取引できるように複数の組み込み保護機能を提供しています。2FA(二段階認証)、アンチフィッシングコード、および出金ホワイトリストを有効にして、不正アクセスをブロックできます。また、BingXアカデミーは、最新の詐欺アラートと段階的なセキュリティガイドを提供しており、市場の新しい脅威に先んじるのに役立ちます。何かおかしいと感じた場合は、BingXのサポートが24時間年中無休で対応しています。注文ID、トランザクションハッシュ、スクリーンショットを添えてケースを提出すれば、即座にサポートを受けられます。

しかし、悪意のある契約を自ら承認したり、プラットフォーム外に送金したりした資金を、いかなる取引所も保護することはできません。最強の防御はあなたの行動です。未検証のソフトウェアをインストールしたり、ウォレットのプロンプトを盲目的に署名したり、緊急性によって注意力が失われるのを許したりしないでください。BingXの保護機能と賢明な習慣を組み合わせることで、強気相場でも資産をより安全に保つことができます。

結論

2025年の強気相場は、暗号通貨に大きな機会をもたらしていますが、ソーシャル・エンジニアリング詐欺の規模と巧妙さも増幅させています。Discordの「ゲーム」の誘惑から、偽のスタートアップ、ディープフェイク、承認フィッシングまで、攻撃者は信頼、緊急性、人的ミスを利用するために常にその手口を進化させています。

安全を保つには、プラットフォームの保護と個人の規律のバランスが必要です。BingXは、2FA、出金ホワイトリスト、そしてBingXアカデミーでの教育ハブのようなツールを提供して防御を強化しますが、最終的な責任はあなたにあります。常にリクエストを検証し、盲目的な署名を避け、一方的なオファーには注意を払ってください。

覚えておいてください:暗号通貨取引は元に戻せません。たった一度の不注意が永久的な損失を意味する可能性があります。これからの強気市場で、警戒を怠らないことが最高の防御策です。

関連記事

暗号通貨におけるソーシャル・エンジニアリング詐欺に関するFAQ

1. 2025年に最も流行しているソーシャル・エンジニアリング詐欺は何ですか?

今サイクルで最も流行しているのは、Discordベースの「私のゲームを試して」という誘い文句や、偽のスタートアップのダウンロードです。どちらも友好的な口実でウォレットを盗むマルウェアを配布します。

2. なぜソーシャル・エンジニアリング詐欺は監査をすり抜けるのですか?

彼らは人、つまりコードの脆弱性ではなく、人をターゲットにしているからです。たった一度の軽率な承認や安全でないダウンロードで十分です。

3. 承認フィッシングを素早く見破るには?

見慣れない契約に無制限の支出権限を与えるよう求める要求や、誇大宣伝された「今すぐ請求」ページに注意してください。古い承認は定期的に取り消しましょう。

4. ディープフェイク詐欺は本当に暗号通貨のリスクですか?

はい、AIの音声/ビデオクローンは、支払いを急がせたり、OTPを共有させたりするために使用されます。必ず、別のチャンネルに保存された連絡先を通じて確認してください。

5. ソーシャル・エンジニアリングによる侵害が疑われる直後に何をすべきですか?

ウォレットを切断し、承認を取り消し、残りの資産をクリーンなハードウェアウォレットに移動し、パスワード/2FAを変更し、報告書を提出(および関連プラットフォームに連絡)してください。