Pada paruh pertama tahun 2025, pengguna crypto kehilangan $2,3 miliar, dengan $340 juta di antaranya terkait dengan

scam rekayasa sosial. Berdasarkan pembaruan dari Cointelegraph, jebakan “coba game saya” di Discord, yang menguras $170.000 dari seorang artis NFT, dan startup AI atau gaming palsu yang menggunakan halaman Notion yang rapi dan akun X yang terverifikasi untuk menyebarkan pencuri wallet, menunjukkan seberapa cepat skema ini berevolusi.

Secara lebih luas, angkanya menjadi lebih mencolok. Chainalysis melaporkan bahwa $40,9 miliar aliran crypto ilegal dilacak pada tahun 2024, meskipun hanya 0,14% dari aktivitas on-chain yang bersifat kriminal. Porsi kecil itu masih berarti kerugian besar, dan di

pasar bullish, ia tumbuh dengan cepat. Reli crypto 2025 tidak hanya akan melahirkan pemenang, tetapi juga akan memicu penipuan yang menargetkan manusia seperti deepfake, pencurian melalui tanda tangan buta (blind-signing), dan peniruan eksekutif, kecuali pengguna mengetahui tanda bahaya dan memperketat pertahanan mereka.

Di bawah ini Anda akan menemukan scam rekayasa sosial teratas yang harus diwaspadai, contoh nyata, tanda bahaya, dan langkah-langkah pasti untuk melindungi aset crypto Anda, di BingX dan di luar itu.

Apa Itu Scam Crypto Rekayasa Sosial dan Bagaimana Cara Kerjanya?

Scam crypto rekayasa sosial adalah jenis penipuan cryptocurrency di mana scammer menargetkan orang alih-alih blockchain atau smart contract. Alih-alih membobol kode, mereka menggunakan manipulasi psikologis dengan berpura-pura menjadi figur tepercaya, menciptakan urgensi palsu, atau mengeksploitasi kepercayaan komunitas untuk menipu korban agar mengungkapkan private key, kata sandi, atau mengirim dana. Tujuannya adalah untuk membuat Anda mengklik tautan berbahaya, mengunduh perangkat lunak palsu, atau menyetujui transaksi on-chain berisiko yang menguras habis wallet Anda.

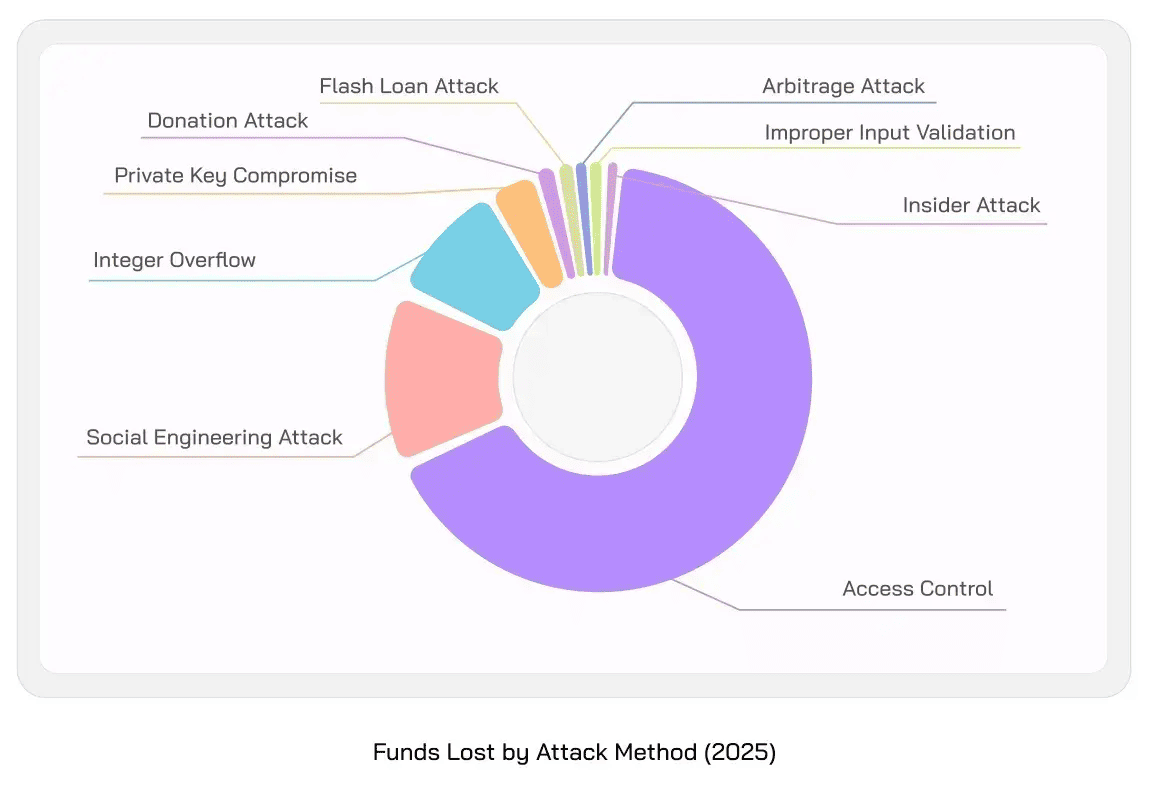

Scam rekayasa sosial menyumbang 15% dari kerugian scam crypto di paruh pertama 2025 | Sumber: Quill Audits

Bagaimana Scam Rekayasa Sosial (SE) Bekerja dalam Praktik

1. Persiapan: Scammer mempelajari target mereka, seringkali di dalam komunitas Discord, Telegram, atau X.

2. Infiltrasi: Mereka meniru teman, perekrut, atau staf dukungan untuk mendapatkan kepercayaan.

3. Eksploitasi: Mereka mengirimkan “game” palsu, situs phishing, atau persetujuan kontrak. Anda percaya itu aman dan berinteraksi.

4. Kerugian: Wallet Anda dikuras, akun Anda disusupi, atau data pribadi Anda dicuri.

Ini melewati audit terbaik sekalipun karena “bug” bukan di kode; melainkan di perilaku manusia.

Mengapa Anda Harus Peduli dengan Serangan Rekayasa Sosial?

Scam rekayasa sosial sekarang menjadi salah satu sumber kerugian crypto terbesar pada tahun 2025. Menurut Quill Audits, $340 juta dicuri melalui vektor rekayasa sosial di paruh pertama 2025, bagian dari lebih dari $2,3 miliar yang hilang akibat peretasan dan eksploitasi.

Phishing dan rekayasa sosial tetap menjadi rute serangan dominan, secara konsisten menduduki peringkat teratas dalam laporan insiden dari perusahaan keamanan.

Peneliti Darktrace telah melacak kampanye yang masih aktif di mana scammer membangun seluruh ekosistem perusahaan palsu, lengkap dengan situs web, repo GitHub, dan halaman Notion, untuk mendistribusikan malware pencuri wallet seperti Atomic Stealer dan Realst.

Di pasar bullish, scammer berkembang dengan cepat. Karena transaksi crypto tidak dapat diubah, satu klik atau tanda tangan buta dapat berarti kehilangan segalanya, menjadikan scam rekayasa sosial salah satu risiko paling mendesak bagi trader dan investor pada tahun 2025.

10 Scam Rekayasa Sosial Teratas yang Perlu Dihindari

Saat reli bullish 2025 berakselerasi, scammer juga meningkatkan skala, menggunakan jebakan Discord, startup palsu, deepfake, dan trik tanda tangan buta untuk mencuri jutaan. Di bawah ini adalah sepuluh scam rekayasa sosial paling umum yang perlu Anda ketahui, cara kerjanya, dan mengapa itu berbahaya.

1. Umpan "Coba Game Saya" di Discord/Steam (Pemasang Pencuri Wallet)

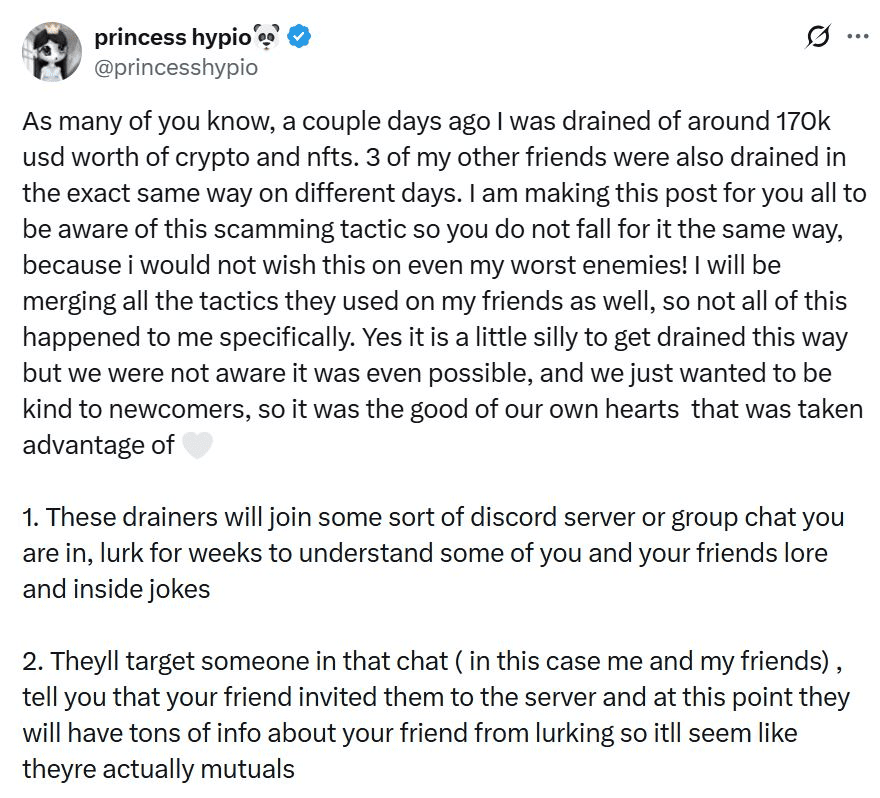

Deskripsi serangan rekayasa sosial berbasis Discord | Sumber: Cointelegraph

Penyerang sering menyusup ke server gaming atau crypto di Discord, menyamar sebagai anggota komunitas yang ramah. Setelah membangun kepercayaan, mereka mengirim tautan "playtest" atau "coba game saya", kadang-kadang dihosting di Steam atau server file palsu. Setelah terinstal, program ini diam-diam menjatuhkan malware yang dirancang untuk mencuri kredensial wallet, cookie sesi, dan login Discord, memberikan scammer akses penuh ke aset dan akun.

Sebuah kasus nyata menunjukkan betapa mahalnya ini. Pada Agustus 2025, artis NFT Princess Hypio kehilangan sekitar $170.000 dalam token dan NFT setelah menerima “build game” yang terhubung dengan Steam dari seseorang yang dia pikir adalah teman. Peneliti keamanan menekankan bahwa scam ini berhasil karena mereka tidak menyerang blockchain—mereka mengeksploitasi kepercayaan dan rasa ingin tahu manusia di ruang komunitas.

Untuk melindungi diri Anda, perhatikan tanda bahaya seperti tawaran untuk "menghadiahi Anda game," penyebutan nama teman bersama, atau captcha/"pemeriksaan Cloudflare" sebelum mengunduh. Jaga aktivitas gaming dan wallet pada perangkat terpisah, jangan pernah menjalankan file yang tidak ditandatangani atau tidak diverifikasi, dan periksa kembali identitas menggunakan saluran kedua (seperti Telegram atau telepon). Berhenti sejenak sebelum mengklik dapat mencegah pengurasan total wallet.

2. Startup AI/Game/Web3 Palsu (Fabrikasi di Notion/GitHub/Medium/X)

Contoh penipuan rekayasa sosial startup palsu | Sumber: Darktrace

Penipu semakin sering menyamar sebagai startup AI, game, atau Web3 untuk menipu pengguna crypto. Mereka membangun situs web yang terlihat profesional, menerbitkan whitepaper di Notion, dan mengunggah repo GitHub palsu yang terlihat aktif. Korban kemudian didekati melalui X, Discord, atau Telegram dengan undangan untuk "menguji" perangkat lunak baru atau bergabung dengan program beta. Setelah diinstal, aplikasi menjatuhkan info-stealer yang mengikis data browser, seed phrase, dan file wallet dari perangkat Windows dan macOS.

Beberapa dari perusahaan palsu ini melakukan banyak hal untuk mendapatkan legitimasi. Peneliti Darktrace menandai kelompok-kelompok yang menggunakan sertifikat penandatanganan kode curian sehingga malware lolos dari pemeriksaan sistem, sementara yang lain mengoperasikan akun X terverifikasi yang dibajak dari pengguna nyata agar terlihat asli. Kampanye seperti "Pollens AI" dan "Eternal Decay" bahkan menampilkan daftar investor palsu dan foto konferensi untuk meningkatkan kredibilitas.

Pertahanan praktis bermuara pada skeptisisme. Perhatikan tanda-tanda bahaya seperti branding yang menarik namun hanya memiliki sedikit kode yang berfungsi, informasi pendaftaran yang tidak cocok, atau aset yang dikloning di beberapa "startup". Selalu asumsikan perangkat lunak yang tidak diminta bersifat jahat sampai terbukti aman. Kosongkan hot wallet, andalkan hardware wallet dengan permintaan penandatanganan yang jelas, dan pisahkan lingkungan kerja/pengujian dari perangkat yang digunakan untuk mengelola dana crypto.

3. Blind-Signing & Approval-Phishing (Front-end/Drainer Palsu)

Salah satu penipuan dengan pertumbuhan tercepat pada tahun 2025 adalah blind-signing dan approval-phishing. Penyerang mengkloning dApps, bursa, atau halaman klaim airdrop yang populer dan mempromosikannya melalui iklan bersponsor, drop Discord, atau grup Telegram. Ketika pengguna mengklik "Setujui" di wallet mereka, mereka secara tidak sadar memberikan hak pengeluaran token tanpa batas kepada penyerang, yang memungkinkan seluruh saldo mereka terkuras dalam hitungan detik. QuillAudits memperkirakan vektor serangan ini melonjak pada paruh pertama tahun 2025, mengumpulkan ratusan juta kerugian di

Ethereum,

Solana, dan

TON.

Penipuan ini berhasil karena permintaan wallet terlihat rutin. Banyak pengguna tidak menyadari bahwa satu persetujuan dapat mencakup lebih dari transfer kecil yang mereka harapkan. Tanda bahaya termasuk situs web baru atau tidak dikenal yang meminta izin maksimum, tanda tangan wallet yang terikat pada kontrak yang tidak dikenal, atau spanduk yang menekan Anda dengan "klaim sekarang" atau "airdrop berakhir dalam beberapa menit". Bahkan trader berpengalaman pun menjadi korban ketika terburu-buru melakukan persetujuan.

Pertahanan teraman adalah membangun kebiasaan seputar verifikasi dan pencabutan. Selalu periksa apa yang disetujui wallet sebelum Anda mengklik, dan jalankan alat pencabut izin seperti Revoke.cash atau Etherscan Token Approval Checker secara teratur. Untuk trading atau klaim yang lebih besar, gunakan hardware wallet dengan penandatanganan yang jelas, sehingga Anda dapat melihat dengan tepat apa yang disetujui. Perlakukan setiap tombol "Setujui" seperti kontrak; itu bisa mengekspos seluruh wallet Anda jika Anda tidak memeriksanya dengan cermat.

4. Kompromi Email Bisnis (BEC) dan Peniruan Eksekutif

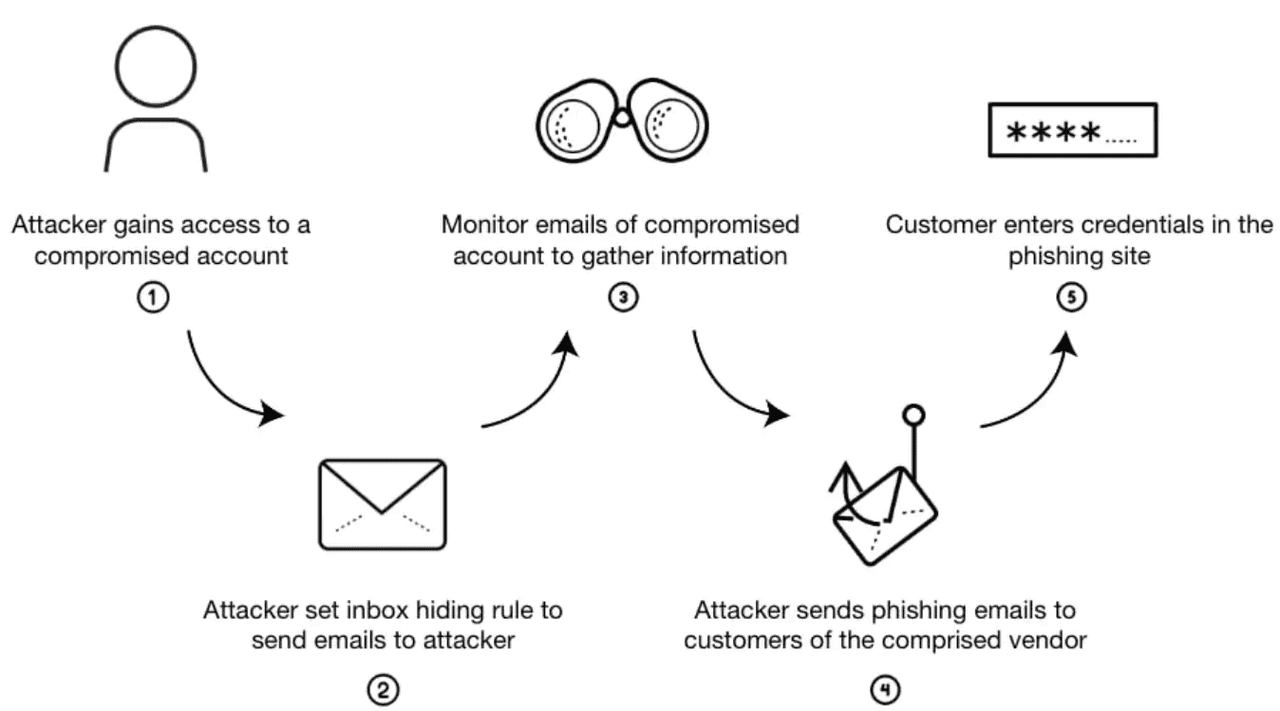

Cara kerja penipuan kompromi email bisnis (BEC) | Sumber: Palo Alto Networks

Kompromi email bisnis (BEC) dan penipuan peniruan eksekutif meningkat di perusahaan crypto selama bull run 2025. Penyerang membuat email atau teks yang terlihat seperti berasal dari pendiri, CFO, atau bahkan penasihat eksternal. Alih-alih mengirim tautan atau malware, mereka menggunakan instruksi teks biasa seperti "transfer mendesak ke wallet sementara ini". Karena pesan terlihat rutin dan tidak mengandung lampiran berbahaya, mereka sering lolos dari filter spam.

Penipuan ini berkembang dengan tekanan dan otoritas. Penyerang biasanya menambahkan urgensi ("dana harus dikirim hari ini") atau kerahasiaan ("jangan beri tahu siapa pun sampai kesepakatan ini selesai") untuk mendorong staf melewati pemeriksaan normal. Tanda bahaya termasuk perubahan alamat wallet yang tiba-tiba, permintaan pembayaran di luar proses biasa, atau instruksi yang melewati alur kerja akuntansi normal. Dalam beberapa kasus berprofil tinggi, satu pesan yang meyakinkan telah menyebabkan jutaan crypto dicuri.

Peretasan Bybit pada tahun 2025 adalah kasus berprofil tinggi: Lazarus Group Korea Utara menggunakan rekayasa sosial untuk menyusup ke pengembang pihak ketiga yang tepercaya dan mencuri crypto senilai US$1,5 miliar. Ini menunjukkan bagaimana bahkan bursa yang terlindungi dengan baik dapat disusupi melalui kesalahan manusia.

Perlindungan terbaik adalah disiplin proses. Selalu verifikasi alamat pembayaran baru melalui panggilan balik di nomor yang diverifikasi atau saluran yang aman, jangan pernah melalui utas email yang sama. Minta persetujuan multi-orang untuk transfer besar sehingga tidak ada satu pun karyawan yang dapat bertindak di bawah tekanan sendirian. Melatih tim keuangan dan operasional untuk mengenali bahasa rekayasa sosial sama pentingnya dengan menjalankan firewall atau audit.

5. Perekrut Palsu dan "Tes Penilaian"

Penipuan perekrut palsu menjadi taktik favorit di pasar bullish 2025, terutama saat perusahaan crypto bergegas merekrut talenta. Penyerang menyamar sebagai manajer HR atau headhunter, menghubungi melalui LinkedIn, Telegram, atau email dengan penawaran untuk peran bergaji tinggi. Setelah kepercayaan terbentuk, mereka mengirim "penilaian teknis" atau "plugin Zoom" yang secara diam-diam menginstal keylogger, pembajak clipboard, atau pencuri wallet. Analis keamanan bahkan telah melacak beberapa kampanye kembali ke kelompok yang didukung negara yang menargetkan pengembang.

Bahayanya adalah serangan ini dirancang agar terlihat profesional. Korban sering menerima file dalam ZIP yang dilindungi kata sandi (untuk melewati pemindai keamanan) dan diminta untuk menonaktifkan alat antivirus "untuk kompatibilitas". Yang lain diminta untuk menginstal perangkat lunak rapat atau pelacak waktu yang terlihat sah tetapi sebenarnya adalah malware. Karena penipuan ini meniru proses perekrutan nyata, bahkan pengembang berpengalaman pun bisa tertipu.

Perampokan CoinDCX Juli 2025 adalah contoh dari jenis serangan rekayasa sosial ini. Peretas yang menyamar sebagai perekrut memancing seorang insinyur perusahaan untuk mengambil pekerjaan freelance palsu, meyakinkan dia untuk menginstal malware di laptop kantornya. Dalam beberapa jam, penyerang menguras $44 juta dari wallet likuiditas. Ini menunjukkan bagaimana penipuan berbasis rekrutmen dapat membahayakan bahkan bursa besar ketika karyawan menjadi sasaran di tingkat desktop.

Untuk melindungi diri sendiri, perlakukan setiap pesan perekrut yang tidak diminta dengan hati-hati. Hanya jalankan penilaian di sandbox sekali pakai atau mesin virtual di mana tidak ada data pribadi atau wallet yang disimpan. Jangan pernah mengelola wallet crypto Anda pada perangkat yang sama yang digunakan untuk file yang tidak diverifikasi. Konfirmasikan tawaran pekerjaan langsung dengan halaman karier resmi perusahaan atau tim HR sebelum mengunduh apa pun. Beberapa pemeriksaan ekstra dapat menyelamatkan reputasi karier dan crypto Anda.

6. Deepfake Suara/Video Bertenaga AI dan Skenario Pembayaran “Darurat”

Penipuan deepfake melonjak pada tahun 2025 karena alat AI membuatnya mudah untuk meniru suara dan bahkan video langsung. Penyerang mengkloning rekan kerja, atasan, atau anggota keluarga, lalu mendorong tindakan mendesak, seperti mentransfer kripto ke “dompet aman” atau membacakan kata sandi satu kali. Karena suara dan wajah terasa akrab, banyak korban bertindak tanpa ragu-ragu.

Triknya terletak pada urgensi dan isolasi. Penelepon palsu sering mengklaim sesuatu yang sensitif terhadap waktu, “dana harus dipindahkan dalam beberapa menit” atau “kita terkunci kecuali Anda bertindak sekarang.” Mereka juga akan menghindari beralih ke saluran perusahaan resmi atau alat video dengan verifikasi yang lebih kuat. Tujuannya adalah untuk membuat Anda tertekan dan terputus dari pemeriksaan normal.

Untuk tetap aman, adopsi kebijakan “jangan percaya, verifikasi”. Selalu konfirmasi permintaan sensitif melalui saluran kedua, seperti menelepon kembali ke nomor yang disimpan atau memeriksa dengan anggota tim lain. Untuk transfer bernilai tinggi, gunakan kode panggilan balik atau “kata-kata aman” yang telah ditetapkan yang hanya diketahui tim Anda. Kebiasaan sederhana ini dapat menghentikan bahkan peniruan AI yang paling meyakinkan.

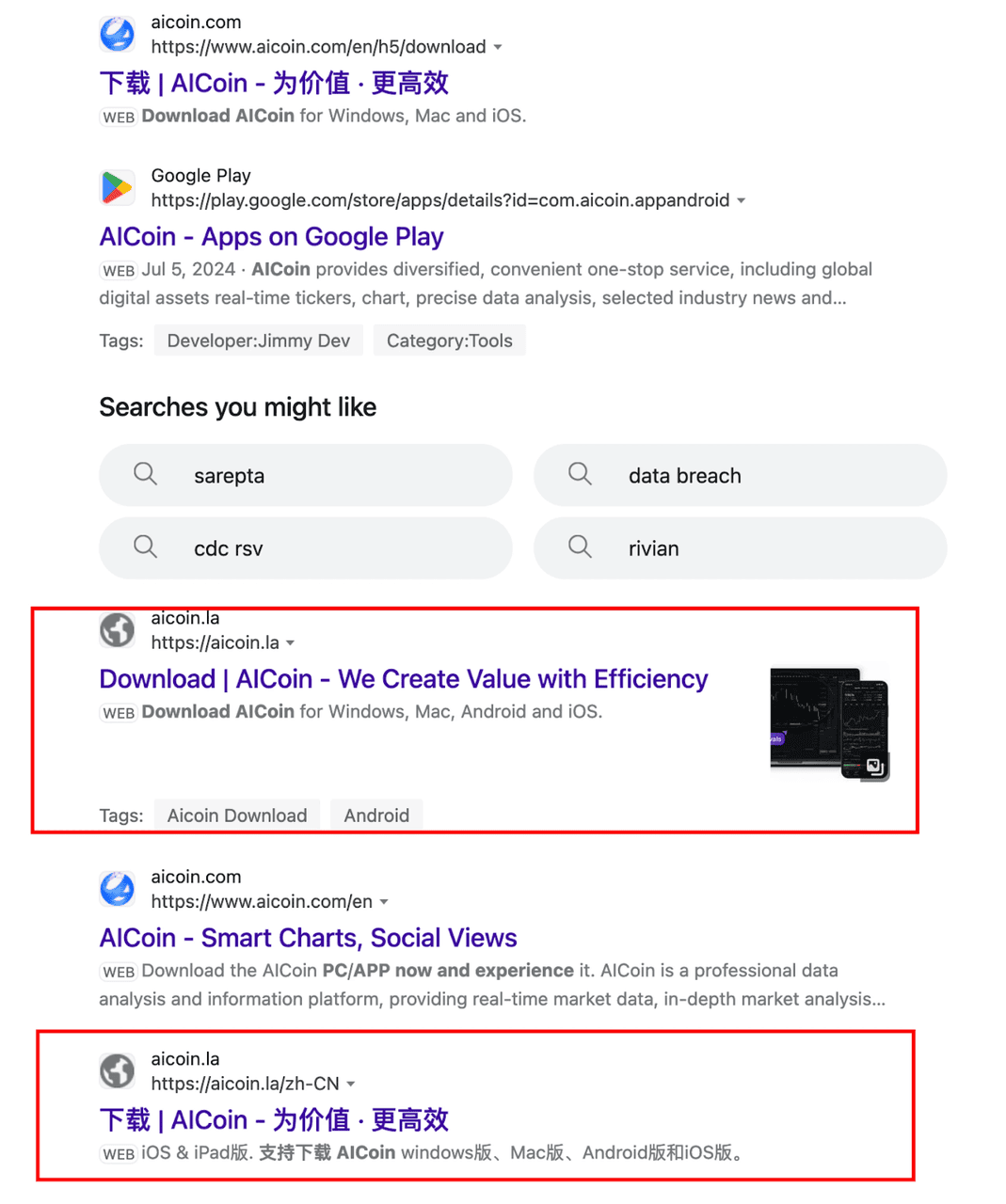

7. SEO/Pencemaran Iklan dan Halaman “Watering-Hole”

Contoh serangan pencemaran SEO | Sumber: Hunt.io

Penipuan SEO dan pencemaran iklan mengelabui pengguna dengan membuat situs berbahaya muncul di bagian atas pencarian Google atau media sosial. Penipu membeli iklan atau menggunakan SEO black-hat untuk memberi peringkat halaman untuk kata kunci populer seperti “airdrop dompet,” “klaim hadiah,” atau “peluncuran token baru.” Beberapa bahkan membahayakan blog yang sah atau halaman komunitas, menyuntikkan skrip berbahaya, tombol klaim palsu, atau penginstal trojan. Bagi seorang trader yang tidak curiga, situs-situs ini terlihat identik dengan platform tepercaya.

Bahayanya adalah halaman-halaman ini seringkali tepat waktu dan meyakinkan. Selama acara yang dihebohkan seperti airdrop token atau presale, pencarian cepat di Google dapat mengarah langsung ke halaman klaim palsu. Korban menghubungkan dompet mereka, menandatangani persetujuan, dan langsung kehilangan dana. Petunjuk halus, seperti domain yang salah eja (binqX.com alih-alih BingX.com) atau ekstensi domain yang aneh, biasanya merupakan satu-satunya petunjuk.

Untuk tetap aman, jangan pernah hanya mengandalkan hasil pencarian atau iklan saat mengakses situs kripto. Sebaliknya, ketik URL secara manual atau simpan sebagai bookmark setelah memverifikasi keasliannya. Periksa kembali tautan yang dibagikan di Discord, Telegram, atau X sebelum mengkliknya. Jika ragu, konfirmasi situs resmi dari pengumuman BingX atau dokumentasi proyek. Disiplin sederhana ini mencegah sebagian besar pencemaran SEO dan jebakan “watering-hole”.

8. Pencemaran Alamat di Dompet Sibuk

Penipuan pencemaran alamat menargetkan trader sibuk yang sering menyalin-tempel alamat dompet. Penyerang mengirim transaksi “debu” nol-nilai dari alamat yang terlihat hampir identik dengan dompet kontak sungguhan, seringkali dengan beberapa karakter pertama dan terakhir yang sama. Kemudian, ketika korban akan mengirim dana, mereka mungkin secara tidak sengaja menyalin alamat palsu dari riwayat transaksi mereka, tanpa sadar mengirim aset langsung ke penipu.

Taktik ini berhasil karena sebagian besar dompet hanya menunjukkan karakter pertama dan terakhir dari sebuah alamat, menciptakan rasa pengenalan yang salah. Dalam kesibukan perdagangan atau transfer selama bull run, pengguna sering melewatkan verifikasi penuh. Bahkan investor berpengalaman telah kehilangan ribuan dengan mengirim token ke alamat tercemar yang terlihat akrab tetapi tidak pernah benar-benar disimpan.

Untuk tetap aman, jangan pernah hanya mengandalkan riwayat atau kecocokan parsial saat menyalin alamat. Gunakan fitur dompet seperti daftar alamat yang diizinkan, periksa kembali seluruh string, atau gunakan layanan penamaan seperti

ENS (Ethereum Name Service) atau TON DNS untuk pengenal yang lebih mudah dibaca manusia. Perlakukan setiap transfer “debu” baru atau tidak terduga dalam riwayat Anda sebagai bendera merah; itu mungkin merupakan penyiapan untuk kerugian yang jauh lebih besar.

9. “Dukungan Teknis” dan Scareware

Penipuan dukungan teknis mengeksploitasi kepercayaan orang pada otoritas. Penyerang menyamar sebagai staf IT, vendor keamanan, atau bahkan agen dukungan exchange atau dompet. Mereka menghubungi korban yang mengaku akan memperbaiki masalah atau memberikan “pembaruan” mendesak, lalu menekan mereka untuk menginstal pelacak waktu, antivirus, atau patch. File-file ini sebenarnya adalah pencuri dompet atau trojan akses jarak jauh yang menyerahkan kontrol penuh atas sistem. Setelah masuk, penipu dapat menguras dompet, mencatat penekanan tombol, dan menyalin file sensitif seperti kunci pribadi.

Taktik umum lainnya adalah pop-up scareware. Saat menjelajah, pengguna tiba-tiba melihat peringatan palsu seperti “Sistem Anda terinfeksi, klik di sini untuk membersihkannya.” Peringatan ini meniru notifikasi Windows atau macOS dan mendorong unduhan yang terlihat sah. Korban menginstal “perbaikan”, yang secara diam-diam mencatat kredensial, membajak clipboard, atau menyuntikkan pencuri dompet. Urgensi pesan dirancang untuk melewati pemikiran logis dan mendorong pengguna untuk bertindak.

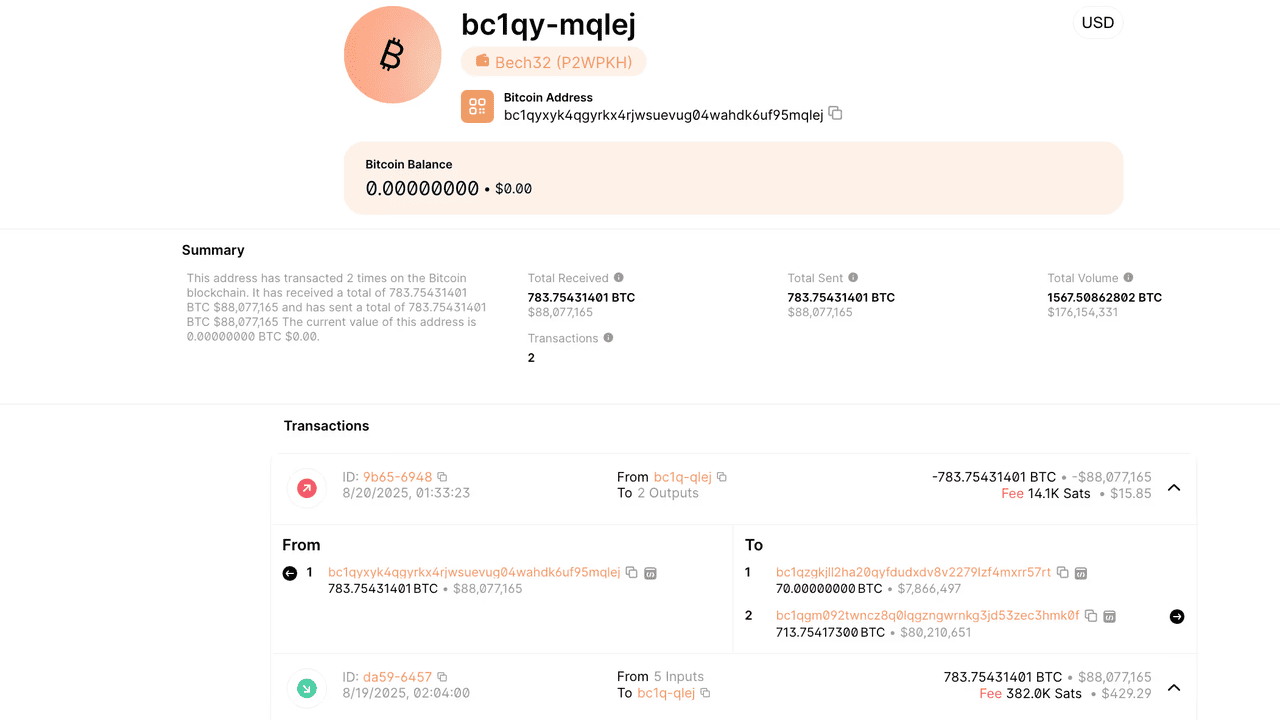

Dompet Bitcoin dikuras lebih dari $91 juta dalam penipuan rekayasa sosial dukungan teknis palsu | Sumber: CoinDesk

Risikonya sangat nyata: pada 19 Agustus 2025, seorang korban kehilangan 783 BTC, senilai sekitar $91,4 juta, setelah penipu yang menyamar sebagai agen dukungan dompet hardware menipu mereka untuk menyerahkan kredensial dompet. Dana yang dicuri dengan cepat disalurkan melalui Wasabi Wallet untuk menyembunyikan jejak. Insiden ini, yang diungkap oleh detektif blockchain ZachXBT, menyoroti bagaimana satu momen kepercayaan yang salah tempat dapat menyebabkan kerugian besar. Untuk tetap aman, unduh hanya perangkat lunak dari saluran vendor resmi, jangan pernah memberikan akses jarak jauh saat mengelola dompet, dan pisahkan aktivitas dompet dari penelusuran umum.

10. Pengambilalihan Komunitas & Akun Mod yang Dikompromikan

Penipuan pengambilalihan komunitas menargetkan tempat-tempat di mana pengguna kripto merasa paling aman, seperti grup Discord, Telegram, dan X. Penyerang membajak akun moderator lama atau bahkan perwakilan proyek yang diverifikasi, lalu memposting pesan mendesak seperti “migrasikan token Anda sekarang” atau “klaim airdrop Anda hari ini.” Karena postingan ini berasal dari orang dalam yang tepercaya, korban lebih mungkin untuk mengklik tanpa ragu-ragu.

Beberapa kampanye melangkah lebih jauh, menciptakan legitimasi dengan menggunakan foto acara yang diubah, pengumuman investor palsu, atau situs web tiruan untuk mendukung narasi tersebut. Pada tahun 2025, beberapa komunitas Telegram melaporkan pengambilalihan moderator secara tiba-tiba yang menyebarkan tautan "klaim" berbahaya, menipu pengguna untuk menandatangani kontrak yang menguras dompet dalam hitungan menit setelah postingan tersebut ditayangkan. Kombinasi kepercayaan dan urgensi menjadikan ini salah satu penipuan tersulit untuk dikenali secara real-time.

Untuk melindungi diri Anda, selalu periksa ulang pengumuman di setidaknya dua saluran resmi, seperti situs web proyek dan akun X yang terverifikasi. Berhati-hatilah terhadap postingan yang menautkan ke domain baru, meskipun berasal dari nama yang familiar. Sebagai aturan praktis, anggap setiap pemberitahuan "migrasi" atau "klaim airdrop" sebagai risiko tinggi secara default dan verifikasi sebelum berinteraksi. Beberapa menit ekstra kehati-hatian dapat mencegah pengurasan dompet yang tidak dapat diubah.

Cara Melindungi Diri dari Serangan Rekayasa Sosial

Penipuan meningkat paling cepat selama siklus hype—lima kebiasaan ini akan membantu Anda selangkah lebih maju.

1. Pisahkan dan Amankan Perangkat: Simpan dompet di perangkat khusus dengan dompet hardware, dan gunakan sandbox/VM jika Anda harus membuka file yang tidak dikenal. Jangan pernah mencampuradukkan game, pekerjaan, dan pengelolaan dompet.

2. Kontrol Apa yang Anda Tanda Tangani: Baca setiap perintah dompet, batasi alokasi token, dan jalankan ulasan persetujuan bulanan dengan alat seperti Revoke.cash. Menandatangani secara membabi buta adalah cara sebagian besar pengurasan terjadi.

3. Verifikasi Sebelum Bertindak: Jangan pernah memercayai saluran yang sama yang membuat permintaan. Konfirmasikan transfer dana atau perubahan alamat melalui kontak yang tersimpan, sistem tiket, atau pengumuman resmi, bukan DM.

4. Tetap Gunakan Saluran Tepercaya: Tandai URL resmi, hindari tautan "klaim" yang disponsori, nonaktifkan DM acak, dan asumsikan "teman" yang tidak diminta bisa jadi merupakan jebakan. Gunakan multi-sig dan kontrol ganda untuk transfer besar.

5. Perkuat Dasar-dasar dan Miliki Rencana: Aktifkan MFA, gunakan pengelola kata sandi, dan perbarui perangkat lunak. Latih tim untuk mendeteksi taktik tekanan urgensi/otoritas, dan siapkan rencana insiden untuk mencabut persetujuan dan mengajukan laporan segera.

Bagaimana BingX Membantu Anda Mengurangi Risiko Rekayasa Sosial

BingX memberi Anda berbagai perlindungan bawaan untuk berdagang dengan percaya diri. Anda dapat mengaktifkan

2FA (otentikasi dua faktor),

kode anti-phishing, dan daftar putih penarikan untuk memblokir akses tidak sah. Akademi BingX juga menyediakan peringatan penipuan terkini dan panduan keamanan langkah demi langkah, membantu Anda tetap selangkah lebih maju dari ancaman baru di pasar. Jika ada yang terasa tidak beres, dukungan BingX tersedia 24/7; Anda dapat mengajukan kasus dengan ID pesanan, hash transaksi, dan tangkapan layar untuk bantuan segera.

Namun, tidak ada bursa yang dapat melindungi dana yang Anda setujui secara sukarela ke kontrak berbahaya atau kirim ke luar platform. Pertahanan terkuat adalah perilaku Anda: jangan menginstal perangkat lunak yang tidak terverifikasi, jangan menandatangani perintah dompet secara membabi buta, dan jangan biarkan urgensi mengalahkan kehati-hatian. Dengan menggabungkan perlindungan BingX dengan kebiasaan cerdas, Anda dapat menjaga aset Anda lebih aman selama bull run.

Kesimpulan

Bull run 2025 menciptakan peluang besar dalam kripto, tetapi juga memperkuat skala dan kecanggihan penipuan rekayasa sosial. Dari umpan "game" Discord hingga startup palsu, deepfake, dan phishing persetujuan, penyerang terus-menerus mengembangkan taktik mereka untuk mengeksploitasi kepercayaan, urgensi, dan kesalahan manusia.

Untuk tetap aman diperlukan keseimbangan antara perlindungan platform dan disiplin pribadi. BingX menyediakan alat seperti 2FA, daftar putih penarikan, dan pusat edukasi di

Akademi BingX untuk memperkuat pertahanan Anda, tetapi tanggung jawab terakhir ada pada Anda. Selalu verifikasi permintaan, hindari menandatangani secara membabi buta, dan perlakukan tawaran yang tidak diminta dengan hati-hati.

Ingat: Transaksi kripto tidak dapat diubah, dan satu kesalahan saja bisa berarti kerugian permanen. Tetap waspada adalah perlindungan terbaik Anda di pasar bull run yang akan datang.

Bacaan Terkait

FAQ tentang Penipuan Rekayasa Sosial di Kripto

1. Apa penipuan kripto rekayasa sosial terpanas di tahun 2025?

Umpan "coba game saya" berbasis Discord dan unduhan startup palsu adalah vektor terpanas dalam siklus ini; keduanya mengirimkan pencuri dompet di bawah dalih yang ramah.

2. Mengapa penipuan rekayasa sosial lolos dari audit?

Mereka menargetkan orang, bukan kontrak pintar, tidak diperlukan eksploitasi kode. Satu persetujuan yang terburu-buru atau unduhan yang tidak aman sudah cukup.

3. Bagaimana cara cepat mengenali phishing persetujuan?

Cari permintaan untuk memberikan pengeluaran tak terbatas ke kontrak yang tidak dikenal dan halaman "klaim sekarang" yang di-hype. Cabut alokasi lama secara teratur.

4. Apakah penipuan deepfake benar-benar merupakan risiko kripto?

Ya, klon suara/video AI digunakan untuk mempercepat pembayaran atau berbagi OTP. Selalu verifikasi melalui kontak yang tersimpan di saluran kedua.

5. Apa yang harus saya lakukan tepat setelah dicurigai adanya kompromi rekayasa sosial?

Putuskan sambungan dompet, cabut persetujuan, pindahkan aset yang tersisa ke dompet hardware yang bersih, ubah kata sandi/2FA, dan ajukan laporan (ditambah hubungi platform yang relevan).