في النصف الأول من عام 2025، خسر مستخدمو الكريبتو 2.3 مليار دولار، منها 340 مليون دولار من

عمليات الاحتيال بالهندسة الاجتماعية وحدها. ووفقًا لتحديث من موقع Cointelegraph، فإن الفخاخ مثل "جرب لعبتي" على Discord التي استنزفت 170 ألف دولار من فنان NFT، وشركات الذكاء الاصطناعي أو الألعاب الناشئة المزيفة التي تستخدم صفحات Notion متقنة وحسابات X موثقة لنشر برامج سرقة المحافظ، تظهر مدى سرعة تطور هذه المخططات.

وبالنظر إلى الصورة الأوسع، فإن الأرقام أكثر وضوحًا. أفادت Chainalysis أنه تم تتبع تدفقات كريبتو غير مشروعة بقيمة 40.9 مليار دولار في عام 2024، على الرغم من أن 0.14٪ فقط من الأنشطة على السلسلة كانت إجرامية. هذه النسبة الصغيرة لا تزال تؤدي إلى خسائر فادحة وفي

السوق الصاعدة، تنمو بسرعة. لن يؤدي الرالي الصاعد للكريبتو في عام 2025 إلى خلق فائزين فحسب، بل سيؤجج أيضًا عمليات الاحتيال التي تستهدف البشر مثل التزييف العميق، وعمليات الاحتيال بالتوقيع الأعمى (blind-signing)، وانتحال شخصية المديرين التنفيذيين، ما لم يتعرف المستخدمون على علامات الخطر ويعززوا دفاعاتهم.

ستجد أدناه أفضل عمليات الاحتيال بالهندسة الاجتماعية التي يجب أن تكون على دراية بها، وأمثلة واقعية، وعلامات الخطر، والخطوات الدقيقة لحماية أصول الكريبتو الخاصة بك، على BingX وخارجها.

ما هي عملية الاحتيال بالهندسة الاجتماعية في الكريبتو وكيف تعمل؟

عملية الاحتيال بالهندسة الاجتماعية في الكريبتو هي نوع من أنواع الاحتيال بالعملات المشفرة حيث يستهدف المحتالون الأشخاص بدلاً من البلوكتشين أو العقود الذكية. فبدلاً من اختراق الكود، يستخدمون التلاعب النفسي، عن طريق انتحال شخصيات موثوقة، أو خلق شعور زائف بالإلحاح، أو استغلال ثقة المجتمع لخداع الضحايا للكشف عن مفاتيحهم الخاصة، أو كلمات المرور، أو إرسال الأموال. والهدف هو جعلك تنقر على رابط ضار، أو تقوم بتنزيل برنامج مزيف، أو توافق على معاملة محفوفة بالمخاطر على السلسلة (on-chain) والتي تستنزف محفظتك.

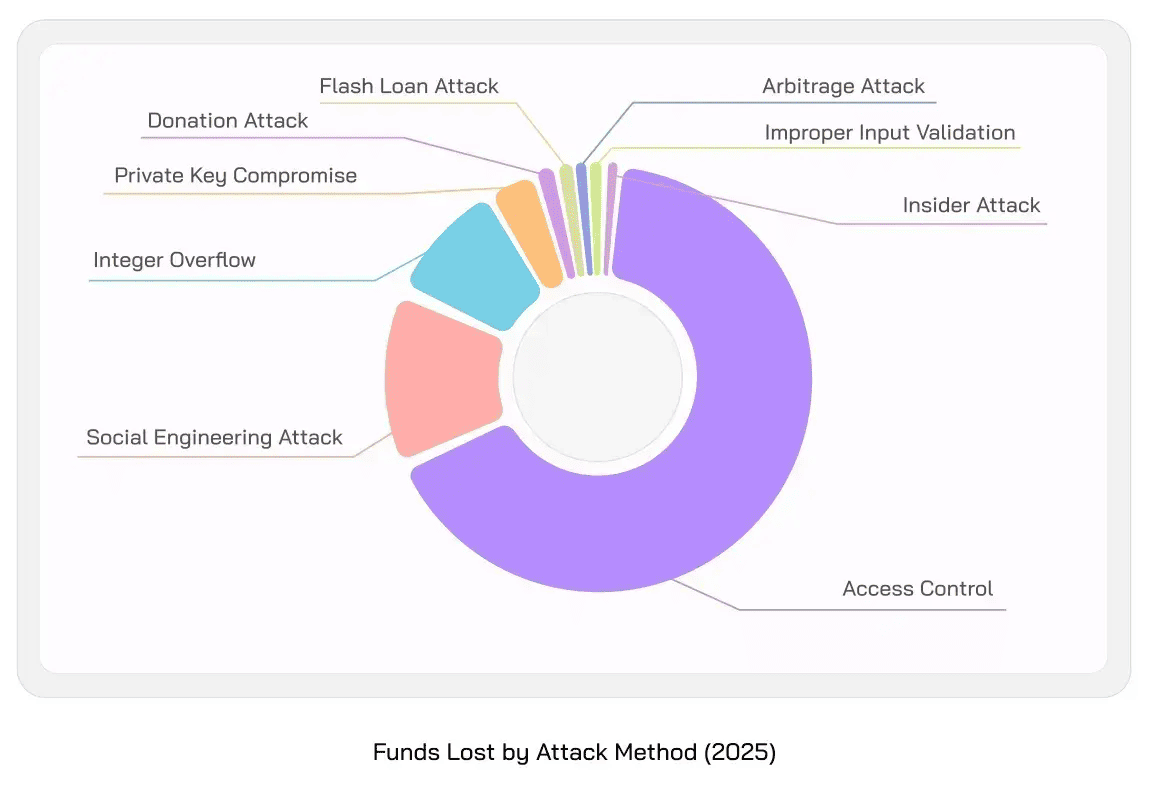

تمثل عمليات الاحتيال بالهندسة الاجتماعية 15% من خسائر عمليات الاحتيال في الكريبتو في النصف الأول من عام 2025 | المصدر: Quill Audits

كيف تعمل عمليات الاحتيال بالهندسة الاجتماعية (SE) في الواقع

1. الإعداد: يقوم المحتالون بدراسة أهدافهم، غالبًا في مجتمعات Discord أو Telegram أو X.

2. التسلل: ينتحلون شخصية أصدقاء أو مجندين أو موظفي دعم لكسب الثقة.

3. الاستغلال: يرسلون "لعبة" مزيفة، أو موقع تصيد (phishing) احتيالي، أو طلب موافقة على عقد. فتعتقد أنه آمن وتتفاعل معه.

4. الخسارة: يتم استنزاف محفظتك، أو يتم اختراق حسابك، أو سرقة بياناتك الشخصية.

وهذا يتجاوز حتى أفضل عمليات التدقيق لأن "الخلل" ليس في الكود، بل في السلوك البشري.

لماذا يجب أن تهتم بهجمات الهندسة الاجتماعية؟

تعد عمليات الاحتيال بالهندسة الاجتماعية الآن أحد أكبر مصادر خسائر الكريبتو في عام 2025. وفقًا لـ Quill Audits، تمت سرقة 340 مليون دولار من خلال نواقل الهندسة الاجتماعية في النصف الأول من عام 2025، وهي جزء من أكثر من 2.3 مليار دولار من الخسائر بسبب عمليات الاختراق والاستغلال. لا يزال

التصيد الاحتيالي والهندسة الاجتماعية هما طريقا الهجوم السائدان، ويتصدران باستمرار تقارير الحوادث من شركات الأمن.

قام باحثو Darktrace بتتبع حملات لا تزال نشطة حيث يقوم المحتالون ببناء أنظمة بيئية كاملة لشركات مزيفة، مع مواقع ويب ومستودعات GitHub وصفحات Notion، لتوزيع برامج ضارة لسرقة المحافظ مثل Atomic Stealer وRealst.

في السوق الصاعدة، يتوسع المحتالون بسرعة. وبما أن معاملات الكريبتو لا يمكن عكسها، فإن نقرة واحدة أو توقيعًا أعمى يمكن أن يعني خسارة كل شيء، مما يجعل عمليات الاحتيال بالهندسة الاجتماعية أحد أكثر المخاطر إلحاحًا للمتداولين والمستثمرين في عام 2025.

أفضل 10 عمليات احتيال بالهندسة الاجتماعية لحماية نفسك

مع تسارع الرالي الصاعد لعام 2025، يقوم المحتالون أيضًا بتوسيع عملياتهم، باستخدام فخاخ Discord، والشركات الناشئة المزيفة، والتزييف العميق، وحيل التوقيع الأعمى لسرقة الملايين. فيما يلي أكثر عشر عمليات احتيال بالهندسة الاجتماعية شيوعًا والتي تحتاج إلى معرفتها، وكيف تعمل، ولماذا هي خطيرة.

1. طُعم "جرب لعبتي" على Discord/Steam (برامج تثبيت سارقة للمحافظ)

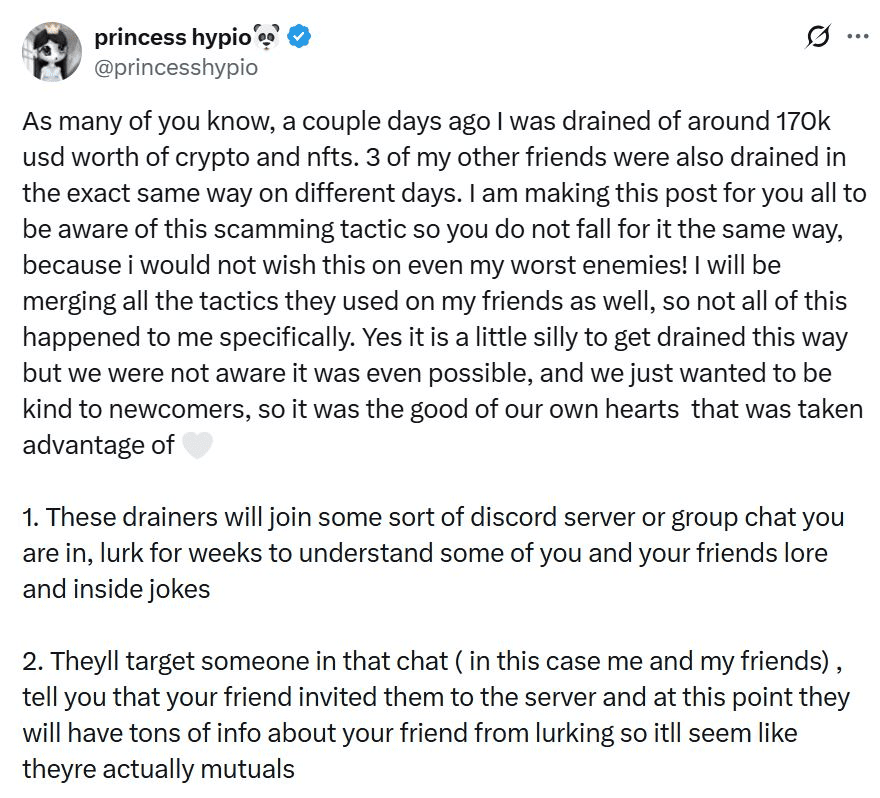

وصف لهجوم هندسة اجتماعية قائم على Discord | المصدر: Cointelegraph

يتسلل المهاجمون غالبًا إلى خوادم الألعاب أو الكريبتو على Discord، وينتحلون شخصية أعضاء ودودين في المجتمع. بعد بناء الثقة، يرسلون رابطًا "لاختبار اللعب" أو "جرب لعبتي"، والذي يتم استضافته أحيانًا على Steam أو خادم ملفات مزيف. وبمجرد التثبيت، يقوم البرنامج بإسقاط برامج ضارة مصممة لسرقة بيانات اعتماد المحفظة وملفات تعريف الارتباط الخاصة بالجلسة وبيانات تسجيل الدخول إلى Discord، مما يمنح المحتالين وصولًا كاملًا إلى كل من الأصول والحسابات.

تُظهر حالة حقيقية مدى خطورة ذلك. في أغسطس 2025، فقد فنان NFT Princess Hypio ما يقرب من 170,000 دولار من الرموز والرموز غير القابلة للاستبدال بعد قبول "نسخة من اللعبة" مرتبطة بـ Steam من شخص اعتقدت أنه صديق. يؤكد باحثو الأمن أن عمليات الاحتيال هذه تنجح لأنها لا تهاجم البلوكتشين، بل تستغل الثقة البشرية والفضول في المجتمعات.

لحماية نفسك، ابحث عن علامات الخطر مثل عروض "إهداء لعبة"، أو ذكر أسماء الأصدقاء المشتركين، أو "التحقق من Cloudflare" قبل التنزيل. حافظ على أنشطة الألعاب والمحفظة على أجهزة منفصلة، ولا تقم أبدًا بتشغيل ملفات غير موقّعة أو غير موثقة، وأعد التحقق من الهويات باستخدام قناة ثانية (مثل Telegram أو الهاتف). يمكن أن تمنع وقفة بسيطة قبل النقر استنزاف المحفظة بالكامل.

2. شركات ناشئة مزيفة في مجالات الذكاء الاصطناعي/الألعاب/الويب 3.0 (تلفيق على Notion/GitHub/Medium/X)

مثال على عملية احتيال هندسية اجتماعية لشركة ناشئة مزيفة | المصدر: Darktrace

يتزايد تظاهر المحتالين بالشركات الناشئة في مجالات الذكاء الاصطناعي والألعاب والويب 3.0 لخداع مستخدمي العملات الرقمية. يقومون ببناء مواقع ويب ذات مظهر احترافي، ونشر أوراق بيضاء على Notion، ورفع مستودعات GitHub مزيفة تبدو نشطة. بعد ذلك، يتم التواصل مع الضحايا عبر منصات X أو Discord أو Telegram مع دعوات لـ "اختبار" برنامج جديد أو الانضمام إلى برنامج تجريبي. بمجرد التثبيت، يقوم التطبيق بإسقاط برنامج لسرقة المعلومات يقوم بجمع بيانات المتصفح، والعبارات الأولية، وملفات المحفظة من أجهزة ويندوز وماك على حد سواء.

تبذل بعض هذه الشركات المزيفة جهداً كبيراً لاكتساب الشرعية. فقد أشار الباحثون في Darktrace إلى مجموعات تستخدم شهادات توقيع تعليمات برمجية مسروقة حتى تتمكن البرامج الضارة من تجاوز فحوصات النظام، بينما تقوم مجموعات أخرى بتشغيل حسابات X موثقة تم الاستيلاء عليها من مستخدمين حقيقيين لتبدو أصلية. كما قامت حملات مثل "Pollens AI" و"Eternal Decay" بتلفيق قوائم مستثمرين وصور لمؤتمرات لزيادة المصداقية.

تكمن الحماية العملية في الشك. انتبه إلى العلامات الحمراء مثل العلامة التجارية اللامعة مع القليل من التعليمات البرمجية الوظيفية، أو معلومات التسجيل غير المتطابقة، أو الأصول المستنسخة عبر العديد من "الشركات الناشئة". افترض دائماً أن البرامج غير المرغوب فيها ضارة حتى يثبت العكس. أبقِ المحافظ الساخنة فارغة، واعتمد على محافظ الأجهزة ذات طلبات التوقيع الواضحة، وافصل بين بيئات العمل/الاختبار والأجهزة المستخدمة لإدارة أموال العملات الرقمية.

3. التوقيع الأعمى والاحتيال بالموافقة (واجهات أمامية مزيفة/برامج سحب الأموال)

يُعد التوقيع الأعمى والاحتيال بالموافقة من أسرع أنواع الاحتيال نمواً في عام 2025. يقوم المهاجمون باستنساخ التطبيقات اللامركزية (dApps)، أو البورصات، أو صفحات المطالبة بالإنزال الجوي الشائعة والترويج لها من خلال الإعلانات المدفوعة، أو منشورات على Discord، أو مجموعات Telegram. عندما ينقر المستخدم على "موافقة" في محفظته، فإنه يمنح المهاجم عن غير قصد حقوق إنفاق غير محدودة للرموز، مما يسمح بسحب رصيده بالكامل في غضون ثوانٍ. تشير تقديرات QuillAudits إلى أن هذا النوع من الهجوم قد ارتفع بشكل كبير في النصف الأول من عام 2025، مما تسبب في خسائر بمئات الملايين من الدولارات عبر شبكات

إيثيريوم و

سولانا و

تونكوين.

تنجح هذه الحيل لأن مطالبات المحفظة تبدو روتينية. لا يدرك العديد من المستخدمين أن موافقة واحدة يمكن أن تغطي أكثر بكثير من التحويل الصغير الذي يتوقعونه. تشمل العلامات الحمراء مواقع الويب الجديدة أو غير المألوفة التي تطلب أقصى قدر من الأذونات، وتوقيعات المحفظة المرتبطة بعقود غير معروفة، أو اللافتات التي تضغط عليك بعبارات مثل "اطلب الآن" أو "الإنزال الجوي ينتهي في دقائق". حتى المتداولون المخضرمون يقعون ضحية عندما يتسرعون في الموافقة.

أكثر طرق الدفاع أماناً هي بناء عادات التحقق والإلغاء. تحقق دائماً مما توافق عليه المحفظة قبل النقر، وقم بتشغيل أدوات إلغاء الأذونات بانتظام مثل Revoke.cash أو Etherscan Token Approval Checker. بالنسبة للصفقات أو المطالبات الكبيرة، استخدم محفظة أجهزة ذات توقيع واضح، حتى تتمكن من رؤية ما يتم الموافقة عليه بالضبط. تعامل مع كل زر "موافقة" على أنه عقد؛ فقد يعرض محفظتك بأكملها للخطر إذا لم تتحقق منه بعناية.

4. اختراق البريد الإلكتروني للشركات (BEC) وانتحال صفة المسؤولين التنفيذيين

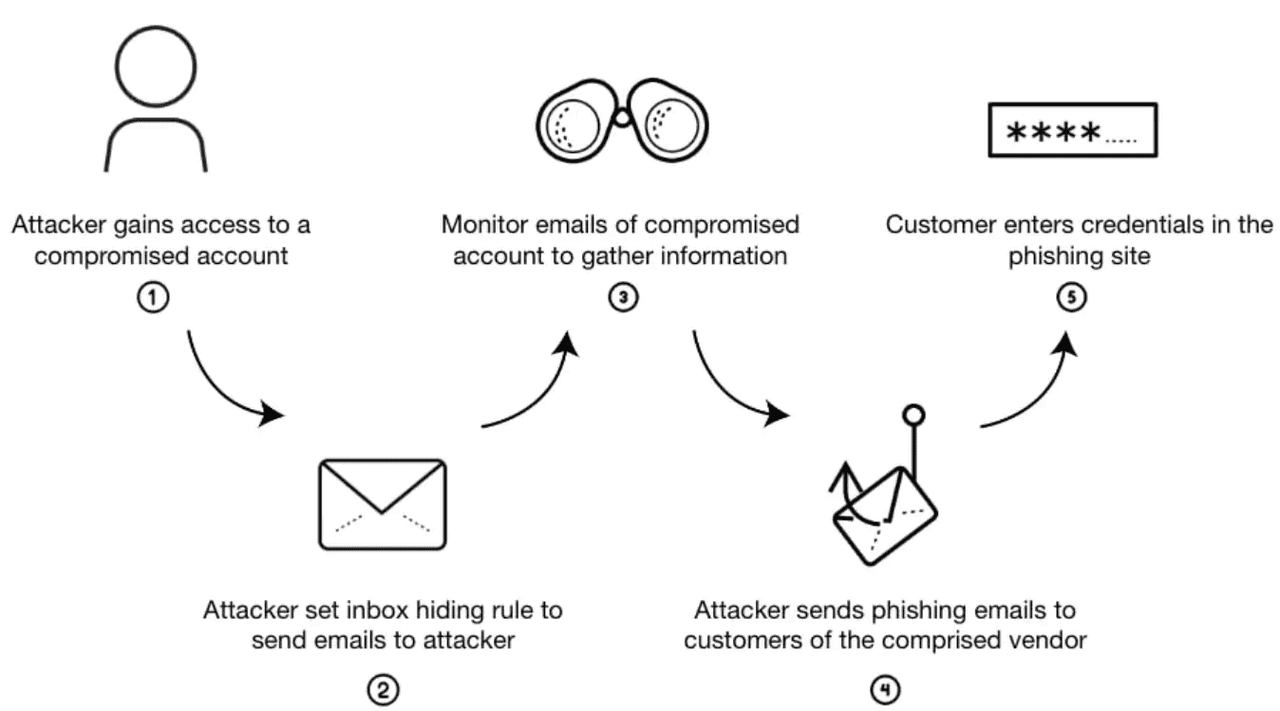

كيف يعمل اختراق البريد الإلكتروني للشركات (BEC) | المصدر: Palo Alto Networks

يتزايد اختراق البريد الإلكتروني للشركات (BEC) وعمليات الاحتيال بانتحال صفة المسؤولين التنفيذيين في شركات العملات الرقمية خلال مسيرة الصعود في عام 2025. يقوم المهاجمون بإنشاء رسائل بريد إلكتروني أو رسائل نصية تبدو وكأنها واردة من مؤسسين أو مسؤولين ماليين أو حتى مستشارين خارجيين. فبدلاً من إرسال روابط أو برامج ضارة، يستخدمون تعليمات نصية عادية مثل "تحويل عاجل إلى هذه المحفظة المؤقتة". وبما أن الرسائل تبدو روتينية ولا تحتوي على مرفقات ضارة، فإنها غالباً ما تتجاوز مرشحات البريد المزعج.

تزدهر هذه الحيل بالضغط والسلطة. وعادةً ما يضيف المهاجم إحساساً بالإلحاح ("يجب إرسال الأموال اليوم") أو السرية ("لا تخبر أحداً حتى يتم الانتهاء من هذه الصفقة") لدفع الموظفين إلى تخطي الفحوصات العادية. تشمل العلامات الحمراء التغييرات المفاجئة في عنوان المحفظة، أو طلبات الدفع خارج العملية المعتادة، أو التعليمات التي تتجاوز سير عمل المحاسبة العادية. في بعض الحالات البارزة، أدت رسالة واحدة مقنعة إلى سرقة ملايين الدولارات من العملات الرقمية.

يُعد اختراق Bybit في عام 2025 مثالاً بارزاً على ذلك: حيث استخدمت مجموعة Lazarus Group الكورية الشمالية الهندسة الاجتماعية للتسلل إلى مطور خارجي موثوق به وسرقة عملات رقمية بقيمة 1.5 مليار دولار أمريكي. وهذا يدل على أن حتى البورصات المحمية جيداً يمكن اختراقها بسبب الخطأ البشري.

أفضل حماية هي الانضباط في العمليات. تحقق دائماً من عناوين الدفع الجديدة عن طريق الاتصال مرة أخرى برقم موثق أو عبر قناة آمنة، وليس أبداً من خلال نفس سلسلة البريد الإلكتروني. اطلب موافقة من عدة أشخاص على التحويلات الكبيرة حتى لا يتمكن أي موظف من التصرف بمفرده تحت الضغط. ويُعد تدريب الفرق المالية والتشغيلية على التعرف على لغة الهندسة الاجتماعية أمراً بالغ الأهمية مثل تشغيل جدران الحماية أو إجراء عمليات التدقيق.

5. الموظفون الزائفون و"اختبارات التقييم"

تتحول عمليات الاحتيال التي يقوم بها الموظفون الزائفون إلى تكتيك مفضل في السوق الصاعدة لعام 2025، خاصة مع تسارع شركات العملات الرقمية لتوظيف المواهب. يتظاهر المهاجمون بأنهم مديرو موارد بشرية أو مسؤولون عن التوظيف، ويتواصلون عبر LinkedIn أو Telegram أو البريد الإلكتروني لتقديم عروض لوظائف عالية الأجر. بمجرد بناء الثقة، يقومون بإرسال "تقييمات فنية" أو "إضافات Zoom" التي تقوم سراً بتثبيت برامج تسجيل ضغطات المفاتيح، أو برامج اختطاف حافظة النظام، أو برامج سرقة المحافظ. وقد تتبع محللو الأمن بعض الحملات التي تعود إلى مجموعات مدعومة من دول تستهدف المطورين.

يكمن الخطر في أن هذه الهجمات مصممة لتبدو احترافية. فغالباً ما يتلقى الضحايا ملفات في أرشيفات ZIP محمية بكلمة مرور (لتجاوز الماسحات الضوئية الأمنية) ويُطلب منهم تعطيل أدوات مكافحة الفيروسات "للتوافق". ويُطلب من آخرين تثبيت برامج اجتماعات أو أدوات تتبع الوقت تبدو شرعية ولكنها في الواقع برامج ضارة. وبما أن عملية الاحتيال تحاكي عمليات التوظيف الحقيقية، يمكن خداع حتى المطورين المخضرمين.

يُعد الاختراق الذي تعرضت له CoinDCX في يوليو 2025 مثالاً على هذا النوع من هجمات الهندسة الاجتماعية. حيث قام قراصنة يتظاهرون بأنهم مسؤولون عن التوظيف بخداع مهندس في الشركة لقبول وظائف وهمية، وإقناعه بتثبيت برامج ضارة على جهاز الكمبيوتر المحمول الخاص بمكتبه. وفي غضون ساعات، سحب المهاجمون 44 مليون دولار من محفظة سيولة. وهذا يدل على أن عمليات الاحتيال القائمة على التوظيف يمكن أن تؤدي إلى اختراق حتى البورصات الكبيرة عندما يتم استهداف الموظفين على مستوى سطح المكتب.

لحماية نفسك، تعامل بحذر مع كل رسالة توظيف غير مرغوب فيها. قم فقط بتشغيل التقييمات في بيئات معزولة (sandboxes) أو أجهزة افتراضية لا يتم فيها تخزين بيانات خاصة أو محافظ. لا تقم أبداً بإدارة محافظ العملات الرقمية الخاصة بك على نفس الجهاز المستخدم للملفات غير الموثوقة. واحرص على تأكيد عروض العمل مباشرة مع صفحة التوظيف الرسمية للشركة أو فريق الموارد البشرية قبل تنزيل أي شيء. فبضع عمليات تحقق إضافية يمكن أن تنقذ سمعتك المهنية وعملاتك الرقمية على حد سواء.

6. الأصوات/مقاطع الفيديو المزيفة المدعومة بالذكاء الاصطناعي وسيناريوهات الدفع في حالات “الطوارئ”

تتزايد عمليات الاحتيال عبر التزييف العميق بشكل كبير في عام 2025، حيث تُسهِّل أدوات الذكاء الاصطناعي تقليد الأصوات وحتى موجزات الفيديو المباشرة. يقوم المهاجمون باستنساخ صوت ووجه زميل أو رئيس أو أحد أفراد العائلة، ثم يحثون على اتخاذ إجراءات عاجلة، مثل تحويل عملة رقمية إلى “محفظة آمنة” أو قراءة كلمة مرور لمرة واحدة. ولأن الصوت والوجه يبدوان مألوفين، يتصرف العديد من الضحايا دون تردد.

تكمن الخدعة في خلق حالة من الاستعجال والعزلة. غالبًا ما يدعي المتصل المزيف أن شيئًا ما حساس للوقت، مثل “يجب نقل الأموال في غضون دقائق” أو “سنُحجب ما لم تتصرف الآن.” كما أنهم يتجنبون التبديل إلى قنوات الشركة الرسمية أو أدوات الفيديو ذات التحقق الأكثر صرامة. الهدف هو إبقاؤك تحت الضغط وقطعك عن عمليات التحقق العادية.

لتبقى آمنًا، اتبع سياسة “لا تثق، بل تحقق.” قم دائمًا بتأكيد الطلبات الحساسة عبر قناة ثانية، مثل الاتصال مرة أخرى برقم محفوظ أو مراجعة الأمر مع عضو آخر في الفريق. بالنسبة للتحويلات ذات القيمة العالية، استخدم رموز إعادة الاتصال أو “كلمات الأمان” المحددة مسبقًا والتي لا يعرفها سوى فريقك. هذه العادة البسيطة يمكن أن توقف حتى أكثر عمليات انتحال الهوية بالذكاء الاصطناعي إقناعًا.

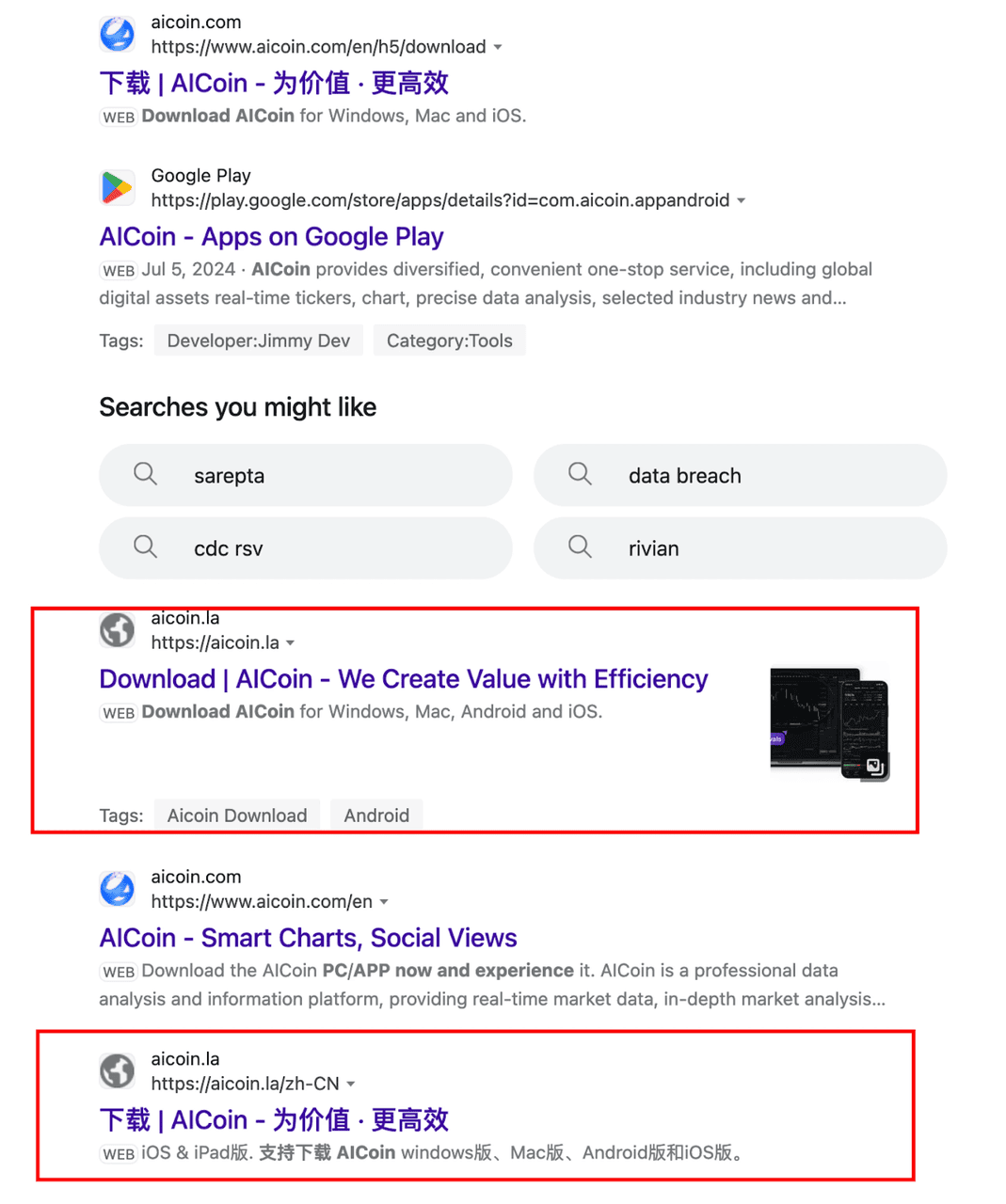

7. تسميم مُحسِّنات محركات البحث (SEO)/الإعلانات وصفحات “الري”

مثال على هجوم تسميم مُحسِّنات محركات البحث (SEO) | المصدر: Hunt.io

تخدع عمليات الاحتيال عبر تسميم مُحسِّنات محركات البحث والإعلانات المستخدمين عن طريق جعل المواقع الضارة تظهر في أعلى نتائج بحث جوجل أو وسائل التواصل الاجتماعي. يشتري المحتالون الإعلانات أو يستخدمون مُحسِّنات محركات البحث ذات “القبعة السوداء” (black-hat SEO) لتصنيف الصفحات للكلمات الرئيسية الشائعة مثل “إسقاط جوي للمحفظة”، “المطالبة بالمكافآت”، أو “إطلاق توكن جديد.” البعض الآخر يخترق حتى المدونات المشروعة أو صفحات المجتمع، ويدخل إليها نصوصًا برمجية ضارة، أو أزرار مطالبة مزيفة، أو برامج حصان طروادة. بالنسبة للمتداول الذي لا يشك، تبدو هذه المواقع مماثلة تمامًا للمنصات الموثوقة.

يكمن الخطر في أن هذه الصفحات غالبًا ما تكون في الوقت المناسب ومقنعة. خلال الأحداث الصاخبة مثل الإسقاط الجوي للتوكنات أو عمليات البيع المسبق، يمكن أن يقودك بحث سريع على جوجل مباشرة إلى صفحة مطالبة مزيفة. يقوم الضحايا بربط محافظهم، والتوقيع على الأذونات، وفقدان الأموال على الفور. عادة ما تكون القرائن الخفية، مثل نطاق به خطأ إملائي (binqX.com بدلاً من BingX.com) أو امتدادات نطاق غريبة، هي العلامات الوحيدة التي تكشفهم.

لتبقى آمنًا، لا تعتمد أبدًا على نتائج البحث أو الإعلانات عند الوصول إلى مواقع العملات الرقمية. بدلاً من ذلك، اكتب عناوين URL يدويًا أو احفظها في المفضلة بعد التحقق من صحتها. تحقق جيدًا من الروابط التي تتم مشاركتها في Discord أو Telegram أو X قبل النقر عليها. إذا كنت في شك، فقم بتأكيد الموقع الرسمي من إعلانات BingX أو من وثائق المشروع. هذا الانضباط البسيط يمنع معظم فخاخ تسميم مُحسِّنات محركات البحث وصفحات “الري”.

8. تسميم العناوين في المحافظ المزدحمة

تستهدف عمليات الاحتيال عبر تسميم العناوين المتداولين المنشغلين الذين غالبًا ما ينسخون ويلصقون عناوين المحافظ. يرسل المهاجمون معاملات “تغبير” (dusting) بقيمة صفرية من عناوين تبدو متطابقة تقريبًا مع عنوان جهة اتصال حقيقية، وغالبًا ما تكون بنفس الأحرف الأولى والأخيرة. في وقت لاحق، عندما يهمّ الضحية بإرسال الأموال، قد ينسخ عن طريق الخطأ العنوان المزيف من سجل معاملاته، ويرسل الأصول دون علم مباشرة إلى المحتال.

تنجح هذه التكتيكات لأن معظم المحافظ تُظهر فقط الأحرف الأولى والأخيرة من العنوان، مما يخلق شعورًا زائفًا بالتعرف. في خضم التداول أو التحويلات خلال السوق الصاعدة، غالبًا ما يتخطى المستخدمون التحقق الكامل. حتى المستثمرين المتمرسين خسروا الآلاف عن طريق إرسال التوكنات إلى عنوان مسموم بدا مألوفًا ولكن لم يتم حفظه أبدًا.

لتبقى آمنًا، لا تعتمد أبدًا على السجل أو التطابقات الجزئية عند نسخ العناوين. استخدم ميزات المحفظة مثل القائمة البيضاء للعناوين، وتحقق جيدًا من السلسلة الكاملة، أو استخدم خدمات التسمية مثل

ENS (Ethereum Name Service) أو TON DNS للحصول على مُعرِّفات سهلة القراءة للبشر. تعامل مع كل تحويل “تغبير” جديد أو غير متوقع في سجلك كعلامة حمراء؛ فقد يكون إعدادًا لخسارة أكبر بكثير.

9. “الدعم الفني” وبرامج التخويف

تستغل عمليات الاحتيال عبر الدعم الفني ثقة الأشخاص في السلطة. يتنكر المهاجمون كأفراد من فريق تكنولوجيا المعلومات، أو بائعين أمنيين، أو حتى وكلاء دعم الصرف أو المحفظة. يتواصلون مع الضحايا ويزعمون أنهم سيصلحون مشكلة ما أو سيقدمون “ترقية” عاجلة، ثم يضغطون عليهم لتثبيت أدوات تتبع الوقت، أو برامج مكافحة الفيروسات، أو تصحيحات. هذه الملفات هي في الواقع برامج لسرقة المحافظ أو أحصنة طروادة للوصول عن بُعد والتي تسلم التحكم الكامل في النظام. وبمجرد الدخول، يمكن للمحتالين إفراغ المحافظ، وتسجيل ضغطات المفاتيح، ونسخ الملفات الحساسة مثل المفاتيح الخاصة.

تكتيك آخر شائع هو النوافذ المنبثقة لبرامج التخويف. أثناء التصفح، يرى المستخدمون فجأة تحذيرات مزيفة مثل “نظامك مصاب، انقر هنا لتنظيفه.” هذه التحذيرات تحاكي إشعارات ويندوز أو ماك أو إس وتُروِّج لتنزيلات تبدو مشروعة. يثبت الضحايا “الإصلاح”، الذي يقوم سرًا بتسجيل بيانات الاعتماد، أو اختطاف حافظات النسخ، أو إدخال برامج لإفراغ المحافظ. تم تصميم الرسالة العاجلة لتجاوز التفكير المنطقي ودفع المستخدمين إلى التصرف.

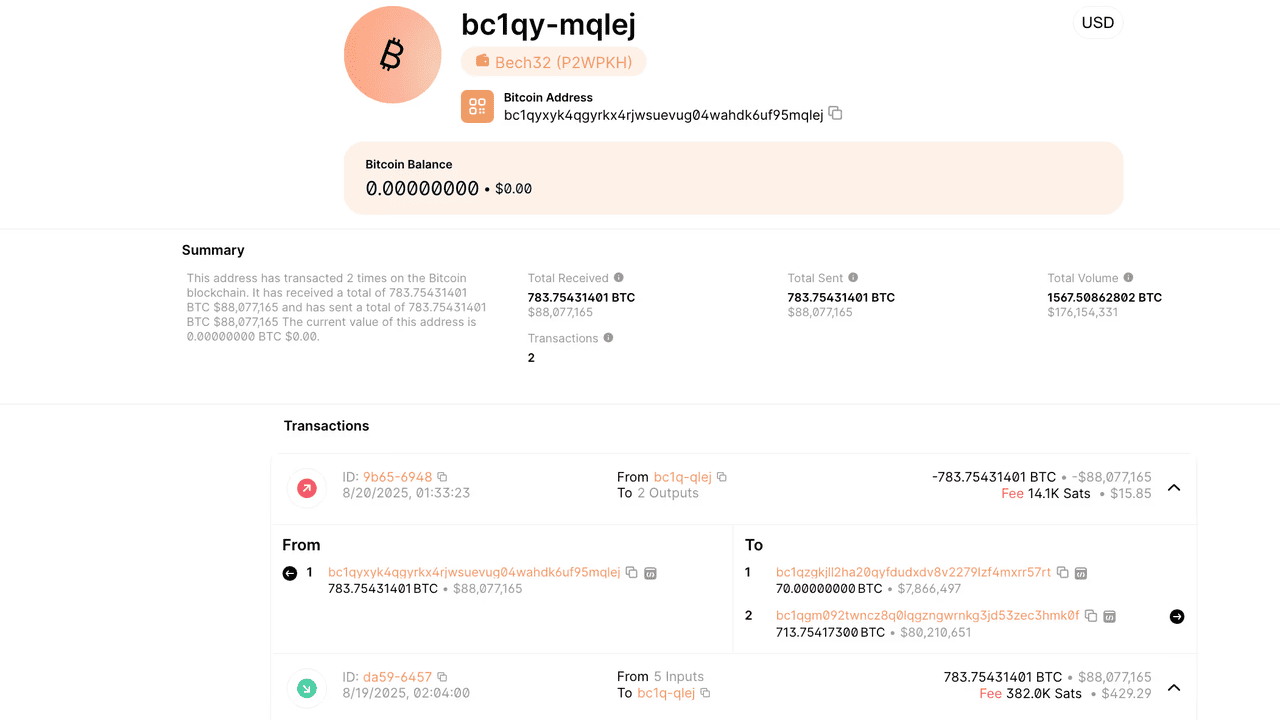

إفراغ محفظة بيتكوين من أكثر من 91 مليون دولار في عملية احتيال هندسة اجتماعية لدعم فني مزيف | المصدر: CoinDesk

المخاطر حقيقية للغاية: في 19 أغسطس 2025، فقد أحد الضحايا 783 بيتكوين، تُقدَّر قيمتها بحوالي 91.4 مليون دولار، بعد أن قام محتال ينتحل شخصية وكيل دعم لمحفظة أجهزة بخداعهم لتسليم بيانات اعتماد المحفظة. تم تحويل الأموال المسروقة بسرعة عبر Wasabi Wallet لإخفاء المسار. يسلط هذا الحادث، الذي كشفه المحقق في البلوك تشين ZachXBT، الضوء على كيف يمكن للحظة واحدة من الثقة في غير محلها أن تؤدي إلى خسائر كارثية. لتبقى آمنًا، قم بتنزيل البرامج فقط من القنوات الرسمية للموردين، ولا تمنح أبدًا وصولاً عن بُعد أثناء التعامل مع المحافظ، وافصل أنشطة المحفظة عن التصفح العام.

10. السيطرة على المجتمعات وحسابات المسؤولين المخترقة

تستهدف عمليات الاحتيال عبر السيطرة على المجتمعات الأماكن التي يشعر فيها مستخدمو العملات الرقمية بالأمان الأكبر، مثل مجموعات Discord وTelegram وX. يقوم المهاجمون باختطاف حسابات المسؤولين القدامى أو حتى ممثلي المشاريع الموثقين، ثم ينشرون رسائل عاجلة مثل “انقل توكناتك الآن” أو “اطلب إسقاطك الجوي اليوم.” نظرًا لأن هذه المنشورات تأتي من مصادر موثوقة، فمن المرجح أن ينقر الضحايا عليها دون تردد.

تذهب بعض الحملات إلى أبعد من ذلك، حيث تخلق مظهرًا من الشرعية باستخدام صور معدلة للأحداث، وإعلانات مستثمرين مزيفة، أو مواقع ويب مستنسخة لدعم السرد. في عام 2025، أبلغت العديد من مجتمعات تليجرام عن عمليات استحواذ مفاجئة على حسابات المشرفين الذين نشروا روابط “مطالبة” ضارة، مما أدى إلى خداع المستخدمين للتوقيع على عقود تستنزف محافظهم في غضون دقائق من نشر المشاركات. إن الجمع بين الثقة والاستعجال يجعل هذا النوع من الاحتيال أحد أصعب الأنواع التي يمكن اكتشافها في الوقت الفعلي.

لتحمي نفسك، قم دائمًا بالتحقق المزدوج من الإعلانات على قناتين رسميتين على الأقل، مثل موقع الويب الخاص بالمشروع وحساب X الموثق. احذر من المنشورات التي ترتبط بنطاقات جديدة تمامًا، حتى لو كانت قادمة من أسماء مألوفة. كقاعدة عامة، اعتبر أي إشعار “ترحيل” أو “مطالبة بإنزال جوي” عالي الخطورة بشكل افتراضي وقم بالتحقق منه قبل التفاعل. بضع دقائق إضافية من الحذر يمكن أن تمنع فقدان محفظتك بشكل لا رجعة فيه.

كيفية حماية نفسك من هجمات الهندسة الاجتماعية

تتصاعد عمليات الاحتيال بشكل أسرع خلال دورات الضجيج - ستساعدك هذه العادات الخمس على البقاء في الطليعة.

1. افصل الأجهزة واجعلها آمنة: احتفظ بالمحافظ على جهاز مخصص يحتوي على محفظة أجهزة، واستخدم بيئة اختبار (sandbox/VM) إذا كان عليك فتح ملفات غير معروفة. لا تخلط أبدًا بين اللعب والعمل وإدارة المحفظة.

2. تحكّم فيما توقعه: اقرأ كل مطالبة محفظة بعناية، وحدد الأذونات للرموز المميزة، وقم بإجراء مراجعات الأذونات الشهرية باستخدام أدوات مثل Revoke.cash. التوقيع الأعمى هو الطريقة التي تحدث بها معظم عمليات السحب.

3. تحقق قبل أن تتصرف: لا تثق أبدًا بنفس القناة التي قدمت الطلب. قم بتأكيد تحويلات الأموال أو تغييرات العناوين من خلال جهات الاتصال المحفوظة أو أنظمة التذاكر أو الإعلانات الرسمية، وليس من خلال الرسائل المباشرة.

4. التزم بالقنوات الموثوقة: قم بوضع إشارة مرجعية على عناوين URL الرسمية، وتجنب روابط "المطالبة" التي يتم رعايتها، وقم بتعطيل الرسائل المباشرة العشوائية، وافترض أن “الأصدقاء” غير المرغوب فيهم قد يكونون فخًا. استخدم التوقيعات المتعددة والتحكم المزدوج في عمليات النقل الكبيرة.

5. عزز الأساسيات وامتلك خطة: قم بتمكين MFA، واستخدم مدير كلمات المرور، وحافظ على تحديث البرنامج. درّب الفرق على اكتشاف أساليب الضغط المستندة إلى الاستعجال/السلطة، وقم بإعداد خطة حوادث لإلغاء الأذونات وتقديم التقارير على الفور.

كيف تساعدك BingX على تقليل مخاطر الهندسة الاجتماعية

تمنحك BingX مجموعة من وسائل الحماية المدمجة للتداول بثقة. يمكنك تمكين

المصادقة الثنائية (2FA)، و

رموز مكافحة التصيد الاحتيالي، وقوائم السحب البيضاء لمنع الوصول غير المصرح به. توفر أكاديمية BingX أيضًا تنبيهات حديثة بشأن عمليات الاحتيال وأدلة أمان خطوة بخطوة، مما يساعدك على البقاء متقدمًا بخطوة على التهديدات الجديدة في السوق. إذا شعرت أن هناك شيئًا ما غريبًا، فإن دعم BingX متاح على مدار الساعة طوال أيام الأسبوع؛ يمكنك تقديم طلب يتضمن معرّفات طلباتك، وتجزئة المعاملات، ولقطات شاشة للحصول على مساعدة فورية.

ومع ذلك، لا يمكن لأي منصة تداول أن تحمي الأموال التي وافقت عليها طواعية لعقد ضار أو التي أرسلتها خارج المنصة. أقوى دفاع هو سلوكك: لا تقم بتثبيت برنامج غير موثق، ولا توقع بشكل أعمى على مطالبات المحفظة، ولا تدع الاستعجال يتغلب على الحذر. من خلال الجمع بين ضمانات BingX والعادات الذكية، يمكنك الحفاظ على أصولك أكثر أمانًا خلال السوق الصاعدة.

الخلاصة

تخلق السوق الصاعدة لعام 2025 فرصًا هائلة في العملات الرقمية، ولكنها تضخم أيضًا حجم وتعقيد عمليات الاحتيال في الهندسة الاجتماعية. من طعم “الألعاب” القائمة على ديسكورد إلى الشركات الناشئة المزيفة، والتزييف العميق (Deepfakes)، والتصيد الاحتيالي بالموافقة، يطور المهاجمون باستمرار أساليبهم لاستغلال الثقة، والاستعجال، والخطأ البشري.

تتطلب المحافظة على الأمان تحقيق التوازن بين حماية المنصة والانضباط الشخصي. توفر BingX أدوات مثل المصادقة الثنائية (2FA)، وقوائم السحب البيضاء، ومركزًا تعليميًا في

أكاديمية BingX لتعزيز دفاعاتك، ولكن المسؤولية النهائية تقع على عاتقك. تحقق دائمًا من الطلبات، وتجنب التوقيع بشكل أعمى، وتعامل مع العروض غير المرغوب فيها بحذر.

تذكر: معاملات العملات الرقمية لا رجعة فيها، وقد يؤدي خطأ واحد إلى خسائر دائمة. إن البقاء في حالة تأهب هو أفضل حماية لك في السوق الصاعدة القادمة.

مقالات ذات صلة

أسئلة وأجوبة شائعة حول عمليات الاحتيال في الهندسة الاجتماعية في العملات الرقمية

1. ما هي أكثر عمليات الاحتيال في الهندسة الاجتماعية شيوعًا في عام 2025؟

تعتبر الطعوم القائمة على ديسكورد (Discord) بعنوان "جرّب لعبتي" وتنزيلات الشركات الناشئة المزيفة هي أكثر الوسائل شيوعًا في هذه الدورة؛ فكلاهما يقوم بتسليم أدوات سرقة المحافظ تحت ستار ودي.

2. لماذا تتجاوز عمليات الاحتيال في الهندسة الاجتماعية المراجعات؟

إنها تستهدف الأشخاص وليس العقود الذكية، فلا يلزم استغلال أي كود. موافقة واحدة متسرعة أو تنزيل غير آمن يعد كافيًا.

3. كيف يمكنني اكتشاف التصيد الاحتيالي بالموافقة بسرعة؟

ابحث عن طلبات لمنح إنفاق غير محدود لعقود غير مألوفة وصفحات "طالب الآن" المثيرة للضجيج. وقم بإلغاء الأذونات القديمة بانتظام.

4. هل عمليات الاحتيال بالتزييف العميق تشكل حقًا خطرًا على العملات الرقمية؟

نعم، يتم استخدام استنساخ الصوت/الفيديو باستخدام الذكاء الاصطناعي لتسريع الدفعات أو مشاركة كلمات المرور لمرة واحدة. تحقق دائمًا من خلال جهة اتصال محفوظة على قناة ثانية.

5. ماذا علي أن أفعل مباشرة بعد الاشتباه في اختراق للهندسة الاجتماعية؟

افصل المحفظة، وقم بإلغاء الأذونات، وانقل الأصول المتبقية إلى محفظة أجهزة نظيفة، وقم بتغيير كلمات المرور/المصادقة الثنائية (2FA) وتقديم التقارير (بالإضافة إلى الاتصال بالمنصات ذات الصلة).