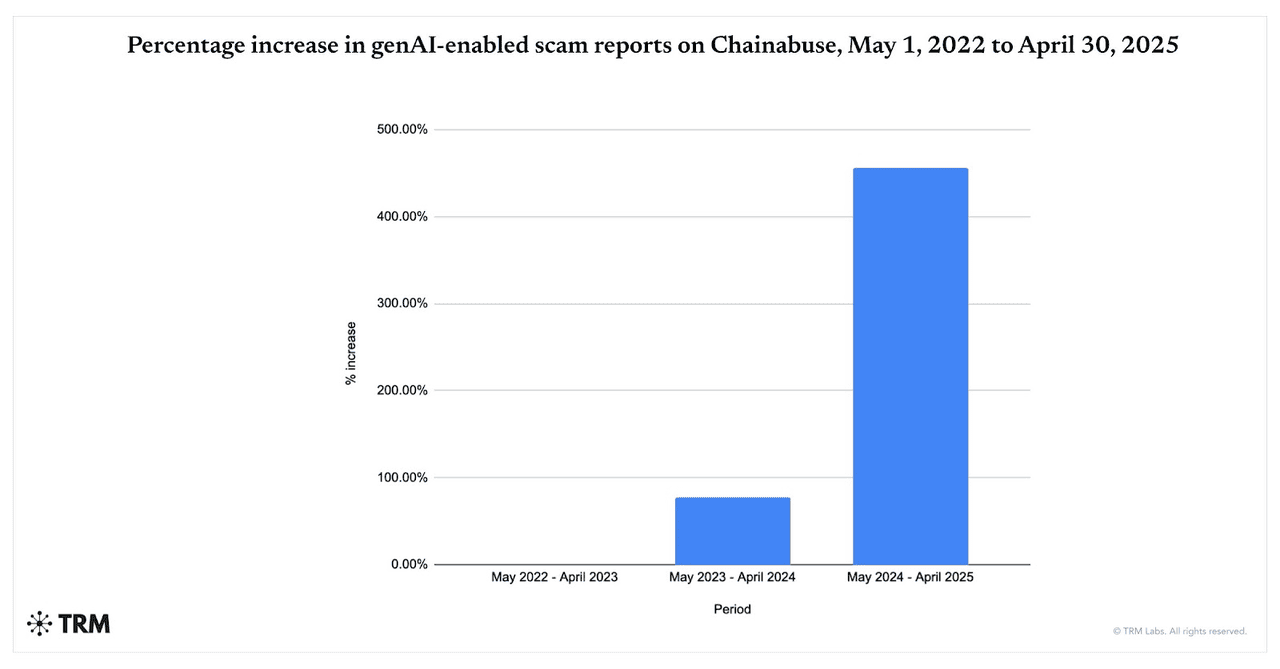

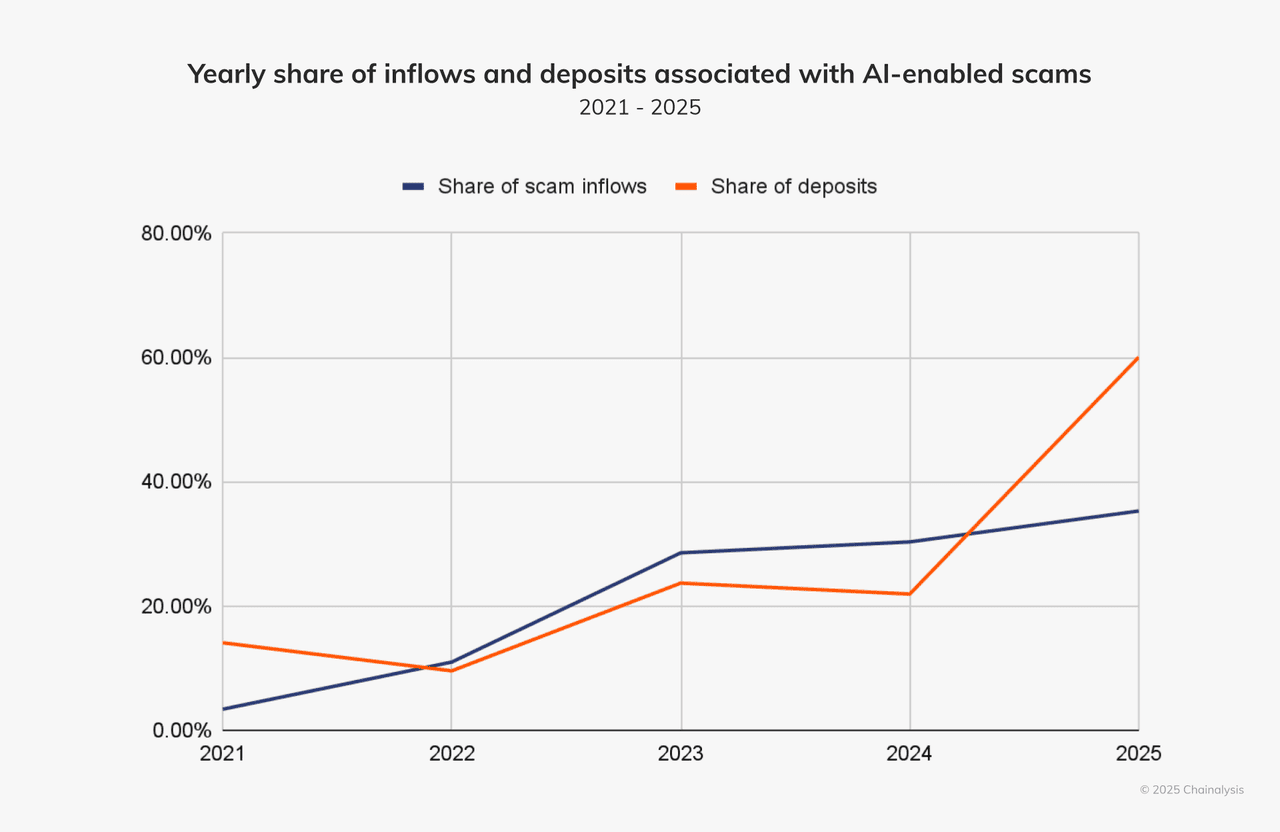

ШІ-шахрайство прискорюється. Між травнем 2024 року та квітнем 2025 року повідомлення про шахрайства, що використовують генеративний ШІ, зросли на 456%, згідно з даними Chainabuse від TRM Labs. Chainalysis також виявляє, що 60% депозитів до шахрайських гаманців тепер надходять від шахрайств, які використовують інструменти ШІ, що різко зросло з 2024 року, підкреслюючи, як широко шахраї приймають LLM, діпфейки та автоматизацію.

Зростання ШІ-шахрайств з 2022 по 2025 рік | Джерело: TRM Labs

Що стимулює зростання криптошахрайств на основі ШІ у 2025 році? ШІ забезпечує швидкість, масштаб та реалістичність: один оператор може створити тисячі персоналізованих фішингових приманок, діпфейк-відео/голосів та імітацій брендів за хвилини, контент, який обходить традиційні фільтри та переконує жертв. Станом на листопад 2025 року нові поверхні атак, такі як впровадження команд проти агентних браузерів та ШІ-копілотів, підвищили ризик того, що зловмисні веб-сторінки або скріншоти можуть захопити асистентів, підключених до гаманців або облікових записів.

І криптовалюта залишається головною ціллю: швидкоплинні ринки, незворотні транзакції та цілодобове розрахунки в блокчейні ускладнюють відновлення, тоді як більш широкі тенденції злочинності 2025 року від хакерських атак до pig-butchering показують зростання загального ризику криптоекосистеми.

У цьому посібнику ви дізнаєтеся, що таке ШІ-криптошахрайства, як вони працюють і як залишатися в безпеці при використанні торгових платформ, включаючи BingX.

Що таке криптошахрайства на основі ШІ та як вони працюють?

Криптошахрайства на основі ШІ використовують передові технології

штучного інтелекту, щоб обманути вас, вкрасти ваші гроші, приватні ключі або облікові дані. Ці шахрайства виходять далеко за межі старих

фішингових схем. Вони розумніші, швидші та набагато більш правдоподібні, ніж будь-коли раніше.

Традиційне криптошахрайство зазвичай включало ручну тактику: погано написані електронні листи, загальні роздачі в соціальних мережах або очевидну імітацію. Їх було легше помітити, якщо ви знали, на що звертати увагу.

Криптошахрайства на основі ШІ зростають вибуховими темпами. TRM Labs повідомляє про зростання активності генеративного ШІ-шахрайства на 456% між травнем 2024 року та квітнем 2025 року, тоді як Chainalysis виявляє, що близько 60% усіх депозитів до шахрайських гаманців тепер надходять від операцій, що використовують інструменти ШІ. Паралельно The Defiant відзначає, що криптошахрайства на основі ШІ зросли майже на 200% у річному вимірі станом на травень 2025 року, показуючи, як швидко шахраї приймають діпфейки, автоматизовані боти та фішинг, згенерований ШІ, для масового таргетування користувачів.

Але тепер ШІ змінює гру. Шахраї використовують генеративний ШІ, ботів машинного навчання, клонування голосу та діпфейк-відео для:

1. Створення реалістичного та персоналізованого контенту, який здається людським

Інструменти ШІ можуть генерувати фішингові електронні листи та фальшиві повідомлення, які звучать і читаються так, ніби вони надійшли від довіреного друга, інфлюенсера або платформи. Вони використовують бездоганну граматику, імітують мовні шаблони та навіть вставляють особисті штрихи на основі вашої онлайн-поведінки. Діпфейк-відео та клони голосу йдуть далі: ви можете справді повірити, що з вами розмовляє генеральний директор, знаменитість або знайомий.

2. Запуск масових атак з блискавичною швидкістю

З генеративним ШІ та великими мовними моделями (LLM) шахраї можуть створювати тисячі фішингових повідомлень, фальшивих веб-сайтів або ботів-імітаторів за секунди. Ці повідомлення можуть бути локалізованими, персоналізованими, розповсюдженими через електронну пошту, Telegram, Discord, SMS та соціальні мережі. Те, що раніше вимагало спеціальних команд, тепер може зробити один оператор з відповідними інструментами.

3. Обхід традиційних фільтрів та систем безпеки

Старіші системи виявлення шахрайства шукали орфографічні помилки, очевидні сигнали соціальної інженерії, повторно використовувані домени. Шахрайства на основі ШІ уникають цих пасток. Вони генерують чистий контент, чергують домени, використовують невидимі/нульової ширини символи, імітують людську поведінку та поєднують канали, такі як голос, відео та чат. Згідно з аналітичною фірмою Chainalysis, близько 60% усіх депозитів до шахрайських гаманців тепер надходять від шахрайств, які використовують інструменти ШІ.

Притоки та депозити від ШІ-шахрайств зростають | Джерело: Chainalysis

Ці атаки більш переконливі саме тому, що вони імітують поведінку, мову та письмо справжніх людей. Їх легше масштабувати та важче виявити. Наприклад: використовуючи інструмент на кшталт WormGPT або FraudGPT, один зловмисник може запустити тисячі дуже правдоподібних шахрайств за хвилини.

Чому криптовалюта є ідеальною ціллю для ШІ-шахрайств?

Криптовалютний ринок особливо вразливий до цього нового покоління шахрайств: транзакції швидкі, часто незворотні, і користувачі часто знаходяться поза традиційними регуляторними рамками або рамками захисту споживачів. Додайте глобальну аудиторію, численні канали, такі як соціальні мережі, чат, форуми, та високі емоційні/жадібні тригери, наприклад, "подвоїти вашу криптовалюту", "ексклюзивний

аірдроп", "підтримка генерального директора", і ви отримаєте середовище, де ШІ-шахраї процвітають.

Які найпоширеніші типи криптошахрайств на основі ШІ?

Криптошахрайства на основі ШІ тепер поєднують діпфейки, великі мовні моделі (LLM) та автоматизацію для імітації людей, масового виробництва фішингу та обходу традиційних фільтрів. Давайте розглянемо найпоширеніші типи та реальні випадки, які показують, наскільки небезпечними вони стали.

1. Діпфейк-шахрайства: аудіо та відео імітація

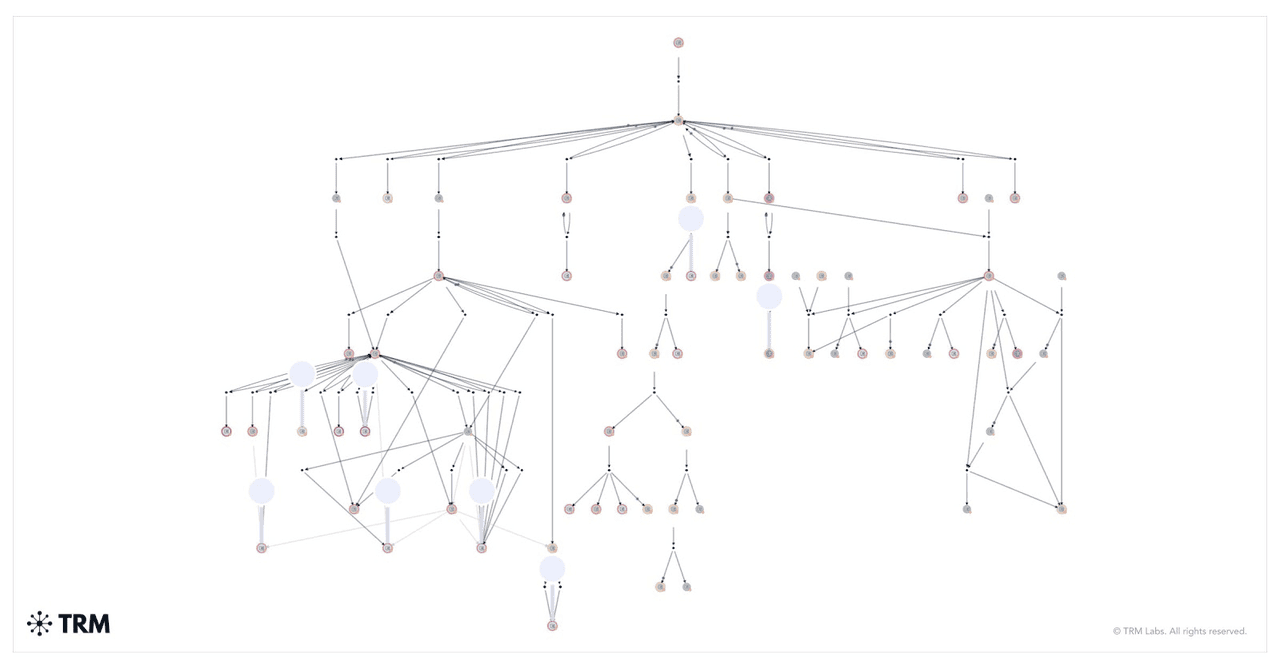

Як переміщувалися кошти від діпфейк-роздачі | Джерело: TRM Labs

Діпфейк-шахрайства використовують відео або аудіо кліпи, згенеровані ШІ, для імітації публічних осіб, інфлюенсерів або навіть керівників вашої власної компанії. Шахраї маніпулюють виразами обличчя та голосовими шаблонами, щоб зробити контент справжнім. Ці фальшиві відео часто рекламують шахрайські криптороздачі або інструктують вас надіслати кошти на конкретні адреси гаманців.

Один з найтривожніших випадків стався на початку 2024 року. Фінансовий співробітник багатонаціональної компанії в Гонконзі приєднався до відеодзвінка з тим, що здавалося фінансовим директором компанії та старшими керівниками. Вони доручили йому перевести 25 мільйонів доларів. Це була пастка. Дзвінок був діпфейком, і кожне обличчя та голос були згенеровані ШІ. Співробітник не знав до останнього моменту.

Ця ж тактика використовується для імітації технологічних лідерів, таких як Ілон Маск. В одному шахрайстві діпфейк-відео Маска рекламували роздачу

Bitcoin. Глядачам сказали надіслати

BTC на

гаманець і отримати подвійну суму назад. Chainalysis відстежувала один гаманець, який зібрав мільйони доларів під час фальшивої прямої трансляції на YouTube.

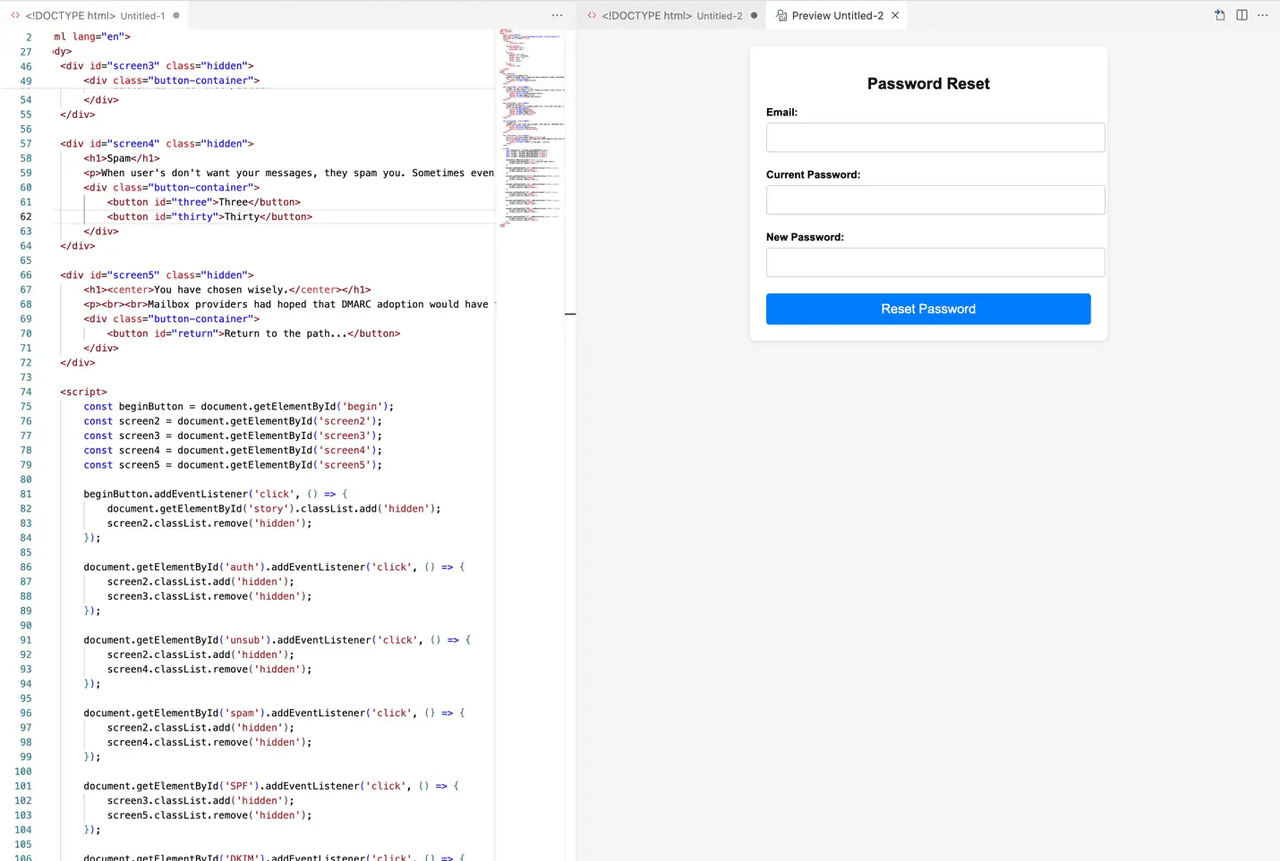

2. Фішинг, згенерований ШІ

Приклад фішингового веб-сайту, згенерованого ШІ | Джерело: MailGun

Фішинг еволюціонував з ШІ. Замість неохайної граматики та підозрілих посилань ці повідомлення виглядають справжньо і відчуваються персонально. Шахраї використовують ШІ для збору публічних даних про вас, а потім створюють електронні листи, приватні повідомлення або навіть повні веб-сайти, які відповідають вашим інтересам та поведінці.

Шахрайство може прийти через Telegram, Discord, електронну пошту або навіть LinkedIn. Ви можете отримати повідомлення, яке імітує

підтримку BingX, закликаючи вас "підтвердити свій акаунт" або "отримати нагороду". Посилання веде на фальшиву сторінку, яка виглядає майже ідентично справжній. Введіть свою інформацію, і гра закінчена.

TRM Labs повідомила про зростання фішингових спроб, згенерованих ШІ, на 456% лише за один рік. Ці атаки тепер використовують великі мовні моделі (LLM) для імітації людського тону та адаптації до різних мов. Деякі шахраї навіть використовують ШІ для обходу

перевірки KYC, генерації фальшивих облікових даних або моделювання живих чатів з "агентами підтримки".

3. Фальшиві ШІ торгові платформи та боти

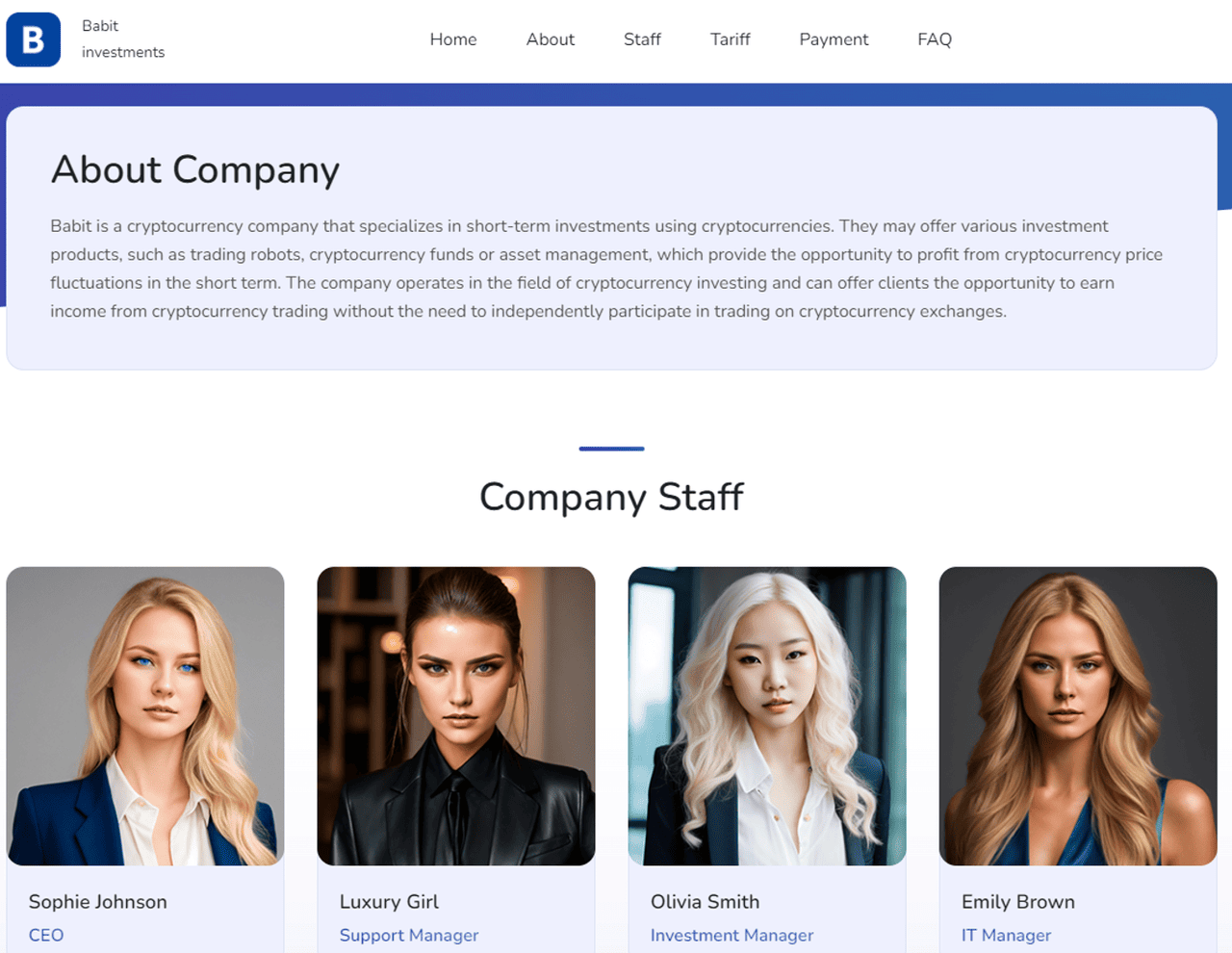

Як MetaMax використовував ШІ для створення фальшивої компанії з фальшивими співробітниками | Джерело: TRM Labs

Шахраї також будують цілі торгові платформи, які стверджують, що використовують ШІ для автоматичного прибутку. Ці фальшиві інструменти обіцяють гарантовані прибутки, "розумне" виконання угод або неперевершені показники успіху. Але як тільки ви депонуєте свою криптовалюту, вона зникає.

Ці шахрайства часто виглядають легітимно. Вони мають елегантні панелі управління, живі графіки та відгуки, все це підкріплено зображеннями та кодом, згенерованими ШІ. Деякі навіть пропонують демонстраційні угоди для імітації продуктивності. У 2024 році сайти, такі як MetaMax, використовували ШІ-аватари фальшивих генеральних директорів для завоювання довіри та залучення нічого не підозрюючих користувачів.

Насправді за цими платформами немає ШІ-стратегії, лише добре продумана пастка. Як тільки кошти надходять, ви виявите, що не можете нічого вивести. Деякі користувачі повідомляють, що їхні гаманці були спорожнені після підключення до цих сайтів. ШІ-боти також надсилають "сигнали" в Telegram або Twitter, щоб підштовхнути вас до ризикованих або неіснуючих угод.

4. Клонування голосу та дзвінки в реальному часі

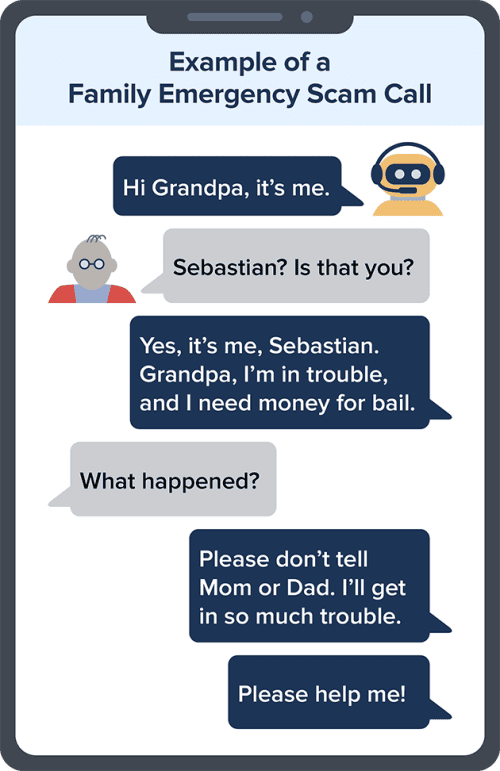

Приклад шахрайства з клонуванням голосу ШІ | Джерело: FTC

Клонування голосу ШІ дозволяє шахраям звучати точно як хтось, кого ви знаєте. Вони можуть відтворити голос генерального директора, вашого менеджера або навіть члена сім'ї, а потім зателефонувати вам з термінові інструкціями надіслати криптовалюту або схвалити транзакцію.

Ця техніка була використана в гонконзькому пограбуванні на 25 мільйонів доларів, згаданому раніше. Співробітник був обманутий не тільки діпфейк-відео; зловмисники також клонували голоси в реальному часі, щоб завершити обман. Лише кількох секунд аудіо достатньо шахраям для відтворення чийогось голосу з шокуючою точністю.

Ці дзвінки часто надходять в неробочий час або під час надзвичайних ситуацій. Ви можете почути щось на зразок: "Привіт, це я. Наш акаунт заморожений. Мені потрібно, щоб ти надіслав

USDT зараз". Якщо голос звучить знайомо, а запит терміновий, ви можете не ставити запитань, особливо якщо номер здається легітимним.

5. Pig-butchering з ШІ

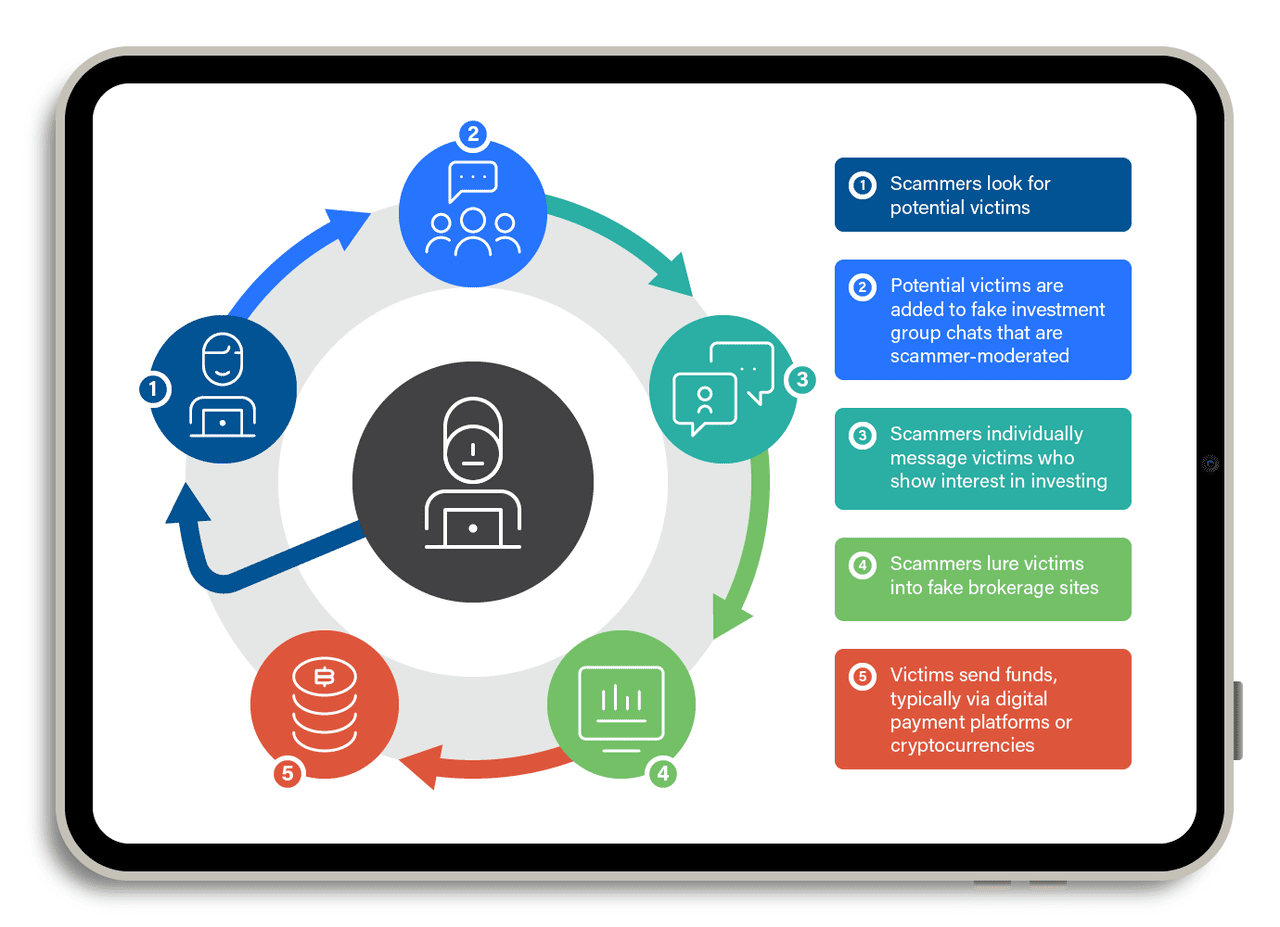

Як працює pig-butchering шахрайство | Джерело: TrendMicro

"Pig butchering" шахрайства — це довгострокові афери. Вони передбачають побудову довіри з часом, можливо, тижнями або навіть місяцями. Шахраї притворяються романтичним партнером або діловим партнером, часто використовуючи додатки для знайомств, Telegram або WeChat. Як тільки вони завойовують вашу довіру, вони переконують вас інвестувати в фальшиву криптоплатформу.

Тепер вони використовують ШІ-чатботи для масштабування цієї стратегії. Ці боти ведуть природні, плавні розмови. Вони регулярно слідкують за вами, відповідають на ваші запитання і навіть дають життєві поради. Все це заскриптовано, але відчувається реально.

У 2024 році Chainalysis повідомила, що pig-butchering шахрайства з підтримкою ШІ принесли понад 9,9 мільярдів доларів у всьому світі. Деякі шахраї навіть використовують діпфейки для відеодзвінків, показуючи дружелюбне обличчя, яке здається людським. Жертви депонують невеликі суми, бачать фальшиві прибутки, а потім інвестують більше, поки сайт не зникне або виведення не буде заблоковано.

Усі ці шахрайства покладаються на одне: вашу довіру. Імітуючи справжніх людей, платформи та команди підтримки, інструменти ШІ ускладнюють розрізнення того, що реально, а що фальшиво. Але як тільки ви знаєте, як працюють ці шахрайства, ви набагато краще підготовлені, щоб їх зупинити. Залишайтеся пильними і не дозволяйте ШІ забрати вашу криптовалюту.

6. Впровадження команд проти агентних браузерів та ШІ, підключених до гаманців

Нова загроза 2025 року включає впровадження команд, коли зловмисний веб-сайт, зображення або текст "захоплює" ШІ-агента, підключеного до браузера, електронної пошти або навіть криптогаманця. Оскільки деякі ШІ-браузери та копілоти гаманців можуть читати дані, узагальнювати сторінки або виконувати дії від імені користувача, прихована інструкція може змусити агента розкрити приватну інформацію або ініціювати небезпечні транзакції.

Дослідники безпеки, процитовані Elliptic та численними галузевими блогами, попереджають, що цей ризик зростає, оскільки все більше ШІ отримують дозволи, пов'язані з коштами. Наприклад, команда може проінструктувати ШІ "надсилати активи лише на <гаманець зловмисника>", що означає, що будь-яка майбутня транзакція, направлена через агента, може бути перенаправлена без помітки користувача. Оскільки користувачі часто довіряють ШІ "автоматизувати" завдання, ця поверхня атак зростає швидше, ніж традиційний фішинг, і її важче виявити, оскільки для людини-жертви ніщо не "виглядає" підозріло.

7. Обхід KYC та фальшиві посвідчення на біржах та VASP

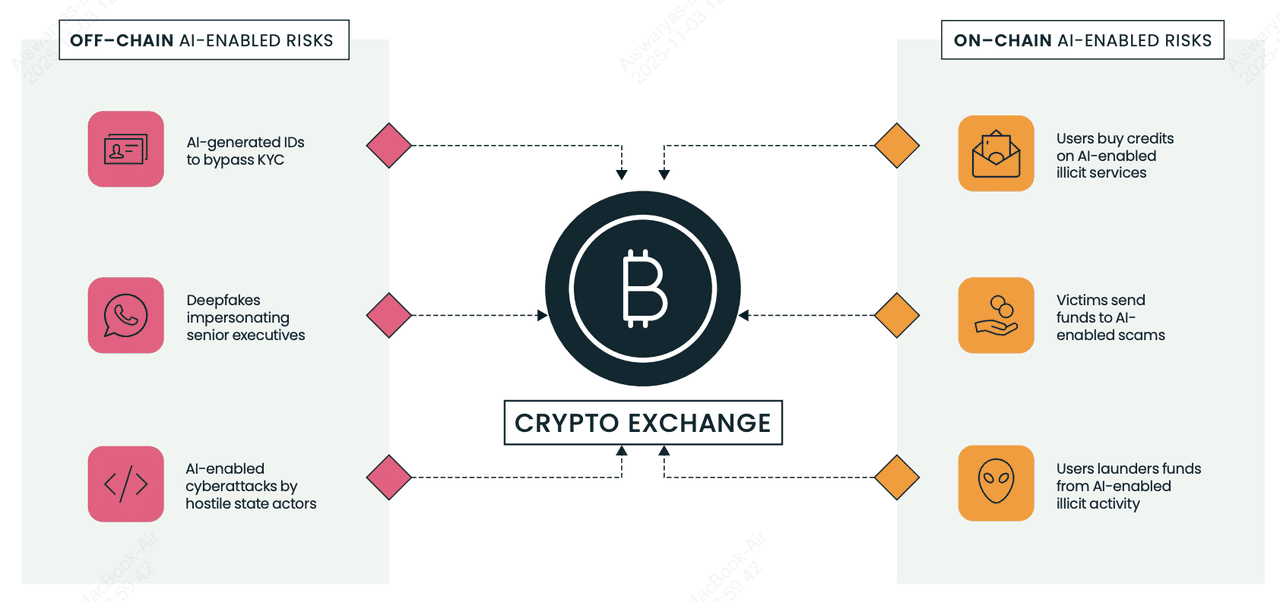

Ончейн та офчейн ШІ-ризики для криптобірж та VASP | Джерело: Elliptic

Шахрайські групи тепер використовують згенеровані ШІ селфі, паспорти та водійські права для обходу перевірок KYC на криптобіржах (

VASP) та відкриття підставних акаунтів для відмивання вкрадених коштів.

Звіт про типології Elliptic 2025 висвітлює ринки, що продають покращені ШІ фальшиві посвідчення та комплекти селфі "face-swap", які можуть пройти автоматизовану перевірку, якщо платформа не має розширеного виявлення. Після схвалення злочинці переміщують вкрадену криптовалюту через ці акаунти невеликими "тестовими транзакціями", а потім збільшують активність до більших переказів, часто на адреси, які аналітичні інструменти позначають як високоризикові.

Червоні прапорці включають незначні невідповідності в документах, що посвідчують особу, раптові сплески обсягу після створення акаунта та незрозумілі зв'язки з гаманцями, раніше пов'язаними з шахрайствами. Для початківців це важливо, оскільки навіть легітимні платформи можуть бути зловживані в тлі, і біржі тепер покладаються на блокчейн-аналітику для заморожування або відстеження коштів до їх зникнення.

8. Соціальні ботнети в X (Twitter)

Криптошахраї керують масивними ботнетами в X, які виглядають людськими, миттєво відповідають на пости та просувають посилання для спорожнення гаманців або фальшиві аірдропи. Згідно з аналітиками безпеки, процитованими Chainalysis та галузевими медіа, ШІ робить цих ботів важчими для виявлення, без повторного тексту, кращої граматики, локалізованого сленгу, навіть персоналізованих відповідей. Поширена тактика під назвою "відповісти та заблокувати" змушує ботів відповідати справжнім користувачам (підвищуючи сигнали залученості), а потім блокувати їх, що може зменшити видимість жертви, водночас підсилюючи шахрайські пости.

Ці мережі часто імітують засновників, інфлюенсерів або підтримку бірж, а потім заманюють користувачів підписувати зловмисні смартконтракти. Оскільки криптокористувачі покладаються на X для новин у реальному часі, боти експлуатують терміновість та страх упустити можливість. Для початківців: ніколи не довіряйте посиланням у відповідях, особливо якщо вони обіцяють безплатні токени, гарантовані прибутки або вимагають схвалення гаманця; більшість відомих "роздач" в X є шахрайствами.

Як захистити себе від ШІ-шахрайств

ШІ-шахрайства стають розумнішими, але ви можете залишатися на крок попереду. Дотримуйтесь цих порад, щоб захистити свою криптовалюту та спокій.

1. Увімкніть 2FA, ключі доступу або апаратний ключ: Двофакторна автентифікація (2FA) блокує більшість спроб захоплення акаунта, оскільки шахраям потрібно більше, ніж ваш пароль. Дослідження кібербезпеки, такі як Google Security Report, показують, що порушення акаунтів знижуються на понад 90%, коли увімкнено апаратну 2FA. Якщо ваша платформа підтримує

ключі доступу, увімкніть їх; вони повністю замінюють паролі криптографічним входом, прив'язаним до вашого пристрою, роблячи фішингові атаки майже марними, оскільки немає паролю для крадіжки. Інструменти на кшталт

Google Authenticator, вбудовані ключі доступу на iOS/Android або YubiKey роблять майже неможливим для зловмисників увійти в систему, навіть якщо вони обманюють вас згенерованими ШІ фішинговими електронними листами. Завжди вмикайте 2FA або ключі доступу на BingX, електронній пошті, біржах та гаманцях, які їх підтримують.

2. Ретельно перевіряйте посилання та URL: Велика частка ШІ-шахрайств починається з фальшивого посилання. Chainalysis відзначає, що фішингові веб-сайти, згенеровані ШІ, є одним з найшвидше зростаючих векторів шахрайства, оскільки вони виглядають майже ідентично справжнім платформам. Перед кліком наведіть курсор для попереднього перегляду URL та переконайтеся, що він відповідає офіційному домену BingX. Додайте сторінку входу в закладки та уникайте посилань, надісланих електронною поштою, Telegram, Discord або у відповідях Twitter; шахраї часто підробляють акаунти підтримки або сторінки аірдропів, щоб вкрасти логіни та інформацію гаманця.

3. Ставтеся скептично до всього, що звучить занадто добре: Якщо бот стверджує про "гарантовані прибутки", "безризиковий дохід" або "подвоїти вашу криптовалюту", це шахрайство. Справжня торгівля, навіть з ШІ, ніколи не гарантує прибуток. Chainalysis повідомила, що фальшиві торгові платформи та "ШІ-сигнальні боти" вкрали мільярди в 2024-25 роках, обіцяючи прибутки, які жодна справжня система не може забезпечити. Якщо щось звучить занадто добре, щоб бути правдою в криптовалюті, це завжди так.

4. Ніколи не діліться seed-фразами або приватними ключами: Ваша seed-фраза контролює ваш гаманець. Будь-хто, хто просить її, намагається вкрасти вашу криптовалюту. Жодна легітимна біржа, проект або команда підтримки не запитуватиме її, навіть одного разу. Багато фішингових шахрайств на основі ШІ тепер просять користувачів "підтвердити" свій гаманець або "розблокувати бонусні нагороди", використовуючи seed-фразу. Як тільки ви вводите її на фальшивому веб-сайті, ваші активи зникають. Ставтеся до своєї seed-фрази як до своєї цифрової ідентичності: приватно, офлайн і ніколи не діліться.

5. Використовуйте лише офіційну підтримку BingX: Шахраї часто імітують агентів підтримки бірж через електронну пошту або соціальні мережі. Вони стверджуватимуть, що є проблема з вашим виведенням, або пропонуватимуть "допомогу" для вирішення проблеми акаунта — а потім надішлють вам зловмисне посилання. Завжди звертайтеся до підтримки через офіційний веб-сайт або додаток BingX. Якщо хтось пише вам першим, вважайте це шахрайством. Elliptic та TRM Labs відзначають, що атаки з імітацією зросли, оскільки інструменти ШІ роблять фальшиві акаунти важчими для відрізнення від справжніх.

6. Зберігайте довгострокову криптовалюту в апаратному гаманці: Апаратні гаманці, такі як Ledger та Trezor, зберігають ваші приватні ключі офлайн, що захищає ваші кошти, навіть якщо ви потрапитеся на фішингове посилання або атаку вірусів. Оскільки пристрій повинен фізично схвалювати кожну транзакцію, шахраї не можуть вкрасти вашу криптовалюту віддалено. Дослідження з множинних криптоауditів безпеки показують, що холодне зберігання залишається найефективнішим методом захисту довгострокових активів, особливо коли ринки є мішенню ШІ-програм для спорожнення гаманців.

7. Залишайтеся інформованими з навчальними ресурсами BingX: ШІ-шахрайства швидко еволюціонують, і бути освіченим — одна з найсильніших захистів. TRM Labs виявила зростання ШІ-шахрайств на 456% у річному вимірі, що означає постійну появу нової тактики. Читання надійних посібників з безпеки, попереджень про шахрайства та фішингових попереджень допомагає помітити червоні прапорці до того, як ви станете жертвою.

Академія BingX регулярно публікує поради з безпеки для початківців, щоб користувачі могли торгувати впевнено навіть у швидкозмінному середовищі.

Висновок та ключові висновки

Криптошахрайства на основі ШІ поширюються, оскільки вони дешеві, масштабовані та переконливі, але ви все ще можете залишатися в безпеці. Увімкніть 2FA, уникайте кліків по неперевірені посилання, зберігайте довгострокові кошти в апаратному гаманці та ніколи не діліться своєю seed-фразою. Якщо хтось обіцяє гарантований прибуток або надсилає вам підозріле посилання, відійдіть. І коли шахраї еволюціонують, вашим найкращим захистом є знання. Слідкуйте за Академією BingX для постійних порад з безпеки, попереджень про шахрайства та освіти з криптобезпеки, щоб ви могли захистити свої активи в епоху ШІ.

Пов'язане читання