В первой половине 2025 года криптопользователи потеряли $2,3 миллиарда, из которых $340 миллионов были связаны только с

мошенничеством с использованием социальной инженерии. Согласно обновлению от Cointelegraph, ловушки Discord «попробуй мою игру», которые лишили NFT-художника $170 000, и поддельные стартапы в области ИИ или гейминга, использующие отполированные страницы Notion и верифицированные аккаунты X для распространения вредоносного ПО, похищающего кошельки, показывают, как быстро развиваются эти схемы.

Если посмотреть на общие цифры, картина становится еще более мрачной. Chainalysis сообщил, что в 2024 году было отслежено незаконных потоков криптовалюты на $40,9 миллиарда, хотя только 0,14% ончейн-активности является криминальной. Эта небольшая доля все равно приводит к огромным потерям, и на

бычьем рынке она быстро растет. Криптовалютное ралли 2025 года не только создаст победителей, но и будет подпитывать мошенничество, нацеленное на людей, такое как дипфейки, опустошения кошельков через слепое подписание и выдача себя за руководителей, если пользователи не будут знать о тревожных сигналах и не усилят свою защиту.

Ниже вы найдете главные виды мошенничества с использованием социальной инженерии, реальные примеры, тревожные сигналы и конкретные шаги для защиты ваших криптоактивов, на BingX и за его пределами.

Что такое мошенничество с использованием социальной инженерии в криптовалюте и как оно работает?

Мошенничество с использованием социальной инженерии в криптовалюте — это тип криптомошенничества, где злоумышленники нацелены на людей, а не на блокчейны или смарт-контракты. Вместо того чтобы взламывать код, они используют психологические манипуляции, притворяясь доверенными лицами, создавая ложное чувство срочности или эксплуатируя доверие сообщества, чтобы обманом заставить жертв раскрыть приватные ключи, пароли или отправить средства. Цель состоит в том, чтобы заставить вас нажать на вредоносную ссылку, скачать поддельное ПО или одобрить рискованную ончейн-транзакцию, которая опустошит ваш кошелек.

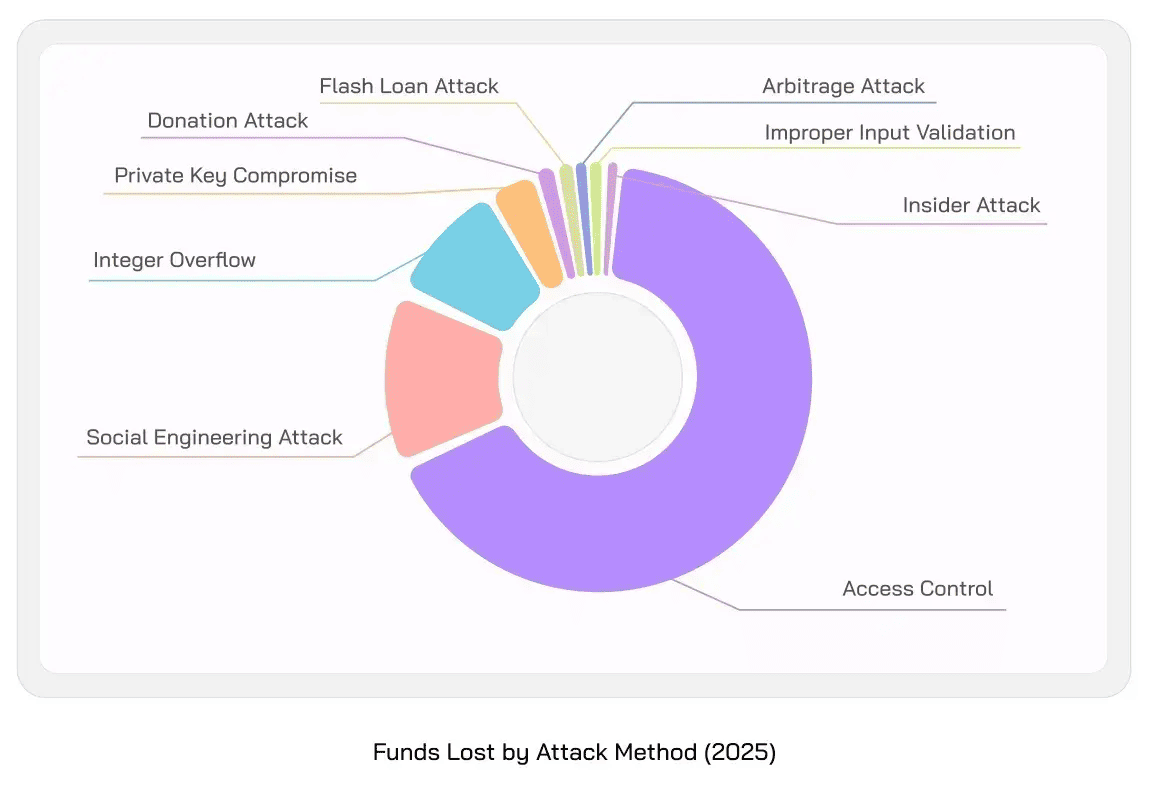

Мошенничество с использованием социальной инженерии составляет 15% от потерь от криптомошенничества в первой половине 2025 года | Источник: Quill Audits

Как на практике работает мошенничество с использованием социальной инженерии (SE)

1. Подготовка: Мошенники изучают свою цель, часто в сообществах Discord, Telegram или X.

2. Внедрение: Они выдают себя за друзей, рекрутеров или сотрудников службы поддержки, чтобы завоевать доверие.

3. Эксплуатация: Они отправляют поддельную «игру», фишинговый сайт или запрос на одобрение контракта. Вы верите, что это безопасно, и взаимодействуете с ними.

4. Потери: Ваш кошелек опустошен, ваш аккаунт скомпрометирован, или ваши личные данные украдены.

Это позволяет обойти даже лучшие аудиты, потому что «баг» находится не в коде, а в человеческом поведении.

Почему вы должны заботиться об атаках с использованием социальной инженерии?

Мошенничество с использованием социальной инженерии сейчас является одним из крупнейших источников потерь криптовалюты в 2025 году. По данным Quill Audits, в первой половине 2025 года через векторы социальной инженерии было украдено $340M, что является частью более чем $2,3B, потерянных в результате взломов и эксплойтов.

Фишинг и социальная инженерия остаются доминирующими путями атак, постоянно возглавляя отчеты об инцидентах от охранных компаний.

Исследователи Darktrace отследили все еще активные кампании, в которых мошенники создают целые экосистемы поддельных компаний, с веб-сайтами, репозиториями GitHub и страницами Notion, для распространения вредоносного ПО, похищающего кошельки, такого как Atomic Stealer и Realst.

На бычьем рынке мошенники быстро масштабируются. Поскольку транзакции с криптовалютой необратимы, один клик или слепая подпись могут означать потерю всего, что делает мошенничество с использованием социальной инженерии одним из самых насущных рисков для трейдеров и инвесторов в 2025 году.

Топ-10 мошеннических схем с использованием социальной инженерии, которых стоит остерегаться

По мере ускорения бычьего роста 2025 года мошенники также расширяют свои масштабы, используя ловушки в Discord, поддельные стартапы, дипфейки и трюки со слепым подписанием, чтобы украсть миллионы. Ниже приведены десять наиболее распространенных мошеннических схем с использованием социальной инженерии, о которых вам нужно знать, как они работают и почему они опасны.

1. «Попробуй мою игру» Discord/Steam-приманки (установщики похитителей кошельков)

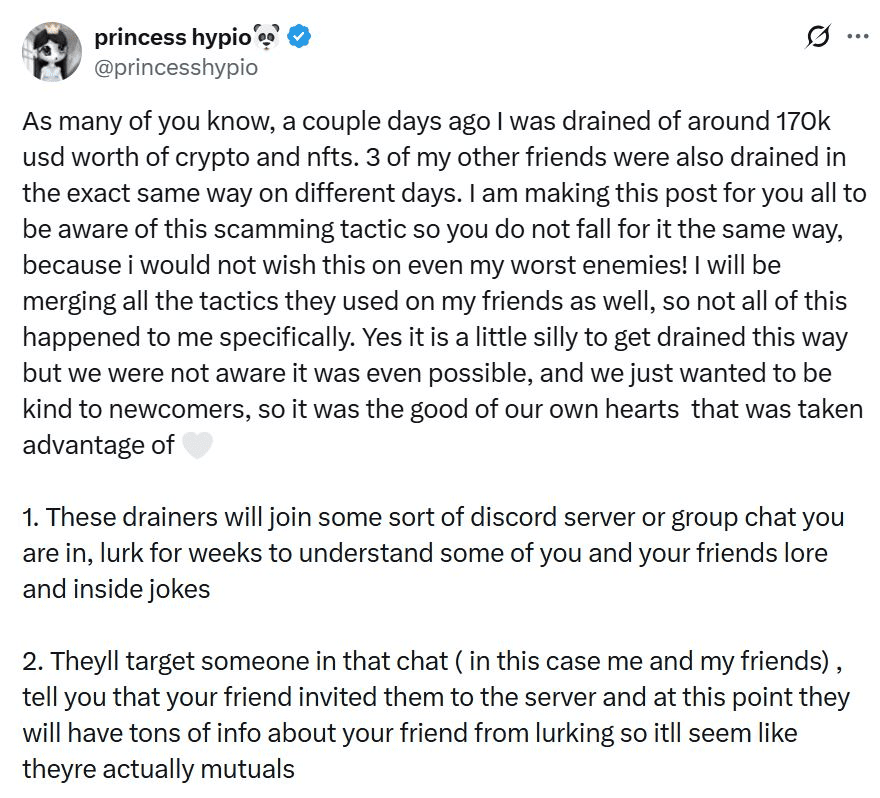

Описание атаки с использованием социальной инженерии на основе Discord | Источник: Cointelegraph

Злоумышленники часто проникают на игровые или криптосерверы Discord, выдавая себя за дружелюбных членов сообщества. После завоевания доверия они отправляют ссылку на «плэй-тест» или «попробуй мою игру», иногда размещенную на Steam или поддельном файловом сервере. После установки программа незаметно загружает вредоносное ПО, предназначенное для кражи учетных данных кошелька, сессионных куки и логинов Discord, предоставляя мошенникам полный доступ как к активам, так и к аккаунтам.

Реальный случай показывает, насколько это может быть дорого. В августе 2025 года NFT-художник Princess Hypio потеряла около $170 000 в токенах и NFT после того, как приняла связанную со Steam «сборку игры» от человека, которого она считала другом. Исследователи безопасности подчеркивают, что эти мошенничества успешны, потому что они не атакуют блокчейн — они эксплуатируют человеческое доверие и любопытство в общественных местах.

Чтобы защитить себя, следите за тревожными сигналами, такими как предложения «подарить тебе игру», упоминания имен общих друзей или капчи / «проверки Cloudflare» перед загрузкой. Держите игровую и кошельковые активности на разных устройствах, никогда не запускайте неподписанные или непроверенные файлы и перепроверяйте личности, используя второй канал (например, Telegram или телефон). Простая пауза перед нажатием может предотвратить полное опустошение кошелька.

2. Фейковые стартапы в сфере ИИ/игр/Web3 (фабрикации в Notion/GitHub/Medium/X)

Пример мошенничества с фейковым стартапом | Источник: Darktrace

Мошенники всё чаще выдают себя за стартапы в сфере ИИ, игр или Web3, чтобы обмануть пользователей криптовалют. Они создают профессионально выглядящие веб-сайты, публикуют Whitepaper на Notion и загружают фейковые репозитории на GitHub, которые кажутся активными. Затем жертвам предлагают через X, Discord или Telegram «протестировать» новое программное обеспечение или присоединиться к бета-программам. После установки приложение внедряет программу-стилер, которая собирает данные браузера, сид-фразы и файлы кошельков с устройств на Windows и macOS.

Некоторые из этих фейковых компаний идут на многое ради легитимности. Исследователи из Darktrace выявили группы, использующие украденные сертификаты подписи кода, чтобы вредоносное ПО проходило системные проверки. Другие захватывали верифицированные аккаунты X реальных пользователей, чтобы выглядеть более аутентично. Кампании, такие как Pollens AI и Eternal Decay, даже инсценировали фейковые списки инвесторов и фотографии с конференций, чтобы повысить доверие.

Практическая защита сводится к скептицизму. Обращайте внимание на «красные флаги»: яркий брендинг с минимумом работающего кода, несовпадающая регистрационная информация или клонированные активы у нескольких «стартапов». Всегда считайте любое непрошенное ПО враждебным, пока не будет доказана его безопасность. Держите горячие кошельки пустыми, используйте аппаратные кошельки с функцией «clear-signing» и отделяйте рабочие/тестовые среды от устройств, используемых для управления криптоактивами.

3. Слепая подпись и фишинг разрешений (фейковые фронтенды/дрейнеры)

Одной из самых быстрорастущих афер в 2025 году являются слепая подпись и фишинг разрешений. Злоумышленники клонируют популярные dApps, биржи или страницы для клейма аирдропов и продвигают их через спонсируемую рекламу, Discord-каналы или Telegram-группы. Когда пользователь нажимает «Одобрить» в своём кошельке, он неосознанно предоставляет злоумышленнику неограниченные права на трату токенов, позволяя мгновенно опустошить весь баланс. По оценкам QuillAudits, этот вектор атаки резко вырос в первой половине 2025 года, приведя к сотням миллионов долларов убытков в сетях

Ethereum,

Solana и

TON.

Эти аферы работают, потому что запросы в кошельке выглядят обыденно. Многие пользователи не понимают, что одно одобрение может касаться гораздо большего, чем небольшой перевод, который они ожидают. «Красные флаги» включают новые или незнакомые веб-сайты, запрашивающие максимальное разрешение, подписи кошельков, привязанные к неизвестным контрактам, или баннеры, давящие на вас фразами вроде «заклеймить сейчас» или «аирдроп закончится через несколько минут». Даже опытные трейдеры становились жертвами, когда торопились с одобрением.

Самая надёжная защита — выработать привычку к проверке и отзыву разрешений. Всегда внимательно изучайте, что именно разрешает кошелёк, прежде чем нажать, и регулярно используйте инструменты для отзыва разрешений, такие как Revoke.cash или Etherscan Token Approval Checker. Для крупных сделок или клеймов пользуйтесь аппаратным кошельком с функцией «clear-signing», чтобы точно видеть, что именно вы одобряете. Относитесь к каждой кнопке «Одобрить» как к контракту: она может поставить под угрозу весь ваш кошелёк, если вы не проявите должную осмотрительность.

4. Компрометация корпоративной электронной почты (BEC) и выдача себя за руководителя

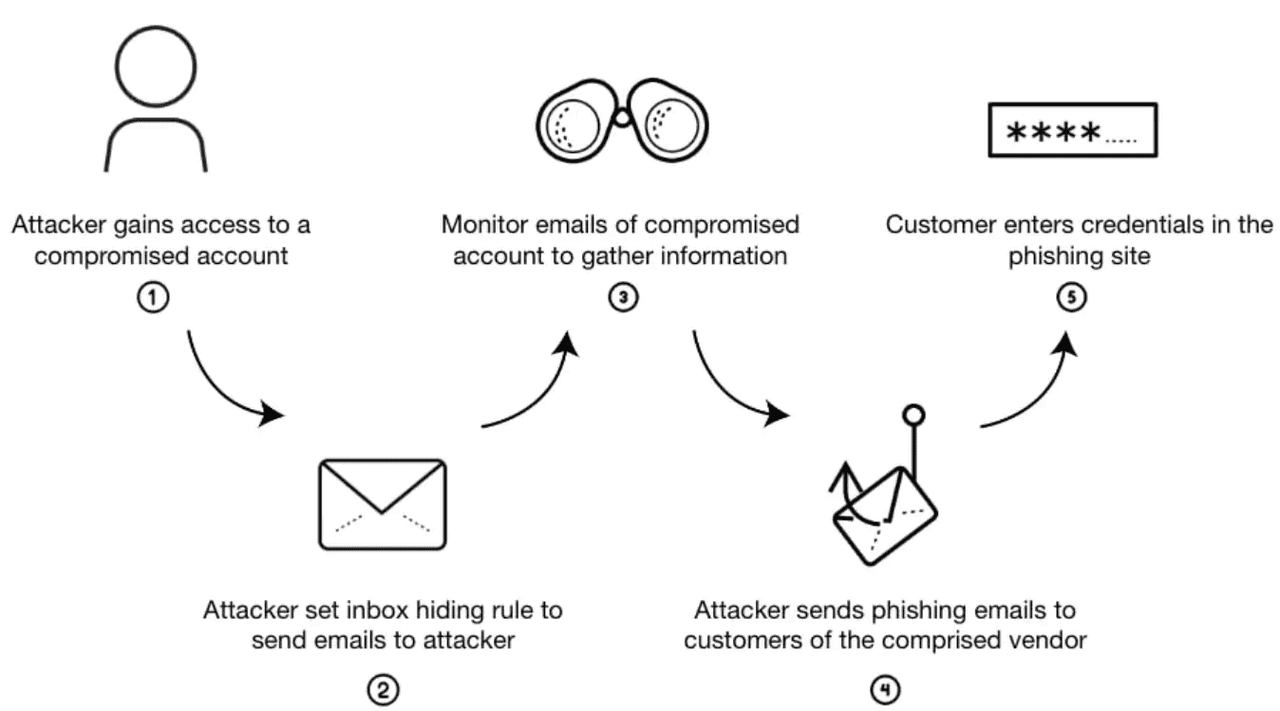

Как работает мошенничество с компрометацией корпоративной почты (BEC) | Источник: Palo Alto Networks

Мошенничество с компрометацией корпоративной электронной почты (BEC) и выдачей себя за руководителя набирает обороты в криптофирмах во время бычьего рынка 2025 года. Злоумышленники создают электронные письма или текстовые сообщения, которые выглядят так, будто их отправили основатели, финансовые директора или даже внешние юристы. Вместо того чтобы отправлять ссылки или вредоносное ПО, они используют инструкции в виде простого текста, например, «срочный перевод на этот временный кошелёк». Поскольку сообщения выглядят обыденными и не содержат вредоносных вложений, они часто обходят спам-фильтры.

Эти аферы процветают, используя давление и авторитет. Злоумышленник обычно создаёт ощущение срочности («средства должны быть отправлены сегодня») или секретности («никому не говорите, пока сделка не будет закрыта»), чтобы заставить сотрудников пропустить обычные проверки. «Красные флаги» включают внезапную смену адреса кошелька, запросы на оплату вне обычного процесса или инструкции, обходящие стандартные рабочие процессы бухгалтерии. В некоторых громких случаях одно убедительное сообщение приводило к краже миллионов долларов в криптовалюте.

Взлом Bybit в 2025 году является наглядным примером: северокорейская группа Lazarus использовала социальную инженерию, чтобы проникнуть к доверенному стороннему разработчику и украсть криптовалюту на $1,5 млрд. Это показывает, что даже хорошо защищённые биржи могут быть скомпрометированы из-за человеческого фактора.

Лучшая защита — это дисциплина в процессах. Всегда проверяйте новые адреса для выплат, перезванивая по проверенному номеру или используя защищённый канал, а не через ту же самую ветку электронной почты. Требуйте многостороннего одобрения для крупных переводов, чтобы ни один сотрудник не мог действовать в одиночку под давлением. Обучение финансовых и операционных команд распознавать язык социальной инженерии так же важно, как и использование файрволов или аудитов.

5. Фейковые рекрутеры и «оценочные тесты»

Мошенничество с поддельными рекрутерами становится излюбленной тактикой на бычьем рынке 2025 года, особенно когда криптофирмы спешат нанимать таланты. Злоумышленники выдают себя за HR-менеджеров или хедхантеров, связываясь через LinkedIn, Telegram или электронную почту с предложениями высокооплачиваемых должностей. После установления доверия они отправляют «технические оценки» или «плагины для Zoom», которые тайно устанавливают кейлоггеры, перехватчики буфера обмена или программы для кражи кошельков. Аналитики по безопасности даже отследили некоторые кампании, ведущие к группам, поддерживаемым государством и нацеленным на разработчиков.

Опасность в том, что эти атаки тщательно подобраны, чтобы выглядеть профессионально. Жертвы часто получают файлы в защищённых паролем ZIP-архивах (чтобы обойти сканеры безопасности) и их просят отключить антивирусные программы «для совместимости». Других просят установить программы для встреч или учёта рабочего времени, которые выглядят легальными, но на самом деле являются вредоносным ПО. Поскольку мошенничество имитирует реальные процессы найма, даже опытные разработчики могут быть обмануты.

Июльский взлом CoinDCX в 2025 году является примером такой атаки с использованием социальной инженерии. Хакеры, выдавая себя за рекрутеров, заманили инженера компании на фейковые фриланс-задания, убедив его установить вредоносное ПО на рабочий ноутбук. В течение нескольких часов злоумышленники опустошили кошелёк ликвидности на $44 млн. Это показывает, как мошенничество, связанное с наймом, может скомпрометировать даже крупные биржи, когда сотрудники становятся целью на уровне рабочего стола.

Чтобы защитить себя, относитесь с осторожностью к каждому непрошенному сообщению от рекрутера. Запускайте тесты только в одноразовых «песочницах» или виртуальных машинах, где не хранятся личные данные или кошельки. Никогда не управляйте своими криптокошельками на том же устройстве, которое используется для непроверенных файлов. Подтверждайте предложения о работе напрямую через официальную страницу карьеры компании или с её HR-командой, прежде чем что-либо скачивать. Несколько дополнительных проверок могут спасти как вашу профессиональную репутацию, так и ваши криптоактивы.

6. Дипфейковые голосовые/видеосообщения и сценарии «экстренной» оплаты

В 2025 году мошенничество с дипфейками стремительно растет, поскольку инструменты ИИ позволяют легко имитировать голоса и даже видео в реальном времени. Злоумышленники клонируют коллегу, начальника или члена семьи, а затем требуют срочных действий, таких как перевод криптовалюты на «безопасный кошелек» или прочтение одноразового пароля. Поскольку голос и лицо кажутся знакомыми, многие жертвы действуют без промедления.

Прием заключается в создании атмосферы срочности и изоляции. Фальшивый собеседник часто утверждает, что «средства должны быть переведены в течение нескольких минут» или «мы заблокированы, если вы немедленно не предпримете меры». Они также избегают перехода на официальные корпоративные каналы или видеоинструменты с более строгой верификацией. Цель состоит в том, чтобы держать вас под давлением и отрезать от обычных проверок.

Чтобы оставаться в безопасности, придерживайтесь политики «не доверяй, а проверяй». Всегда подтверждайте конфиденциальные запросы через второй канал: позвоните по сохраненному номеру или свяжитесь с другим членом команды. Для переводов с большой суммой используйте коды обратного вызова или заранее установленные «секретные слова», которые известны только вашей команде. Эта простая привычка может остановить даже самые убедительные имитации с помощью ИИ.

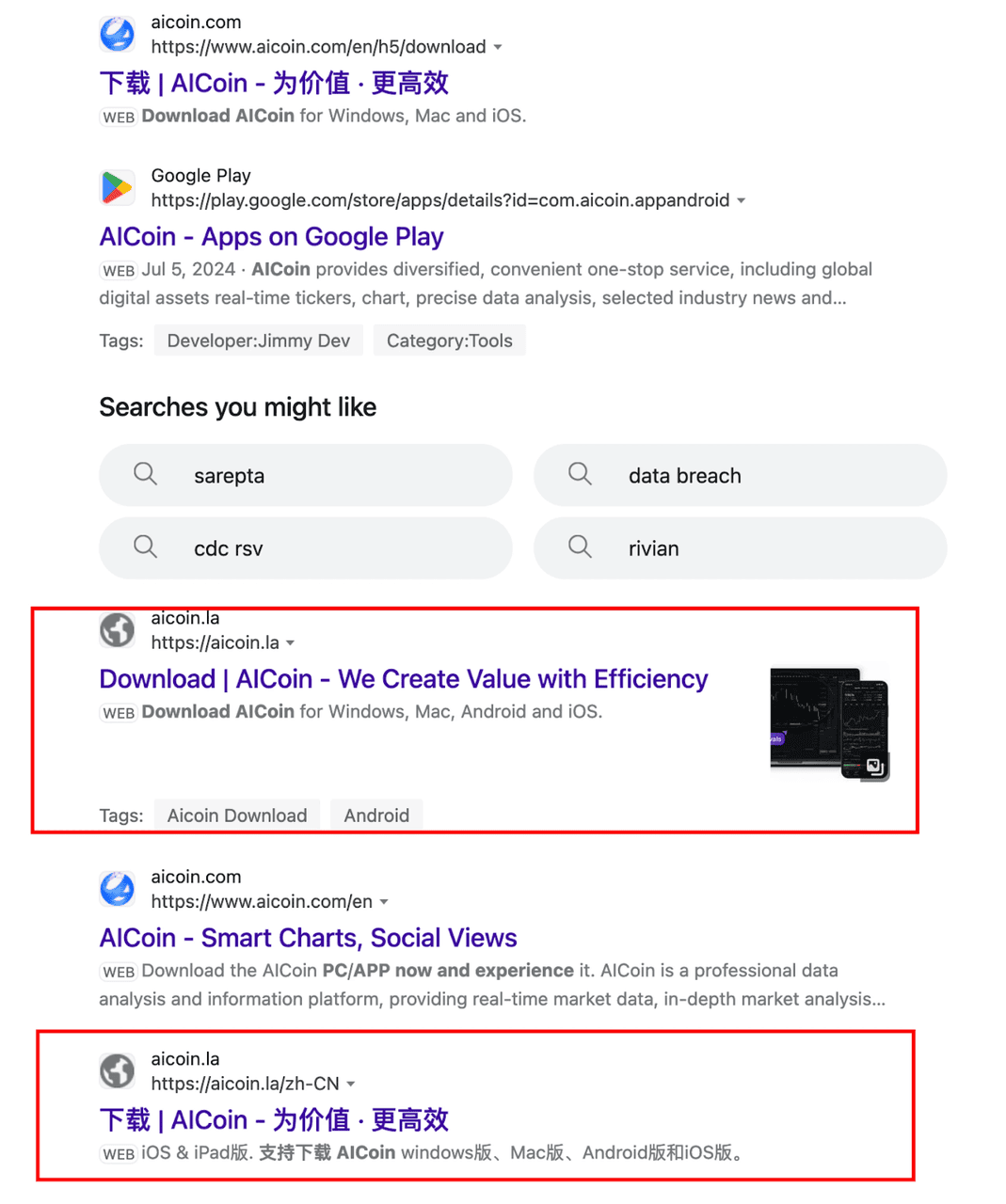

7. SEO-/рекламный пампинг и страницы-ловушки

Пример SEO-атаки | Источник: Hunt.io

Мошенничество с SEO и рекламой обманывает пользователей, размещая вредоносные сайты на первых позициях в Google или в социальных сетях. Мошенники покупают рекламу или используют «черное» SEO, чтобы продвинуть страницы по популярным ключевым словам, таким как «airdrop кошелька», «забрать награды» или «запуск нового токена». Некоторые даже взламывают легитимные блоги или страницы сообществ, внедряя вредоносные скрипты, поддельные кнопки для получения средств или троянские программы. Для ничего не подозревающего трейдера такие сайты выглядят идентично надежным платформам.

Опасность заключается в том, что эти страницы часто своевременны и убедительны. Во время хайповых событий, таких как аирдропы токенов или предпродажи, быстрый поиск в Google может привести прямо на поддельную страницу для получения средств. Жертвы подключают свои кошельки, подписывают разрешения и мгновенно теряют средства. Единственными подсказками обычно являются незаметные детали, такие как домен с ошибкой (binqX.com вместо BingX.com) или странные расширения домена.

Чтобы оставаться в безопасности, никогда не полагайтесь на результаты поиска или рекламу при доступе к криптосайтам. Вместо этого вводите URL-адреса вручную или сохраняйте их в закладки после проверки подлинности. Внимательно проверяйте ссылки, которыми делятся в Discord, Telegram или X, прежде чем нажимать на них. Если сомневаетесь, уточните официальный сайт в объявлениях BingX или в документации проекта. Эта простая привычка предотвращает большинство случаев SEO-пампинга и атак через страницы-ловушки.

8. Отравление адреса в «активных» кошельках

Мошенничество с отравлением адреса нацелено на занятых трейдеров, которые часто копируют и вставляют адреса кошельков. Злоумышленники отправляют «пылевые» транзакции с нулевой стоимостью с адресов, которые выглядят почти идентично адресу реального контакта, часто с одинаковыми первыми и последними символами. Позже, когда жертва собирается отправить средства, она может случайно скопировать поддельный адрес из своей истории транзакций, неосознанно отправляя активы прямо мошеннику.

Эта тактика работает, потому что большинство кошельков показывают только первые и последние символы адреса, создавая ложное чувство узнавания. В суете торговли или переводов во время бычьего рынка пользователи часто пропускают полную проверку. Даже опытные инвесторы теряли тысячи, отправляя токены на отравленный адрес, который выглядел знакомо, но на самом деле никогда не был сохранен.

Чтобы оставаться в безопасности, никогда не полагайтесь исключительно на историю или частичное совпадение при копировании адресов. Используйте такие функции кошелька, как белые списки адресов, дважды проверяйте всю строку или используйте такие сервисы именования, как

ENS (Ethereum Name Service) или TON DNS, для более удобных для человека идентификаторов. Относитесь к каждому новому или неожиданному «пылевому» переводу в вашей истории как к красному флагу; это может быть подготовкой к гораздо большей потере.

9. «Техническая поддержка» и сканворное ПО

Мошенничество с техподдержкой использует доверие людей к авторитетным лицам. Злоумышленники выдают себя за сотрудников IT-отдела, поставщиков услуг безопасности или даже за агентов поддержки биржи или кошелька. Они связываются с жертвами, утверждая, что нужно исправить проблему или предоставить срочное «обновление», а затем вынуждают их установить программы для отслеживания времени, антивирусы или патчи. Эти файлы на самом деле являются программами для кражи кошельков или троянскими программами удаленного доступа, которые передают полный контроль над системой. Попав внутрь, мошенники могут опустошать кошельки, регистрировать нажатия клавиш и копировать конфиденциальные файлы, такие как приватные ключи.

Другая распространенная тактика — всплывающие окна сканворного ПО. При просмотре сайтов пользователи внезапно видят поддельные предупреждения, такие как «Ваша система заражена, нажмите здесь, чтобы очистить ее». Эти предупреждения имитируют уведомления Windows или macOS и предлагают загрузить файлы, которые выглядят легитимно. Жертвы устанавливают «исправление», которое тайно регистрирует учетные данные, перехватывает буфер обмена или внедряет программы для опустошения кошельков. Срочность сообщения рассчитана на то, чтобы обойти логическое мышление и заставить пользователей действовать.

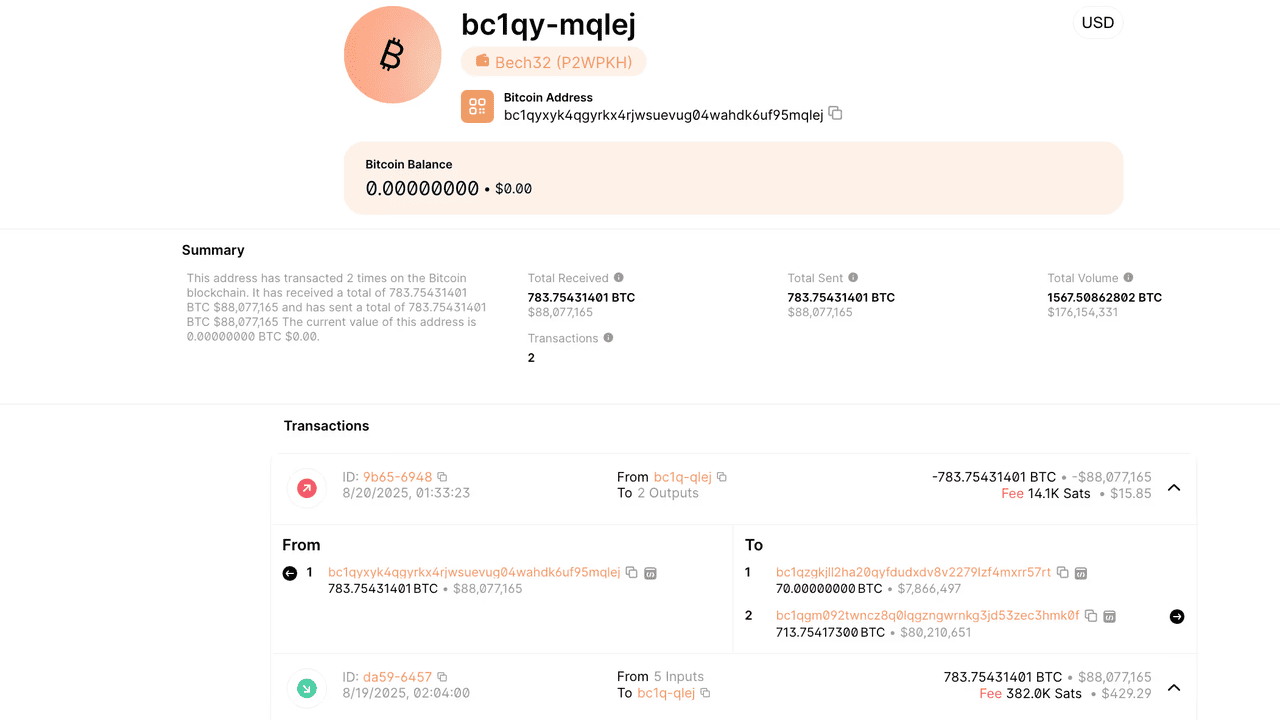

Биткоин-кошелек, опустошенный на более чем $91 млн в результате мошенничества с социальной инженерией под видом техподдержки | Источник: CoinDesk

Риски очень реальны: 19 августа 2025 года жертва потеряла 783 BTC, что эквивалентно примерно $91,4 млн, после того как мошенник, выдававший себя за агента поддержки аппаратного кошелька, обманом заставил ее передать учетные данные от кошелька. Украденные средства были быстро переведены через Wasabi Wallet, чтобы скрыть следы. Этот инцидент, раскрытый блокчейн-детективом ZachXBT, подчеркивает, как один момент неуместного доверия может привести к катастрофическим потерям. Чтобы оставаться в безопасности, загружайте ПО только с официальных каналов поставщиков, никогда не предоставляйте удаленный доступ при работе с кошельками и отделяйте операции с кошельками от обычного просмотра сайтов.

10. Захват сообществ и взлом аккаунтов модераторов

Мошенничество с захватом сообществ нацелено на места, где криптопользователи чувствуют себя в наибольшей безопасности, такие как группы в Discord, Telegram и X. Злоумышленники взламывают аккаунты давних модераторов или даже верифицированных представителей проекта, а затем публикуют срочные сообщения, такие как «мигрируйте ваши токены сейчас» или «получите ваш аирдроп сегодня». Поскольку эти сообщения исходят от доверенных инсайдеров, жертвы, скорее всего, нажмут на них без колебаний.

Некоторые мошеннические схемы идут дальше, создавая видимость легитимности с помощью измененных фотографий с мероприятий, фальшивых объявлений для инвесторов или клонированных веб-сайтов для подкрепления своей легенды. В 2025 году несколько Telegram-сообществ сообщили о внезапном захвате аккаунтов модераторов, которые распространяли вредоносные ссылки для «получения», обманом заставляя пользователей подписывать контракты, истощающие их кошельки, в считанные минуты после публикации. Сочетание доверия и срочности делает этот вид мошенничества одним из самых сложных для выявления в реальном времени.

Чтобы защитить себя, всегда перепроверяйте объявления как минимум по двум официальным каналам, например, на веб-сайте проекта и в подтвержденном аккаунте X. Остерегайтесь постов, ссылающихся на совершенно новые домены, даже если они исходят от знакомых имен. За правило возьмите по умолчанию считать любое уведомление о «миграции» или «получении аирдропа» высоким риском и проверяйте его, прежде чем взаимодействовать. Несколько дополнительных минут осторожности могут предотвратить необратимую потерю средств из вашего кошелька.

Как защититься от атак с использованием социальной инженерии

Мошенничество быстрее всего масштабируется во время хайп-циклов — эти пять привычек помогут вам быть на шаг впереди.

1. Разделяйте и защищайте устройства: Храните кошельки на отдельном устройстве с аппаратным кошельком и используйте песочницу/виртуальную машину (VM), если вам нужно открыть неизвестные файлы. Никогда не смешивайте игры, работу и управление кошельком.

2. Контролируйте, что вы подписываете: Внимательно читайте каждый запрос кошелька, ограничивайте разрешения на токены и проводите ежемесячные проверки разрешений с помощью таких инструментов, как Revoke.cash. Слепая подпись — вот как происходит большинство краж.

3. Проверяйте, прежде чем действовать: Никогда не доверяйте тому же каналу, который сделал запрос. Подтверждайте перевод средств или изменение адреса через сохраненные контакты, системы заявок или официальные объявления, а не через личные сообщения.

4. Придерживайтесь надежных каналов: Добавьте в закладки официальные URL-адреса, избегайте спонсируемых ссылок на «получение», отключите случайные личные сообщения и считайте, что непрошеные «друзья» могут быть подставой. Используйте мультиподпись и двойной контроль для крупных переводов.

5. Укрепляйте основы и имейте план: Включите многофакторную аутентификацию (MFA), используйте менеджер паролей и обновляйте программное обеспечение. Обучайте команды выявлять тактики давления с использованием срочности/авторитета и подготовьте план действий на случай инцидента, чтобы немедленно отзывать разрешения и подавать отчеты.

Как BingX помогает снизить риски социальной инженерии

BingX предоставляет вам множество встроенных средств защиты для уверенной торговли. Вы можете включить

2FA (двухфакторную аутентификацию),

антифишинговые коды и белые списки для вывода средств, чтобы блокировать несанкционированный доступ. Академия BingX также предоставляет актуальные предупреждения о мошенничестве и пошаговые руководства по безопасности, помогая вам быть на шаг впереди новых угроз на рынке. Если что-то кажется подозрительным, поддержка BingX доступна круглосуточно и без выходных; вы можете подать заявку с указанием ID ваших ордеров, хешей транзакций и скриншотами для немедленной помощи.

Однако ни одна биржа не может защитить средства, которые вы намеренно одобрили для вредоносного контракта или отправили за пределы платформы. Самая сильная защита — это ваше поведение: не устанавливайте непроверенное программное обеспечение, не подписывайте слепо запросы кошелька и не позволяйте срочности преобладать над осторожностью. Сочетая меры безопасности BingX с разумными привычками, вы можете сохранить свои активы в большей безопасности во время бычьего рынка.

Заключение

Бычий рынок 2025 года создает огромные возможности в криптопространстве, но он также усиливает масштаб и изощренность мошенничества с использованием социальной инженерии. От приманок с «игрой» в Discord до фальшивых стартапов, дипфейков и фишинга с одобрением — злоумышленники постоянно развивают свои приемы, чтобы использовать доверие, срочность и человеческие ошибки.

Чтобы оставаться в безопасности, необходим баланс между защитой платформы и личной дисциплиной. BingX предоставляет такие инструменты, как 2FA, белые списки для вывода средств и образовательный центр в

Академии BingX для укрепления вашей защиты, но окончательная ответственность лежит на вас. Всегда проверяйте запросы, избегайте слепого подписания и относитесь к непрошенным предложениям с осторожностью.

Помните: Криптотранзакции необратимы, и одна-единственная ошибка может означать безвозвратные потери. Сохранение бдительности — ваша лучшая защита на предстоящем бычьем рынке.

Связанные статьи

Часто задаваемые вопросы о мошенничестве с использованием социальной инженерии в криптовалютах

1. Какое мошенничество с использованием социальной инженерии самое популярное в 2025 году?

Приманки с «игрой» в Discord и загрузки с фальшивых стартапов — самые популярные векторы в этом цикле; оба доставляют программы для кражи кошельков под дружелюбным предлогом.

2. Почему мошенничество с использованием социальной инженерии обходит аудит?

Они нацелены на людей, а не на смарт-контракты; не требуется использование уязвимостей в коде. Достаточно одной поспешной подписи или небезопасной загрузки.

3. Как быстро выявить фишинг с одобрением?

Ищите запросы на предоставление неограниченных прав расходования незнакомым контрактам и «хайповые» страницы «получи сейчас». Регулярно отзывайте старые разрешения.

4. Действительно ли мошенничество с дипфейками является крипториском?

Да, клоны голоса/видео с помощью ИИ используются, чтобы поторопить с платежами или заставить поделиться одноразовыми паролями. Всегда проверяйте информацию через сохраненный контакт по второму каналу.

5. Что делать сразу после предполагаемой компрометации с использованием социальной инженерии?

Отключите кошелек, отзовите разрешения, переместите оставшиеся активы на чистый аппаратный кошелек, измените пароли/2FA и подайте отчеты (а также свяжитесь с соответствующими платформами).