Au cours du premier semestre 2025, les utilisateurs de cryptomonnaies ont perdu 2,3 milliards de dollars, dont 340 millions uniquement à cause d'

escroqueries par ingénierie sociale. Selon une mise à jour de Cointelegraph, des pièges comme les arnaques Discord « essaie mon jeu » qui ont volé 170 000 dollars à un artiste NFT, ou les fausses startups d'IA ou de jeux qui utilisent des pages Notion élaborées et des comptes X vérifiés pour propager des logiciels voleurs de portefeuille, montrent à quelle vitesse ces stratagèmes évoluent.

À plus grande échelle, les chiffres sont encore plus frappants. Chainalysis a rapporté que 40,9 milliards de dollars de flux cryptos illicites ont été suivis en 2024, même si seulement 0,14 % de l'activité on-chain est criminelle. Cette petite portion se traduit néanmoins par des pertes massives, et sur un

marché haussier, elle grandit rapidement. La montée en puissance des cryptomonnaies en 2025 créera non seulement des gagnants, mais alimentera aussi des fraudes ciblant les humains comme les deepfakes, les vols par signature aveugle et l'usurpation d'identité de cadres, à moins que les utilisateurs ne connaissent les signaux d'alarme et ne renforcent leurs défenses.

Ci-dessous, vous trouverez les principales escroqueries par ingénierie sociale à surveiller, des exemples réels, des signaux d'alarme et les étapes exactes pour protéger vos actifs cryptos, sur BingX et au-delà.

Qu'est-ce qu'une escroquerie crypto par ingénierie sociale et comment ça fonctionne ?

Une escroquerie crypto par ingénierie sociale est un type de fraude aux cryptomonnaies où les escrocs ciblent les personnes plutôt que les blockchains ou les contrats intelligents. Au lieu de casser du code, ils utilisent la manipulation psychologique, en se faisant passer pour des figures de confiance, en créant une fausse urgence ou en exploitant la confiance de la communauté pour inciter les victimes à révéler leurs clés privées, leurs mots de passe ou à envoyer des fonds. L'objectif est de vous faire cliquer sur un lien malveillant, de télécharger un logiciel malveillant ou d'approuver une transaction on-chain risquée qui vide votre portefeuille.

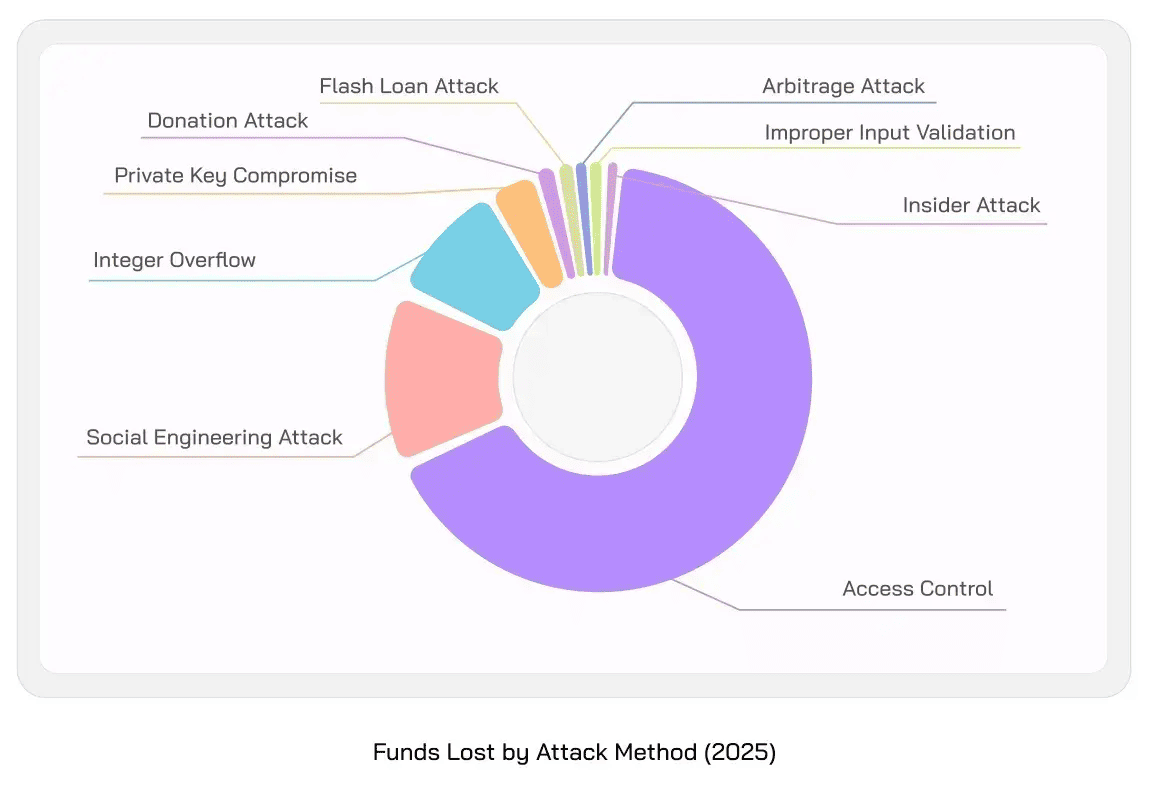

Les escroqueries par ingénierie sociale représentent 15 % des pertes liées aux escroqueries crypto au 1er semestre 2025 | Source : Quill Audits

Comment une escroquerie par ingénierie sociale (SE) fonctionne en pratique

1. Préparation : Les escrocs étudient leur cible, souvent au sein des communautés Discord, Telegram ou X.

2. Infiltration : Ils se font passer pour des amis, des recruteurs ou du personnel de support pour gagner la confiance.

3. Exploitation : Ils envoient un faux « jeu », un site de phishing ou une demande d'approbation de contrat. Vous pensez que c'est sûr et vous interagissez.

4. Perte : Votre portefeuille est vidé, votre compte est compromis ou vos données personnelles sont volées.

Cela contourne même les meilleurs audits parce que le « bug » n'est pas dans le code, mais dans le comportement humain.

Pourquoi devriez-vous vous soucier des attaques par ingénierie sociale ?

Les escroqueries par ingénierie sociale sont désormais l'une des plus grandes sources de pertes de cryptos en 2025. Selon Quill Audits, 340 millions de dollars ont été volés via des vecteurs d'ingénierie sociale au cours du premier semestre 2025, ce qui fait partie des plus de 2,3 milliards de dollars perdus à cause des piratages et des exploits. Le

phishing et l'ingénierie sociale restent les voies d'attaque dominantes, se classant constamment en tête des rapports d'incidents des entreprises de sécurité.

Les chercheurs de Darktrace ont suivi des campagnes toujours actives où les escrocs construisent des écosystèmes entiers de fausses entreprises, avec des sites web, des dépôts GitHub et des pages Notion, pour distribuer des logiciels malveillants voleurs de portefeuille comme Atomic Stealer et Realst.

Sur un marché haussier, les escrocs se développent rapidement. Comme les transactions cryptos sont irréversibles, un seul clic ou une signature aveugle peut signifier tout perdre, faisant des escroqueries par ingénierie sociale l'un des risques les plus urgents pour les traders et les investisseurs en 2025.

Les 10 principales escroqueries par ingénierie sociale pour vous protéger

Alors que la poussée haussière de 2025 s'accélère, les escrocs intensifient également leurs opérations, en utilisant des pièges Discord, de fausses startups, des deepfakes et des astuces de signature aveugle pour voler des millions. Voici les dix escroqueries par ingénierie sociale les plus courantes que vous devez connaître, leur fonctionnement et pourquoi elles sont dangereuses.

1. Les appâts « Essaie mon jeu » sur Discord/Steam (logiciels d'installation de vol de portefeuille)

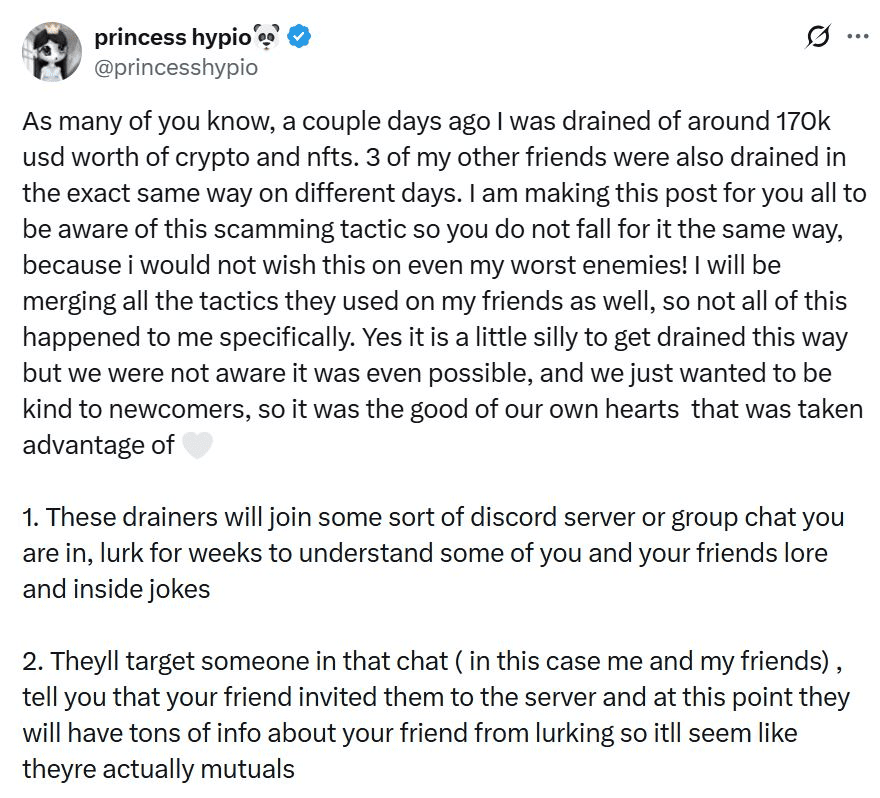

Description d'une attaque par ingénierie sociale basée sur Discord | Source : Cointelegraph

Les attaquants s'infiltrent souvent dans des serveurs de jeux ou de cryptos sur Discord, se faisant passer pour des membres amicaux de la communauté. Après avoir établi la confiance, ils envoient un lien « playtest » ou « essaie mon jeu », parfois hébergé sur Steam ou un faux serveur de fichiers. Une fois installé, le programme dépose silencieusement un logiciel malveillant conçu pour voler les identifiants de portefeuille, les cookies de session et les informations de connexion Discord, donnant aux escrocs un accès complet aux actifs et aux comptes.

Un cas réel montre à quel point cela peut coûter cher. En août 2025, l'artiste NFT Princess Hypio a perdu environ 170 000 dollars en tokens et NFT après avoir accepté une « version de jeu » liée à Steam de la part de quelqu'un qu'elle pensait être un ami. Les chercheurs en sécurité soulignent que ces escroqueries réussissent parce qu'elles n'attaquent pas la blockchain, mais qu'elles exploitent la confiance et la curiosité humaines dans les espaces communautaires.

Pour vous protéger, soyez attentif aux signaux d'alarme tels que les offres de « vous offrir un jeu », les mentions de noms d'amis communs ou les captchas/« vérifications Cloudflare » avant les téléchargements. Maintenez les activités de jeu et de portefeuille sur des appareils séparés, n'exécutez jamais de fichiers non signés ou non vérifiés, et revérifiez les identités en utilisant un second canal (comme Telegram ou le téléphone). Une simple pause avant de cliquer peut empêcher un vidage complet du portefeuille.

2. Fausses startups IA/Gaming/Web3 (fabrications sur Notion/GitHub/Medium/X)

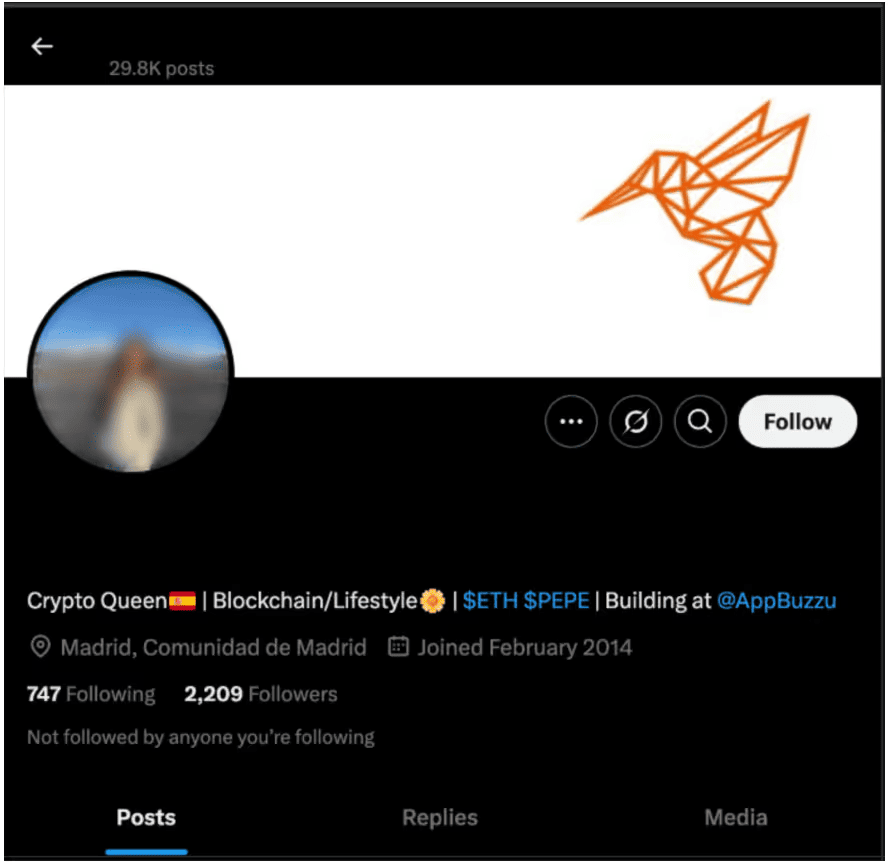

Exemple d'escroquerie de social engineering par une fausse startup | Source : Darktrace

Les escrocs se font de plus en plus passer pour des startups d'IA, de gaming ou de Web3 afin de tromper les utilisateurs de crypto. Ils construisent des sites web d'allure professionnelle, publient des livres blancs sur Notion et téléchargent de faux dépôts GitHub qui semblent actifs. Les victimes sont ensuite contactées via X, Discord ou Telegram avec des invitations à « tester » un nouveau logiciel ou à rejoindre des programmes bêta. Une fois installée, l'application déploie des voleurs d'informations qui aspirent les données du navigateur, les phrases de départ et les fichiers de portefeuille à partir d'appareils Windows et macOS.

Certaines de ces fausses entreprises font de gros efforts pour se légitimer. Les chercheurs de Darktrace ont identifié des groupes qui utilisent des certificats de signature de code volés pour que les malwares passent les vérifications du système, tandis que d'autres opèrent des comptes X vérifiés, piratés à de vrais utilisateurs, pour paraître authentiques. Des campagnes comme « Pollens AI » et « Eternal Decay » ont même monté de fausses listes d'investisseurs et des photos de conférence pour renforcer leur crédibilité.

La défense pratique se résume au scepticisme. Soyez à l'affût des signaux d'alerte tels qu'une image de marque flashy avec peu de code fonctionnel, des informations d'enregistrement incohérentes ou des actifs clonés sur plusieurs « startups ». Partez toujours du principe qu'un logiciel non sollicité est hostile jusqu'à preuve du contraire. Gardez les portefeuilles chauds vides, fiez-vous aux portefeuilles matériels avec des invites de signature claires et séparez les environnements de travail/de test des appareils utilisés pour gérer les fonds de crypto.

3. Signature aveugle et hameçonnage d'approbation (fausses interfaces/draineurs)

L'une des escroqueries qui se développe le plus rapidement en 2025 est la signature aveugle et l'hameçonnage d'approbation. Les attaquants clonent des dApps, des bourses ou des pages de réclamation d'airdrops populaires et les promeuvent par le biais de publicités sponsorisées, de drops Discord ou de groupes Telegram. Lorsqu'un utilisateur clique sur « Approuver » dans son portefeuille, il accorde sans le savoir à l'attaquant des droits illimités pour dépenser des tokens, ce qui permet à l'ensemble de son solde d'être vidé en quelques secondes. QuillAudits estime que ce vecteur d'attaque a bondi au premier semestre 2025, accumulant des centaines de millions de pertes sur

Ethereum,

Solana et

TON.

Ces escroqueries fonctionnent parce que les invites du portefeuille semblent routinières. De nombreux utilisateurs ne se rendent pas compte qu'une seule approbation peut couvrir beaucoup plus que le petit transfert qu'ils attendent. Les signaux d'alerte incluent des sites web nouveaux ou inconnus demandant une autorisation maximale, des signatures de portefeuille liées à des contrats inconnus ou des bannières qui vous pressent avec un « réclamez maintenant » ou « airdrop se termine dans quelques minutes ». Même les traders chevronnés sont tombés dans le piège en se précipitant pour approuver.

La défense la plus sûre est de prendre l'habitude de vérifier et de révoquer. Inspectez toujours ce que le portefeuille est en train d'accorder avant de cliquer et exécutez régulièrement des outils de révocation d'autorisations comme Revoke.cash ou l'Etherscan Token Approval Checker. Pour les trades ou les réclamations importantes, utilisez un portefeuille matériel avec une signature claire, afin de pouvoir voir exactement ce qui est approuvé. Traitez chaque bouton « Approuver » comme un contrat ; il pourrait exposer l'intégralité de votre portefeuille si vous ne vérifiez pas attentivement.

4. Compromission de la messagerie d'entreprise (BEC) et impersonation de cadres

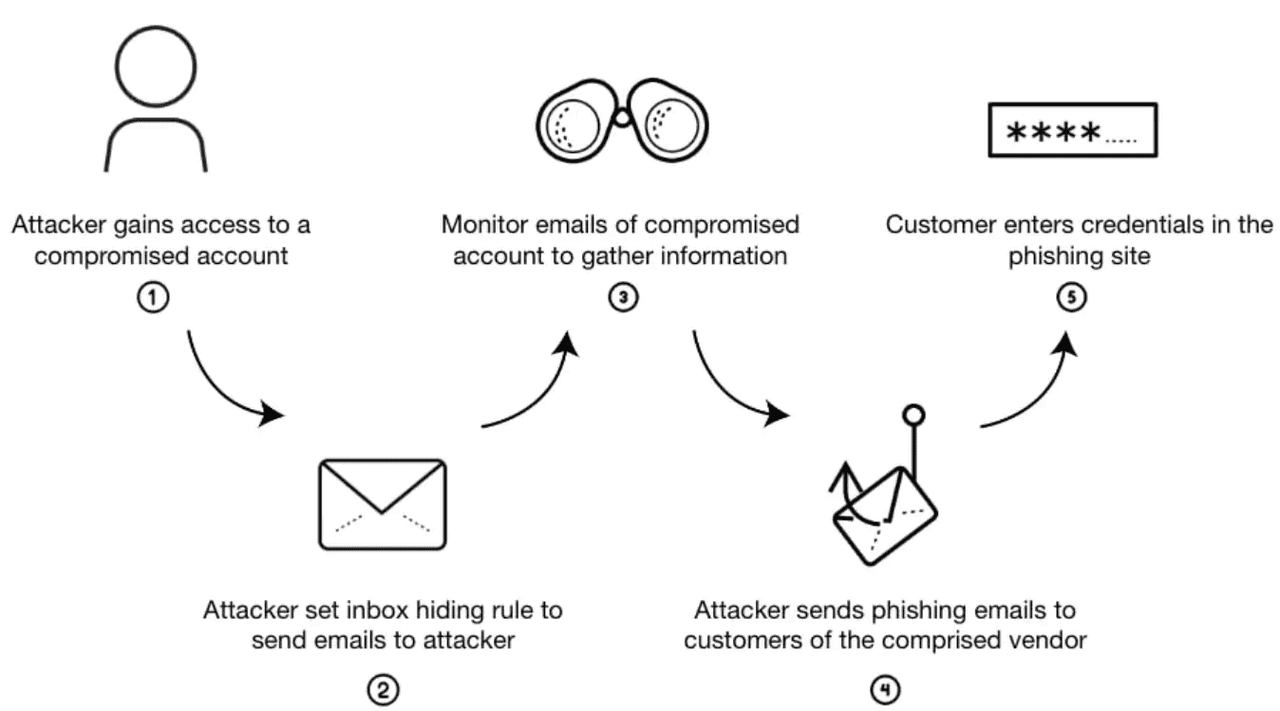

Comment fonctionne une escroquerie de compromission de la messagerie d'entreprise (BEC) | Source : Palo Alto Networks

La compromission de la messagerie d'entreprise (BEC) et les escroqueries par usurpation d'identité de cadres sont en augmentation dans les entreprises de crypto pendant la course haussière de 2025. Les attaquants créent des e-mails ou des textes qui semblent provenir de fondateurs, de directeurs financiers ou même de conseillers externes. Au lieu d'envoyer des liens ou des malwares, ils utilisent des instructions en texte brut comme « transfert urgent vers ce portefeuille temporaire ». Comme les messages semblent routiniers et ne contiennent pas de pièces jointes malveillantes, ils échappent souvent aux filtres anti-spam.

Ces escroqueries se nourrissent de la pression et de l'autorité. L'attaquant ajoute généralement de l'urgence (« les fonds doivent être envoyés aujourd'hui ») ou du secret (« ne le dites à personne tant que cette affaire n'est pas conclue ») pour pousser le personnel à sauter les vérifications normales. Les signaux d'alerte incluent des changements soudains dans l'adresse du portefeuille, des demandes de paiement en dehors du processus habituel ou des instructions qui contournent les flux de travail de comptabilité normaux. Dans certains cas très médiatisés, un seul message convaincant a conduit au vol de millions de cryptos.

Le piratage de Bybit en 2025 est un cas très médiatisé : le groupe Lazarus de Corée du Nord a utilisé le social engineering pour s'infiltrer chez un développeur tiers de confiance et voler 1,5 milliard de dollars de cryptos. Cela montre comment même les bourses bien protégées peuvent être compromises par l'erreur humaine.

La meilleure protection est la discipline du processus. Vérifiez toujours les nouvelles adresses de paiement par un rappel à un numéro vérifié ou un canal sécurisé, jamais via le même fil de discussion par e-mail. Exigez l'approbation de plusieurs personnes pour les transferts importants, afin qu'aucun employé ne puisse agir seul sous la pression. Former les équipes financières et opérationnelles à reconnaître le langage de l'ingénierie sociale est tout aussi crucial que d'exécuter des pare-feu ou des audits.

5. Faux recruteurs et « tests d'évaluation »

Les escroqueries aux faux recruteurs deviennent une tactique de choix sur le marché haussier de 2025, en particulier alors que les entreprises de crypto se précipitent pour embaucher des talents. Les attaquants se font passer pour des responsables des ressources humaines ou des chasseurs de têtes, contactant via LinkedIn, Telegram ou e-mail avec des offres pour des postes à haut salaire. Une fois la confiance établie, ils envoient des « évaluations techniques » ou des « plugins Zoom » qui installent secrètement des enregistreurs de frappe, des pirates de presse-papiers ou des voleurs de portefeuille. Les analystes de sécurité ont même retracé certaines campagnes jusqu'à des groupes soutenus par des États qui ciblent les développeurs.

Le danger est que ces attaques sont conçues pour paraître professionnelles. Les victimes reçoivent souvent des fichiers dans des ZIP protégés par mot de passe (pour contourner les scanners de sécurité) et sont invitées à désactiver les outils antivirus « pour des raisons de compatibilité ». D'autres sont invités à installer des logiciels de réunion ou des trackers de temps qui semblent légitimes mais sont en réalité des malwares. Comme l'escroquerie imite les processus de recrutement réels, même les développeurs expérimentés peuvent être trompés.

Le vol de CoinDCX en juillet 2025 est un exemple de ce type d'attaque de social engineering. Des pirates se faisant passer pour des recruteurs ont attiré un ingénieur de l'entreprise pour qu'il accepte de faux emplois en freelance, le convainquant d'installer un malware sur son ordinateur portable de bureau. En quelques heures, les attaquants ont vidé 44 millions de dollars d'un portefeuille de liquidités. Cela montre comment les escroqueries basées sur le recrutement peuvent compromettre même les grandes bourses lorsque les employés sont ciblés au niveau du bureau.

Pour vous protéger, traitez chaque message de recruteur non sollicité avec prudence. N'exécutez les évaluations que dans des sandboxes jetables ou des machines virtuelles où aucune donnée privée ou portefeuille n'est stocké. Ne gérez jamais vos portefeuilles de crypto sur le même appareil utilisé pour des fichiers non vérifiés. Confirmez les offres d'emploi directement avec la page des carrières officielles de l'entreprise ou avec l'équipe des RH avant de télécharger quoi que ce soit. Quelques vérifications supplémentaires peuvent sauver à la fois votre réputation professionnelle et vos cryptomonnaies.

6. Voix/vidéos deepfake alimentées par l'IA et scénarios de paiement “d'urgence”

Les escroqueries deepfake sont en forte augmentation en 2025, car les outils d'IA facilitent l'imitation de voix et même de flux vidéo en direct. Les attaquants clonent la voix d'un collègue, d'un patron ou d'un membre de la famille, puis incitent à des actions urgentes, comme le transfert de cryptos vers un “portefeuille sécurisé” ou la lecture d'un mot de passe à usage unique. Comme la voix et le visage semblent familiers, de nombreuses victimes agissent sans hésiter.

L'astuce réside dans l'urgence et l'isolement. Le faux appelant prétend souvent que quelque chose est sensible au facteur temps : “les fonds doivent être déplacés en quelques minutes” ou “nous sommes bloqués à moins que vous n'agissiez maintenant.” Ils éviteront également de passer par les canaux officiels de l'entreprise ou les outils vidéo dotés d'une vérification plus forte. L'objectif est de vous maintenir sous pression et de vous couper des vérifications normales.

Pour rester en sécurité, adoptez une politique de “ne pas faire confiance, vérifier”. Confirmez toujours les demandes sensibles par un deuxième canal, comme en rappelant un numéro enregistré ou en vérifiant auprès d'un autre membre de l'équipe. Pour les transferts de grande valeur, utilisez des codes de rappel ou des “mots sécurisés” préétablis que seule votre équipe connaît. Cette habitude simple peut arrêter même les imitations d'IA les plus convaincantes.

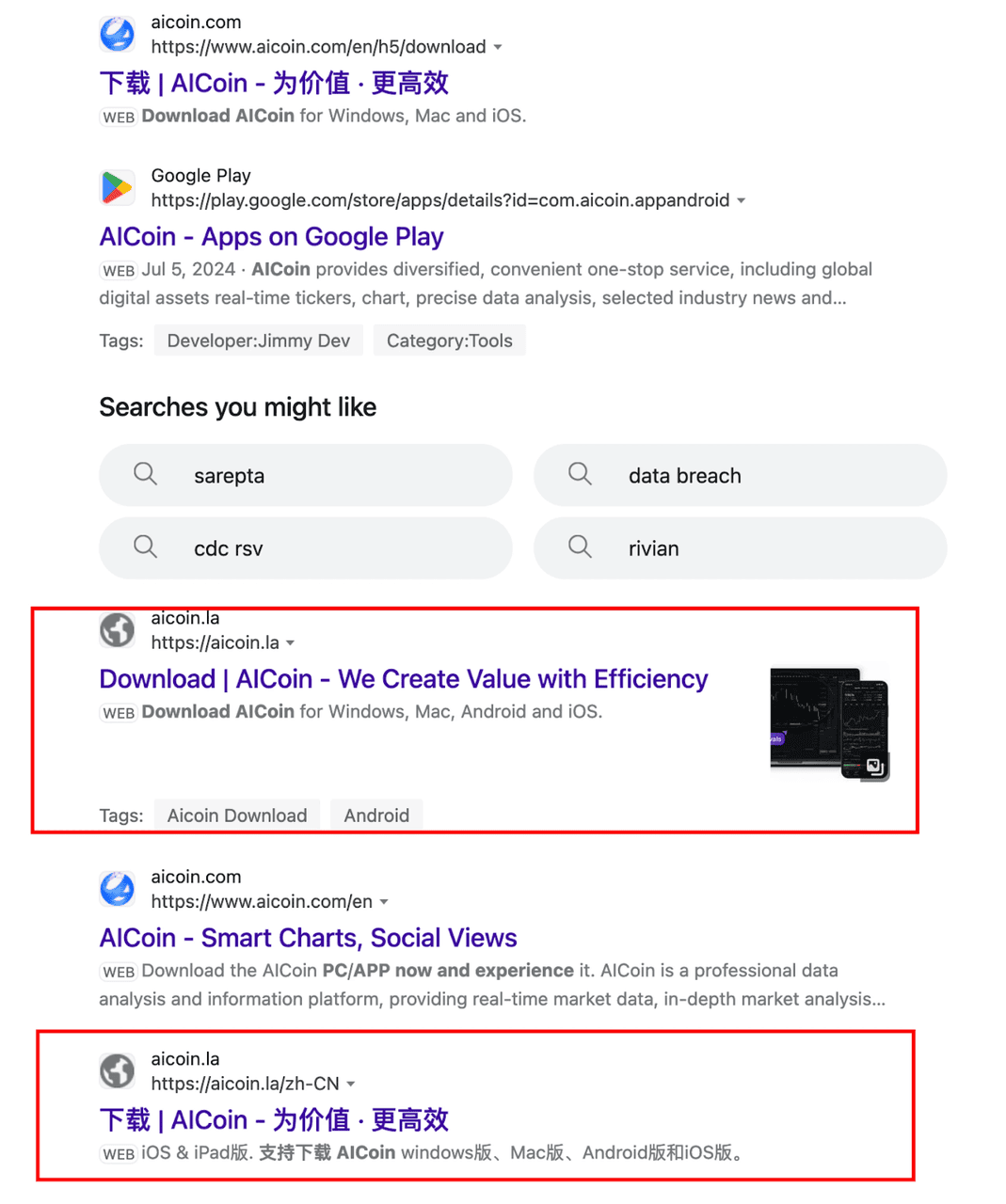

7. Empoisonnement du référencement/publicité et pages “d'abreuvoir”

Exemple d'attaque par empoisonnement du référencement | Source : Hunt.io

Les escroqueries par empoisonnement du référencement et des publicités trompent les utilisateurs en faisant apparaître des sites malveillants en tête des recherches Google ou sur les réseaux sociaux. Les escrocs achètent des publicités ou utilisent un référencement “black-hat” pour classer des pages pour des mots-clés tendance comme “airdrop de portefeuille”, “réclamer des récompenses” ou “nouveau lancement de token”. Certains compromettent même des blogs légitimes ou des pages de communauté, en injectant des scripts malveillants, de faux boutons de réclamation ou des installateurs de trojan. Pour un trader qui ne se méfie pas, ces sites semblent identiques à des plateformes de confiance.

Le danger est que ces pages sont souvent opportunes et convaincantes. Lors d'événements très médiatisés tels que des airdrops de tokens ou des préventes, une recherche rapide sur Google peut mener directement à une fausse page de réclamation. Les victimes connectent leur portefeuille, signent des approbations et perdent des fonds instantanément. Les indices subtils, tels que des noms de domaine mal orthographiés (binqX.com au lieu de BingX.com) ou des extensions de domaine étranges, sont souvent les seuls signes révélateurs.

Pour rester en sécurité, ne vous fiez jamais uniquement aux résultats de recherche ou aux publicités lorsque vous accédez à des sites de cryptos. Au lieu de cela, tapez les URL manuellement ou enregistrez-les en tant que signets après avoir vérifié leur authenticité. Vérifiez deux fois les liens partagés sur Discord, Telegram ou X avant de cliquer. En cas de doute, confirmez le site officiel à partir des annonces de BingX ou de la documentation du projet. Cette simple discipline empêche la plupart des pièges d'empoisonnement du référencement et d'“abreuvoir”.

8. Empoisonnement d'adresses dans les portefeuilles très actifs

Les escroqueries par empoisonnement d'adresses ciblent les traders occupés qui copient et collent souvent des adresses de portefeuille. Les attaquants envoient des transactions de “poussière” de valeur nulle à partir d'adresses qui ressemblent presque à l'identique à un portefeuille de contact réel, souvent avec les mêmes premiers et derniers caractères. Plus tard, lorsque la victime va envoyer des fonds, elle peut copier accidentellement la fausse adresse de son historique de transactions, envoyant sans le savoir les actifs directement à l'escroc.

Cette tactique fonctionne parce que la plupart des portefeuilles n'affichent que les premiers et derniers caractères d'une adresse, ce qui crée un faux sentiment de reconnaissance. Dans la hâte du trading ou des transferts lors d'une hausse, les utilisateurs sautent souvent la vérification complète. Même des investisseurs chevronnés ont perdu des milliers en envoyant des tokens à une adresse empoisonnée qui semblait familière mais qui n'avait jamais été réellement enregistrée.

Pour rester en sécurité, ne vous fiez jamais uniquement à l'historique ou aux correspondances partielles lors de la copie des adresses. Utilisez les fonctionnalités de portefeuille telles que les listes d'adresses autorisées, vérifiez deux fois la chaîne de caractères complète ou adoptez des services de noms comme

ENS (Ethereum Name Service) ou TON DNS pour des identifiants plus lisibles par l'homme. Considérez chaque nouvelle transaction de “poussière” inattendue dans votre historique comme un signal d'alarme ; cela pourrait être une préparation pour une perte bien plus importante.

9. “Support Technique” et scareware

Les escroqueries au support technique exploitent la confiance des gens envers l'autorité. Les attaquants se font passer pour du personnel informatique, des fournisseurs de sécurité ou même des agents de support d'exchange ou de portefeuille. Ils contactent les victimes en prétendant qu'ils vont réparer un problème ou fournir une “mise à jour” urgente, puis les pressent d'installer des outils de suivi du temps, des antivirus ou des correctifs. Ces fichiers sont en fait des voleurs de portefeuille ou des chevaux de Troie d'accès à distance qui cèdent le contrôle total du système. Une fois à l'intérieur, les escrocs peuvent vider les portefeuilles, enregistrer les frappes au clavier et copier des fichiers sensibles comme les clés privées.

Une autre tactique courante est celle des fenêtres pop-up de scareware. En naviguant, les utilisateurs voient soudainement de fausses alertes telles que “Votre système est infecté, cliquez ici pour le nettoyer.” Ces avertissements imitent les notifications de Windows ou de macOS et encouragent des téléchargements qui semblent légitimes. Les victimes installent le “correctif”, qui enregistre secrètement les informations d'identification, détourne les presse-papiers ou injecte des draineurs de portefeuille. L'urgence du message est conçue pour contourner la pensée logique et pousser les utilisateurs à l'action.

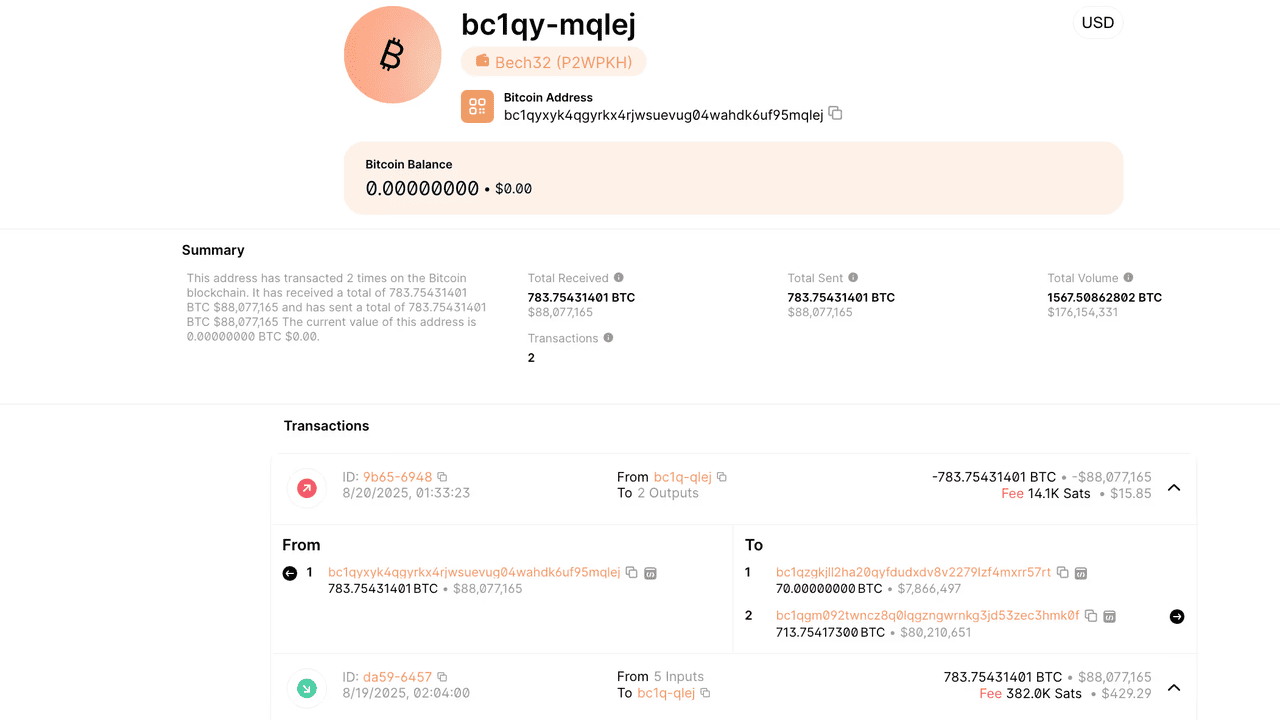

Portefeuille Bitcoin vidé de plus de 91 millions de dollars dans une fausse escroquerie d'ingénierie sociale de support technique | Source : CoinDesk

Les risques sont très réels : le 19 août 2025, une victime a perdu 783 BTC, d'une valeur d'environ 91,4 millions de dollars, après qu'un escroc se faisant passer pour un agent de support de portefeuille matériel l'ait trompée pour qu'elle lui remette ses identifiants de portefeuille. Les fonds volés ont été rapidement acheminés via Wasabi Wallet pour masquer la trace. Cet incident, découvert par le détective de la blockchain ZachXBT, souligne à quel point un seul instant de confiance mal placée peut conduire à des pertes catastrophiques. Pour rester en sécurité, ne téléchargez des logiciels qu'à partir des canaux officiels des fournisseurs, n'accordez jamais d'accès à distance lorsque vous gérez des portefeuilles et séparez les activités du portefeuille de la navigation générale.

10. Prises de contrôle de communauté et comptes de modérateurs compromis

Les escroqueries par prise de contrôle de communauté ciblent les endroits où les utilisateurs de cryptos se sentent le plus en sécurité, tels que les groupes Discord, Telegram et X. Les attaquants détournent les comptes de modérateurs de longue date ou même de représentants de projet vérifiés, puis publient des messages urgents tels que “migrez vos tokens maintenant” ou “réclamez votre airdrop aujourd'hui.” Comme ces publications proviennent d'initiés de confiance, les victimes sont plus susceptibles de cliquer sans hésiter.

Certaines campagnes vont encore plus loin en créant une façade de légitimité à l'aide de photos d'événements altérées, de fausses annonces d'investisseurs ou de sites web clonés pour étayer le récit. En 2025, plusieurs communautés Telegram ont signalé des prises de contrôle soudaines de comptes de modérateurs qui ont diffusé des liens de « réclamation » malveillants, incitant les utilisateurs à signer des contrats qui ont vidé leurs portefeuilles quelques minutes seulement après la publication des posts. La combinaison de la confiance et de l'urgence en fait l'une des escroqueries les plus difficiles à détecter en temps réel.

Pour vous protéger, vérifiez toujours les annonces sur au moins deux canaux officiels, tels que le site web du projet et le compte X vérifié. Méfiez-vous des posts qui renvoient à des domaines entièrement nouveaux, même s'ils proviennent de noms familiers. En règle générale, considérez par défaut toute notification de « migration » ou de « réclamation d'airdrop » comme à haut risque et vérifiez-la avant d'interagir. Quelques minutes de prudence supplémentaires peuvent empêcher un vidage irréversible du portefeuille.

Comment vous protéger contre les attaques d'ingénierie sociale

Les escroqueries se développent le plus rapidement pendant les cycles de hype. Ces cinq habitudes vous aideront à garder une longueur d'avance.

1. Séparez et sécurisez les appareils : Conservez les portefeuilles sur un appareil dédié avec un portefeuille matériel, et utilisez un sandbox/VM si vous devez ouvrir des fichiers inconnus. Ne mélangez jamais les jeux, le travail et la gestion de portefeuille.

2. Contrôlez ce que vous signez : Lisez chaque invite de portefeuille, limitez les allocations de tokens et exécutez des vérifications d'approbation mensuelles à l'aide d'outils tels que Revoke.cash. Les signatures aveugles sont la cause de la plupart des vidages.

3. Vérifiez avant d'agir : Ne faites jamais confiance au canal qui a fait la demande. Confirmez les transferts de fonds ou les changements d'adresse via des contacts enregistrés, des systèmes de tickets ou des annonces officielles, et non par des messages directs (DM).

4. Restez sur les canaux de confiance : Ajoutez des URL officielles à vos favoris, évitez les liens de « réclamation » sponsorisés, désactivez les DM aléatoires et supposez que les « amis » non sollicités pourraient être une ruse. Utilisez le multi-signature et le double contrôle pour les transferts importants.

5. Renforcez les bases et ayez un plan : Activez le MFA, utilisez un gestionnaire de mots de passe et maintenez le logiciel à jour. Formez les équipes à détecter les tactiques de pression basées sur l'urgence/l'autorité et préparez un plan d'urgence pour révoquer les approbations et soumettre des rapports immédiatement.

Comment BingX vous aide à réduire les risques d'ingénierie sociale

BingX vous offre de multiples protections intégrées pour trader en toute confiance. Vous pouvez activer la

2FA (authentification à deux facteurs), des

codes anti-hameçonnage et des listes blanches de retrait pour bloquer l'accès non autorisé. La BingX Academy fournit également des alertes d'escroquerie à jour et des guides de sécurité étape par étape, vous aidant à garder une longueur d'avance sur les nouvelles menaces du marché. Si quelque chose vous semble bizarre, le support de BingX est disponible 24/7. Vous pouvez déposer un dossier avec vos identifiants de commande, les hachages de transaction et des captures d'écran pour une assistance immédiate.

Cependant, aucune plateforme ne peut protéger les fonds que vous approuvez volontairement pour un contrat malveillant ou que vous envoyez en dehors de la plateforme. La défense la plus solide est votre comportement : n'installez pas de logiciels non vérifiés, ne signez pas aveuglément les invites de portefeuille et ne laissez pas l'urgence l'emporter sur la prudence. En combinant les mesures de protection de BingX avec des habitudes intelligentes, vous pouvez sécuriser davantage vos actifs pendant le bull run.

Conclusion

Le bull run de 2025 crée d'énormes opportunités dans le monde de la crypto, mais il amplifie également l'ampleur et la sophistication des escroqueries d'ingénierie sociale. Des leurres de « jeu » basés sur Discord aux fausses startups, en passant par les deepfakes et l'hameçonnage d'approbation, les attaquants font constamment évoluer leur mode opératoire pour exploiter la confiance, l'urgence et l'erreur humaine.

Pour rester en sécurité, il faut trouver un équilibre entre les protections de la plateforme et la discipline personnelle. BingX fournit des outils comme la 2FA, les listes blanches de retrait et un centre d'éducation sur la

BingX Academy pour renforcer vos défenses, mais la responsabilité finale vous incombe. Vérifiez toujours les demandes, évitez de signer aveuglément et traitez les offres non sollicitées avec prudence.

N'oubliez pas : les transactions crypto sont irréversibles, et une seule erreur peut entraîner des pertes permanentes. Rester vigilant est votre meilleure protection lors du prochain marché haussier.

Lectures associées

FAQ sur les escroqueries d'ingénierie sociale dans le monde de la crypto

1. Quelle est l'escroquerie d'ingénierie sociale la plus courante dans le monde de la crypto en 2025 ?

Les leurres basés sur Discord de « testez mon jeu » et les téléchargements de fausses startups sont les vecteurs les plus courants dans ce cycle ; tous deux livrent des voleurs de portefeuilles sous un prétexte amical.

2. Pourquoi les escroqueries d'ingénierie sociale échappent-elles aux audits ?

Elles ciblent les personnes, pas les contrats intelligents. Aucune exploitation de code n'est nécessaire. Une seule approbation hâtive ou un téléchargement non sécurisé suffit.

3. Comment détecter rapidement l'hameçonnage d'approbation ?

Recherchez les demandes d'autorisation de dépenses illimitées à des contrats inconnus et les pages « réclamez maintenant » qui créent le battage médiatique. Révocons les anciennes approbations régulièrement.

4. Les escroqueries deepfake sont-elles vraiment un risque pour la crypto ?

Oui, des clones de voix/vidéo basés sur l'IA sont utilisés pour accélérer les paiements ou partager des OTP. Vérifiez toujours via un contact enregistré sur un deuxième canal.

5. Que dois-je faire immédiatement après avoir soupçonné une compromission d'ingénierie sociale ?

Déconnectez le portefeuille, révoquez les approbations, déplacez les actifs restants vers un portefeuille matériel sain, changez les mots de passe/2FA et soumettez des rapports (en plus de contacter les plateformes pertinentes).