En el primer semestre de 2025, los usuarios de criptomonedas perdieron 2.300 millones de dólares, de los cuales 340 millones se debieron solo a

estafas de ingeniería social. Según una actualización de Cointelegraph, trampas como los timos de Discord de "probá mi juego", que le robaron a un artista de NFT 170.000 dólares, y las falsas startups de IA o de gaming que usan páginas de Notion elaboradas y cuentas verificadas de X para propagar software que roba billeteras, demuestran lo rápido que evolucionan estas estafas.

Si vemos el panorama completo, los números son aún más preocupantes. Chainalysis reportó que en 2024 se rastrearon 40.900 millones de dólares en flujos de criptomonedas ilícitos, aunque solo el 0,14% de la actividad on-chain es criminal. Aún así, ese pequeño porcentaje se traduce en pérdidas masivas, y en un

mercado alcista, crecen rápido. El rally de cripto de 2025 no solo va a crear ganadores, sino que también va a impulsar fraudes dirigidos a personas, como los deepfakes, los robos por firma ciega y la suplantación de identidad de ejecutivos, a menos que los usuarios conozcan las señales de alerta y refuercen sus defensas.

A continuación, vas a encontrar las principales estafas de ingeniería social a las que debes prestar atención, ejemplos reales, señales de alerta y los pasos exactos para proteger tus criptoactivos, en BingX y en cualquier lugar.

¿Qué es una estafa de criptomonedas por ingeniería social y cómo funciona?

Una estafa de criptomonedas por ingeniería social es un tipo de fraude en el que los estafadores se dirigen a las personas, no a las blockchains o a los contratos inteligentes. En lugar de romper códigos, usan manipulación psicológica, haciéndose pasar por figuras de confianza, creando un sentido de urgencia falso o explotando la confianza de la comunidad para engañar a las víctimas y que revelen sus claves privadas, contraseñas o envíen fondos. El objetivo es lograr que hagas clic en un enlace malicioso, descargues un software falso o apruebes una transacción on-chain riesgosa que vacíe tu billetera.

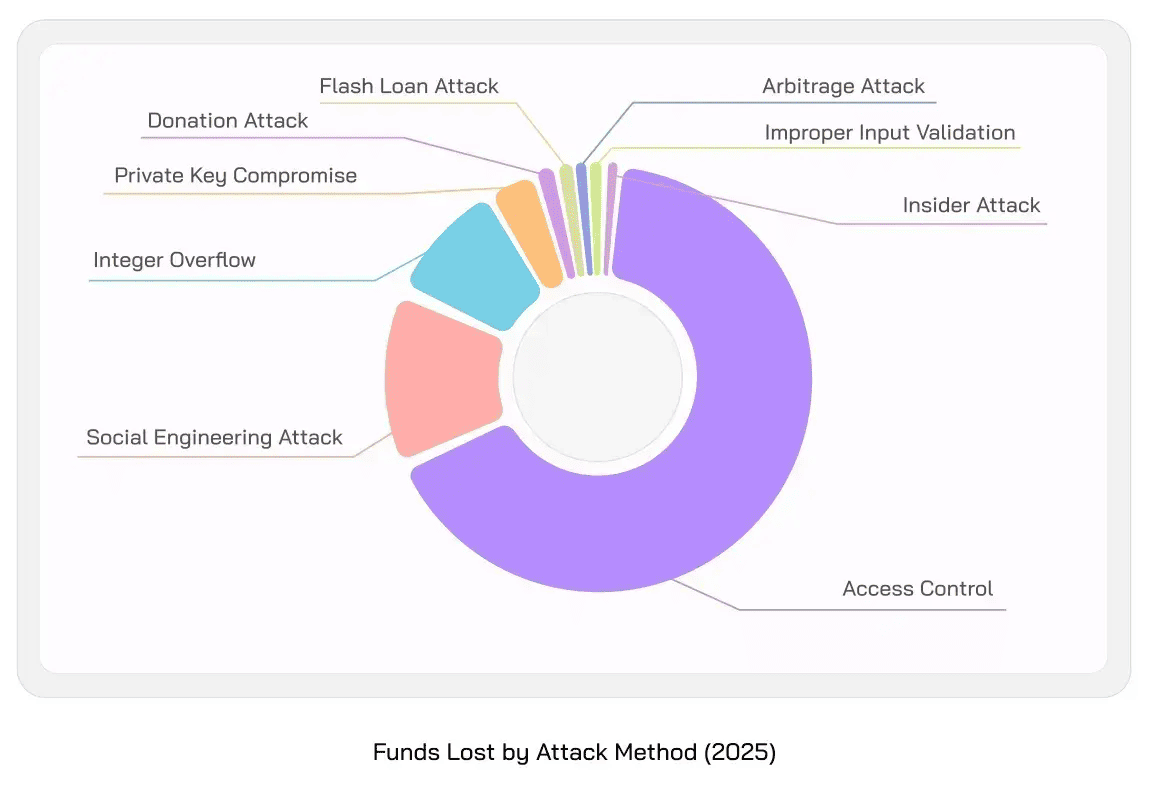

Las estafas de ingeniería social representan el 15% de las pérdidas por estafas de criptomonedas en el 1er semestre de 2025 | Fuente: Quill Audits

Cómo funciona una estafa de ingeniería social (SE) en la práctica

1. Preparación: Los estafadores estudian a su objetivo, a menudo en comunidades de Discord, Telegram o X.

2. Infiltración: Se hacen pasar por amigos, reclutadores o personal de soporte para ganarse la confianza.

3. Explotación: Envían un "juego" falso, un sitio de phishing o una solicitud de aprobación de contrato. Vos creés que es seguro e interactuás.

4. Pérdida: Tu billetera es vaciada, tu cuenta es comprometida o tus datos personales son robados.

Esto evade incluso las mejores auditorías porque el "bug" no está en el código, sino en el comportamiento humano.

¿Por qué debería importarte los ataques de ingeniería social?

Las estafas de ingeniería social son ahora una de las mayores fuentes de pérdidas de criptomonedas en 2025. Según Quill Audits, se robaron 340 millones de dólares a través de vectores de ingeniería social en el primer semestre de 2025, parte de los más de 2.300 millones de dólares perdidos por hacks y exploits. El

phishing y la ingeniería social siguen siendo las rutas de ataque dominantes, siempre encabezando los informes de incidentes de las empresas de seguridad.

Los investigadores de Darktrace han rastreado campañas aún activas donde los estafadores construyen ecosistemas de empresas falsas completos, con sitios web, repositorios de GitHub y páginas de Notion, para distribuir malware que roba billeteras como Atomic Stealer y Realst.

En un mercado alcista, los estafadores escalan rápidamente. Como las transacciones de criptomonedas son irreversibles, un solo clic o una firma ciega puede significar perderlo todo, lo que hace que las estafas de ingeniería social sean uno de los riesgos más urgentes para traders e inversores en 2025.

Las 10 principales estafas de ingeniería social para protegerte

A medida que el rally alcista de 2025 se acelera, los estafadores también están aumentando sus operaciones, usando trampas de Discord, falsas startups, deepfakes y trucos de firma ciega para robar millones. A continuación, se presentan las diez estafas de ingeniería social más comunes que tenés que conocer, cómo funcionan y por qué son peligrosas.

1. Señuelos de "Probá mi juego" en Discord/Steam (instaladores que roban billeteras)

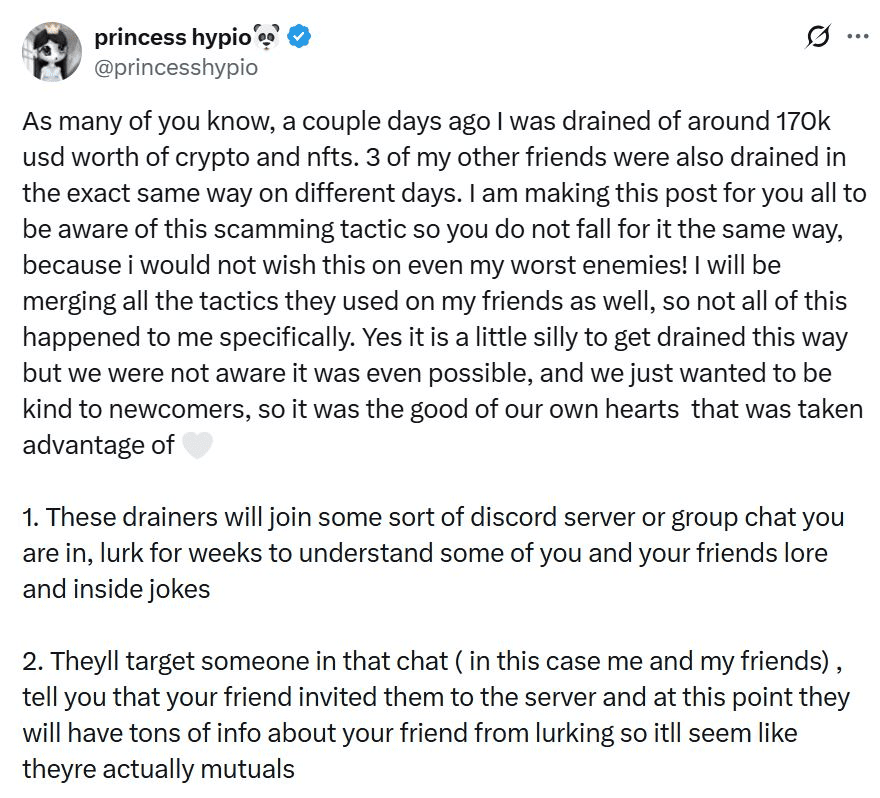

Descripción de un ataque de ingeniería social basado en Discord | Fuente: Cointelegraph

Los atacantes suelen infiltrarse en servidores de gaming o cripto en Discord, haciéndose pasar por miembros amigables de la comunidad. Después de generar confianza, envían un enlace de "prueba de juego" o "probá mi juego", a veces alojado en Steam o en un servidor de archivos falso. Una vez instalado, el programa deja caer silenciosamente malware diseñado para robar credenciales de billetera, cookies de sesión e inicios de sesión de Discord, lo que les da a los estafadores acceso total tanto a los activos como a las cuentas.

Un caso real muestra lo costoso que puede ser esto. En agosto de 2025, el artista de NFT Princess Hypio perdió alrededor de 170.000 dólares en tokens y NFT después de aceptar una "versión de juego" vinculada a Steam de alguien que pensaba que era un amigo. Los investigadores de seguridad enfatizan que estas estafas son exitosas porque no atacan la blockchain, sino que explotan la confianza y la curiosidad humana en los espacios de la comunidad.

Para protegerte, estate atento a las señales de alerta como ofertas para "regalarte un juego", menciones de nombres de amigos en común o captchas/"verificaciones de Cloudflare" antes de las descargas. Mantené las actividades de gaming y billetera en dispositivos separados, nunca ejecutes archivos sin firmar o sin verificar, y verificá las identidades usando un segundo canal (como Telegram o por teléfono). Una simple pausa antes de hacer clic puede evitar que tu billetera sea vaciada por completo.

2. Startups falsas de IA/Gaming/Web3 (fabricaciones en Notion/GitHub/Medium/X)

Ejemplo de una estafa de ingeniería social de una startup falsa | Fuente: Darktrace

Los estafadores se hacen pasar cada vez más por startups de IA, gaming o Web3 para engañar a los usuarios de cripto. Crean sitios web con aspecto profesional, publican documentos técnicos en Notion y suben repositorios falsos de GitHub que parecen activos. A continuación, contactan a las víctimas a través de X, Discord o Telegram con invitaciones para “probar” un nuevo software o unirse a programas beta. Una vez instalada, la app suelta programas de robo de información que extraen datos del navegador, frases semilla y archivos de billetera tanto de dispositivos Windows como macOS.

Algunas de estas empresas falsas hacen grandes esfuerzos para parecer legítimas. Investigadores de Darktrace han detectado grupos que usan certificados de firma de código robados para que el malware pase las verificaciones del sistema, mientras que otros operan cuentas de X verificadas, robadas a usuarios reales, para lucir auténticas. Campañas como “Pollens AI” y “Eternal Decay” incluso montaron listas de inversionistas y fotos de conferencias falsas para aumentar su credibilidad.

La defensa práctica se reduce al escepticismo. Prestá atención a las señales de alarma, como un diseño brillante con poco código funcional, información de registro incoherente o activos clonados en múltiples “startups”. Siempre asumí que el software no solicitado es hostil hasta que se demuestre lo contrario. Mantené las billeteras calientes vacías, usá billeteras de hardware con indicaciones de firma claras y separá los entornos de trabajo o de prueba de los dispositivos usados para gestionar fondos de criptomonedas.

3. Firma a ciegas y phishing de aprobación (front-ends falsos/drainers)

Una de las estafas de más rápido crecimiento en 2025 es la firma a ciegas y el phishing de aprobación. Los atacantes clonan dApps populares, exchanges o páginas de reclamo de airdrops y las promocionan a través de anuncios patrocinados, publicaciones en Discord o grupos de Telegram. Cuando un usuario hace clic en “Aprobar” en su billetera, sin saberlo, concede al atacante derechos ilimitados para gastar tokens, lo que permite que le vacíen todo su saldo en segundos. QuillAudits estima que este vector de ataque se disparó en la primera mitad de 2025, acumulando cientos de millones en pérdidas en

Ethereum,

Solana y

TON.

Estas estafas funcionan porque las indicaciones de la billetera parecen rutinarias. Muchos usuarios no se dan cuenta de que una sola aprobación puede cubrir mucho más que la pequeña transferencia que esperan. Las señales de alarma incluyen sitios web nuevos o desconocidos que solicitan la máxima autorización, firmas de billetera vinculadas a contratos desconocidos, o banners que te presionan con “reclamar ahora” o “el airdrop termina en minutos”. Incluso los traders más experimentados han sido víctimas al apresurarse a aprobar.

La defensa más segura es adquirir hábitos de verificación y revocación. Siempre inspeccioná lo que la billetera está concediendo antes de hacer clic, y ejecutá regularmente herramientas de revocación de permisos como Revoke.cash o Etherscan Token Approval Checker. Para operaciones o reclamos importantes, usá una billetera de hardware con firma clara, para que puedas ver exactamente lo que se está aprobando. Tratá cada botón de “Aprobar” como un contrato; podría exponer toda tu billetera si no lo revisás con cuidado.

4. Compromiso del correo electrónico de la empresa (BEC) e impersonación de ejecutivos

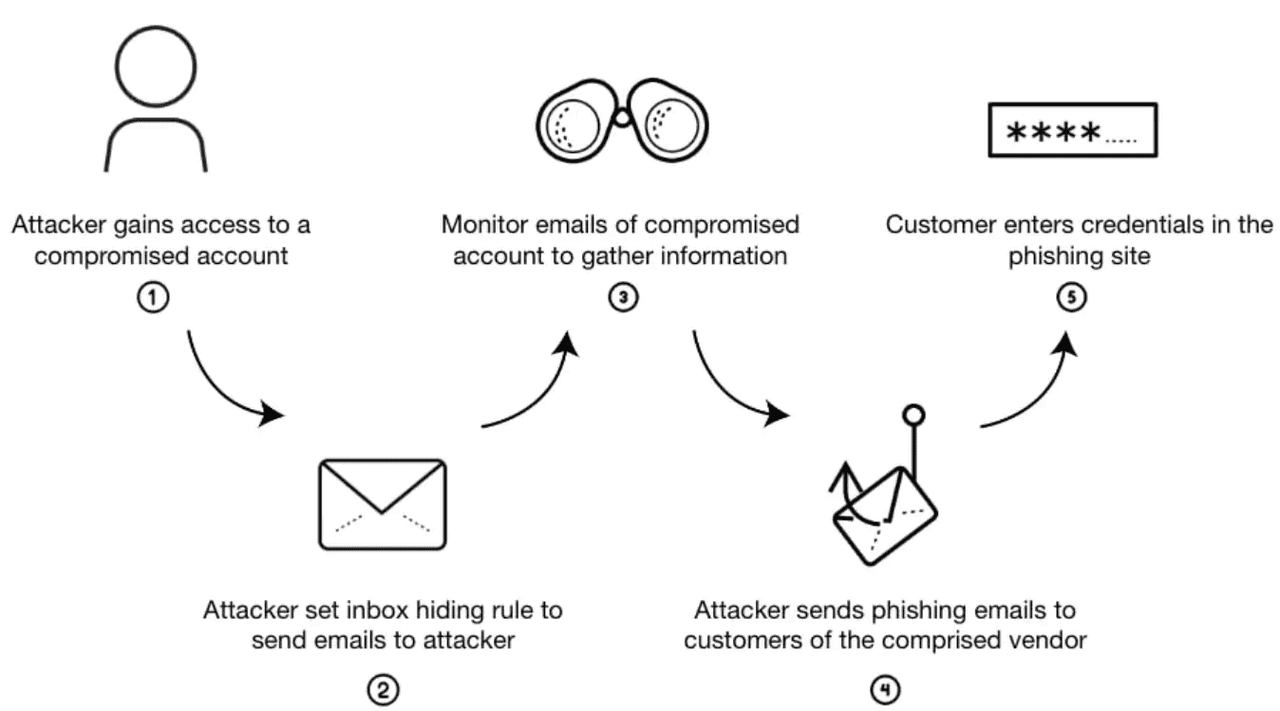

Cómo funciona una estafa de compromiso del correo electrónico de la empresa (BEC) | Fuente: Palo Alto Networks

El compromiso del correo electrónico de la empresa (BEC) y las estafas de suplantación de identidad de ejecutivos están en aumento en las empresas de cripto durante el mercado alcista de 2025. Los atacantes elaboran correos electrónicos o mensajes de texto que parecen proceder de fundadores, directores financieros o incluso de asesores externos. En lugar de enviar enlaces o malware, usan instrucciones de texto sin formato como “transferencia urgente a esta billetera temporal”. Como los mensajes parecen rutinarios y no contienen archivos adjuntos maliciosos, a menudo se escabullen de los filtros de spam.

Estas estafas se nutren de la presión y la autoridad. El atacante suele añadir urgencia (“los fondos deben ser enviados hoy”) o secretismo (“no se lo digas a nadie hasta que este trato se cierre”) para presionar al personal a saltarse los controles normales. Las señales de alarma incluyen cambios repentinos en la dirección de la billetera, solicitudes de pago fuera del proceso habitual o instrucciones que eluden los flujos de trabajo de contabilidad normales. En algunos casos de alto perfil, un solo mensaje convincente ha provocado el robo de millones en criptomonedas.

El hack de Bybit de 2025 es un caso de alto perfil: el Grupo Lazarus de Corea del Norte usó ingeniería social para infiltrarse en un desarrollador externo de confianza y robar 1.500 millones de dólares en criptomonedas. Esto demuestra cómo incluso los exchanges bien protegidos pueden verse comprometidos por un error humano.

La mejor protección es la disciplina en los procesos. Siempre verificá las nuevas direcciones de pago a través de una llamada a un número verificado o un canal seguro, nunca a través del mismo hilo de correo electrónico. Exigí la aprobación de varias personas para las transferencias grandes, de modo que ningún empleado pueda actuar bajo presión en solitario. Capacitar a los equipos de finanzas y operaciones para que reconozcan el lenguaje de la ingeniería social es tan importante como ejecutar firewalls o auditorías.

5. Reclutadores falsos y "pruebas de evaluación"

Las estafas de reclutadores falsos se están convirtiendo en una táctica favorita en el mercado alcista de 2025, especialmente a medida que las empresas de cripto se apresuran a contratar talentos. Los atacantes se hacen pasar por gerentes de recursos humanos o headhunters, contactando a través de LinkedIn, Telegram o correo electrónico con ofertas para puestos de alto salario. Una vez que se establece la confianza, envían “evaluaciones técnicas” o “plugins de Zoom” que instalan en secreto registradores de pulsaciones de teclas, secuestradores de portapapeles o ladrones de billeteras. Analistas de seguridad incluso han rastreado algunas campañas hasta grupos respaldados por estados que se dirigen a desarrolladores.

El peligro es que estos ataques están diseñados para parecer profesionales. Las víctimas a menudo reciben archivos en ZIPs protegidos con contraseña (para eludir los escáneres de seguridad) y se les pide que deshabiliten las herramientas antivirus “por compatibilidad”. A otros se les pide que instalen software de reunión o rastreadores de tiempo que parecen legítimos pero que en realidad son malware. Como la estafa imita los procesos de contratación reales, incluso los desarrolladores experimentados pueden ser engañados.

El robo de CoinDCX en julio de 2025 es un ejemplo de este tipo de ataque de ingeniería social. Los hackers que se hacían pasar por reclutadores atrajeron a un ingeniero de la compañía a aceptar trabajos freelance falsos, convenciéndolo de que instalara malware en su computadora portátil de la oficina. En cuestión de horas, los atacantes drenaron 44 millones de dólares de una billetera de liquidez. Esto demuestra cómo las estafas basadas en el reclutamiento pueden comprometer incluso a grandes exchanges cuando los empleados son atacados a nivel de escritorio.

Para protegerte, tratá con cautela cada mensaje de reclutador no solicitado. Solo ejecutá evaluaciones en entornos aislados o máquinas virtuales donde no se almacenen datos privados ni billeteras. Nunca gestiones tus billeteras de criptomonedas en el mismo dispositivo usado para archivos no verificados. Confirmá las ofertas de trabajo directamente con la página oficial de carreras de la empresa o con el equipo de RR. HH. antes de descargar nada. Unas pocas verificaciones adicionales pueden salvar tanto tu reputación profesional como tus criptomonedas.

6. Voces/videos deepfake con IA y escenarios de pago de “emergencia”

Las estafas con deepfake se están disparando en 2025, ya que las herramientas de IA facilitan la imitación de voces e incluso de videos en vivo. Los atacantes clonan a un compañero, a un jefe o a un familiar y los presionan para que actúen con urgencia, como transferir criptomonedas a una “billetera segura” o leer una contraseña de un solo uso. Como la voz y la cara resultan familiares, muchas víctimas actúan sin dudarlo.

El truco reside en la urgencia y el aislamiento. La persona que llama, que es falsa, suele afirmar que algo tiene un plazo muy ajustado, como que “los fondos deben moverse en cuestión de minutos” o que “estamos bloqueados a menos que actúes ahora”. También evitan cambiarse a los canales corporativos oficiales o a las herramientas de video con una verificación más sólida. El objetivo es mantenerte presionado y aislado de las comprobaciones habituales.

Para estar a salvo, adoptá una política de “no confíes, verificá”. Confirmá siempre las solicitudes confidenciales a través de un segundo canal, como devolver la llamada a un número guardado o consultarlo con otro miembro del equipo. Para las transferencias de alto valor, usá códigos de devolución de llamada o “palabras clave seguras” preestablecidas que solo conozca tu equipo. Este simple hábito puede detener incluso las suplantaciones de identidad con IA más convincentes.

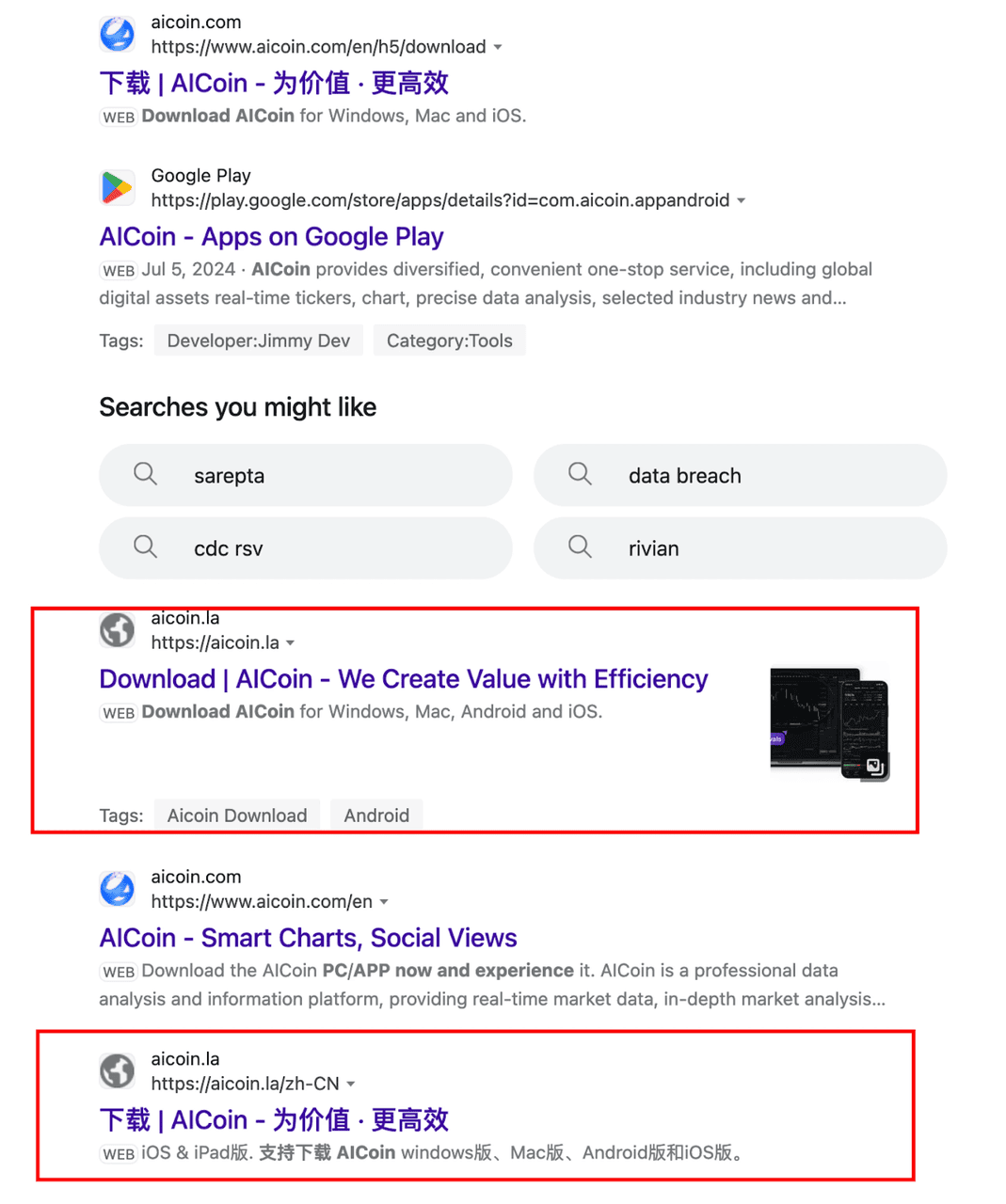

7. Envenenamiento de SEO/anuncios y páginas de “ataque de regadera”

Ejemplo de ataque de envenenamiento de SEO | Fuente: Hunt.io

Las estafas de envenenamiento de SEO y anuncios engañan a los usuarios haciendo que sitios maliciosos aparezcan en la parte superior de las búsquedas de Google o de las redes sociales. Los estafadores compran anuncios o utilizan el SEO de sombrero negro para clasificar páginas con palabras clave de moda como “airdrop de billetera”, “reclamar recompensas” o “lanzamiento de nuevo token”. Algunos incluso comprometen blogs legítimos o páginas de la comunidad, inyectando scripts maliciosos, botones de reclamo falsos o instaladores troyanos. Para un trader desprevenido, estos sitios parecen idénticos a plataformas de confianza.

El peligro es que estas páginas suelen ser oportunas y convincentes. Durante eventos de gran repercusión, como airdrops de tokens o preventas, una búsqueda rápida en Google puede llevar directamente a una página de reclamo falsa. Las víctimas conectan sus billeteras, firman aprobaciones y pierden fondos al instante. Las pistas sutiles, como dominios mal escritos (binqX.com en lugar de BingX.com) o extensiones de dominio extrañas, suelen ser las únicas que los delatan.

Para estar a salvo, nunca confíes en los resultados de búsqueda o en los anuncios cuando accedás a sitios de criptomonedas. En su lugar, escribí las URL manualmente o guardalas como marcadores tras verificar su autenticidad. Volvé a comprobar los enlaces compartidos en Discord, Telegram o X antes de hacer clic. En caso de duda, confirmá el sitio oficial a través de los anuncios de BingX o de la documentación del proyecto. Esta simple disciplina previene la mayoría de las trampas de envenenamiento de SEO y de “ataque de regadera”.

8. Envenenamiento de direcciones en billeteras muy activas

Las estafas de envenenamiento de direcciones se dirigen a traders ocupados que a menudo copian y pegan direcciones de billeteras. Los atacantes envían transacciones “polvo” de valor cero desde direcciones que se parecen casi idénticas a la billetera de un contacto real, a menudo con los mismos primeros y últimos caracteres. Más tarde, cuando la víctima va a enviar fondos, puede copiar accidentalmente la dirección falsa de su historial de transacciones, enviando sin saberlo los activos directamente al estafador.

Esta táctica funciona porque la mayoría de las billeteras solo muestran el primer y el último carácter de una dirección, lo que crea una falsa sensación de reconocimiento. En la prisa por operar o transferir durante una fase alcista, los usuarios a menudo se saltan la verificación completa. Incluso los inversionistas experimentados han perdido miles al enviar tokens a una dirección envenenada que parecía familiar, pero que en realidad nunca se guardó.

Para estar a salvo, nunca confíes únicamente en el historial o en las coincidencias parciales al copiar direcciones. Usá las funciones de la billetera, como las listas de direcciones autorizadas, comprobá toda la cadena o adoptá servicios de nombres como

ENS (Ethereum Name Service) o TON DNS para identificadores más legibles. Tratlá cada nueva o inesperada transferencia de “polvo” en tu historial como una bandera roja; puede ser una trampa para una pérdida mucho mayor.

9. “Soporte técnico” y scareware

Las estafas de soporte técnico explotan la confianza de la gente en la autoridad. Los atacantes se hacen pasar por personal de TI, proveedores de seguridad o incluso agentes de soporte del exchange o de la billetera. Se ponen en contacto con las víctimas diciendo que van a solucionar un problema o a proporcionar una “actualización” urgente, y luego las presionan para que instalen rastreadores de tiempo, antivirus o parches. Estos archivos son en realidad ladrones de billeteras o troyanos de acceso remoto que dan el control total del sistema. Una vez dentro, los estafadores pueden vaciar billeteras, registrar las pulsaciones de las teclas y copiar archivos confidenciales como las claves privadas.

Otra táctica habitual son los pop-ups de scareware. Mientras navegan, los usuarios ven de repente alertas falsas como “Tu sistema está infectado, hacé clic acá para limpiarlo”. Estas advertencias imitan las notificaciones de Windows o macOS y promueven descargas que parecen legítimas. Las víctimas instalan la “solución”, que registra en secreto las credenciales, secuestra los portapapeles o inyecta ladrones de billeteras. La urgencia del mensaje está diseñada para eludir el pensamiento lógico y empujar a los usuarios a la acción.

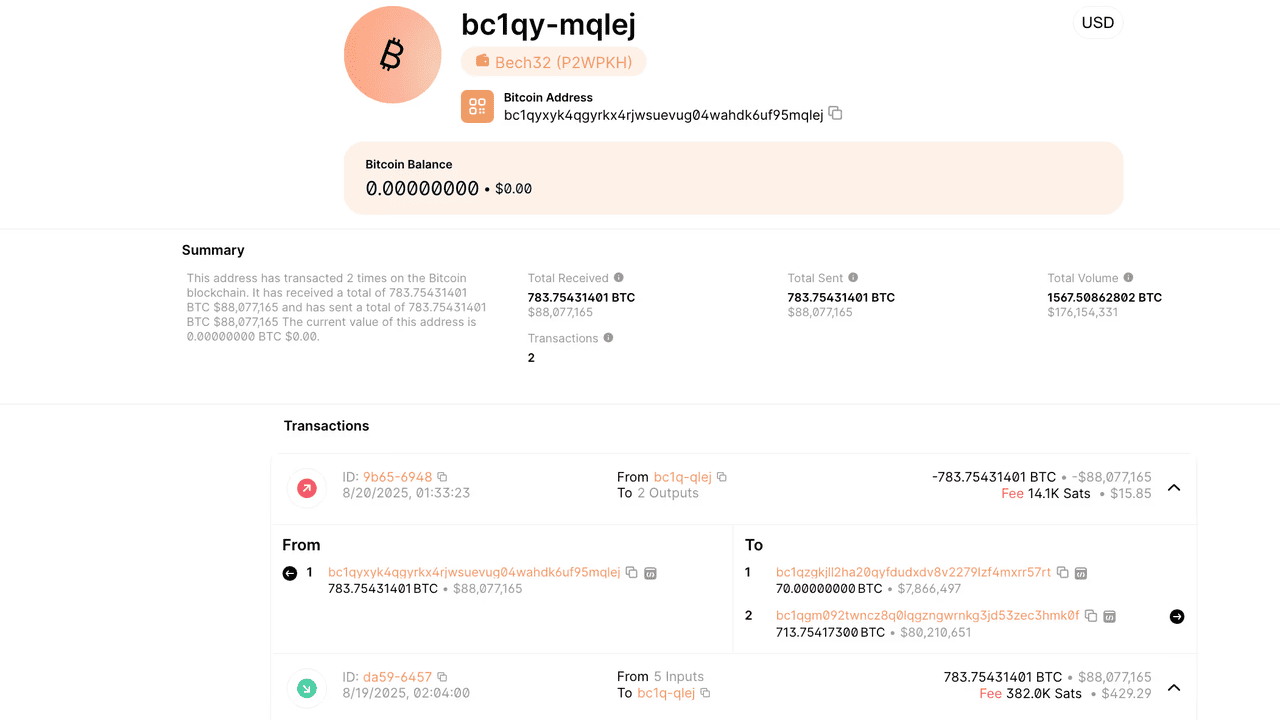

Billetera de Bitcoin vaciada de más de 91 millones de dólares en una estafa de ingeniería social de soporte técnico falso | Fuente: CoinDesk

Los riesgos son muy reales: el 19 de agosto de 2025, una víctima perdió 783 BTC, valorados en unos 91,4 millones de dólares, después de que un estafador se hiciera pasar por un agente de soporte de billeteras de hardware y la engañara para que le entregara las credenciales de la billetera. Los fondos robados se canalizaron rápidamente a través de Wasabi Wallet para ocultar el rastro. Este incidente, descubierto por el detective de blockchain ZachXBT, pone de manifiesto cómo un solo momento de confianza mal depositada puede conducir a pérdidas catastróficas. Para estar a salvo, solo descargá software de los canales oficiales de los proveedores, nunca concedás acceso remoto mientras gestionás billeteras y mantené las actividades de la billetera separadas de la navegación general.

10. Tomas de control de la comunidad y cuentas de moderadores comprometidas

Las estafas de toma de control de la comunidad se dirigen a los lugares donde los usuarios de criptomonedas se sienten más seguros, como los grupos de Discord, Telegram y X. Los atacantes secuestran las cuentas de moderadores antiguos o incluso de representantes de proyectos verificados, y luego publican mensajes urgentes como “migrá tus tokens ahora” o “reclamá tu airdrop hoy”. Como estas publicaciones provienen de personas de confianza, es más probable que las víctimas hagan clic sin dudarlo.

Algunas campañas van más allá, armando legitimidad con fotos de eventos alteradas, anuncios falsos de inversores o sitios web clonados para respaldar la narrativa. En 2025, varias comunidades de Telegram reportaron la toma repentina de moderadores, quienes esparcieron enlaces maliciosos para “reclamar”, engañando a los usuarios para que firmaran contratos que drenaban sus billeteras a los pocos minutos de que las publicaciones se hicieran públicas. La combinación de confianza y urgencia hace de este uno de los fraudes más difíciles de detectar en tiempo real.

Para protegerte, siempre verificá los anuncios en al menos dos canales oficiales, como el sitio web del proyecto y una cuenta X verificada. Sé cauteloso con las publicaciones que enlacen a dominios completamente nuevos, incluso si provienen de nombres conocidos. Como regla general, asumí que cualquier notificación de “migración” o “reclamación de airdrop” es de alto riesgo y verificá antes de interactuar. Unos pocos minutos extra de precaución pueden prevenir el drenaje irreversible de tu billetera.

Cómo protegerte de los ataques de ingeniería social

Los fraudes escalan más rápido durante los ciclos de euforia. Estos cinco hábitos te ayudarán a estar un paso adelante.

1. Separá y asegurá los dispositivos: Mantené las billeteras en un dispositivo dedicado con una billetera de hardware, y usá un sandbox/VM si debés abrir archivos desconocidos. Nunca mezcles juegos, trabajo y gestión de billeteras.

2. Controlá lo que firmás: Leé cada mensaje de la billetera, limitá las asignaciones de tokens y revisá las aprobaciones mensualmente con herramientas como Revoke.cash. Firmar a ciegas es la forma en que ocurren la mayoría de los drenajes.

3. Verificá antes de actuar: Nunca confíes en el mismo canal que hizo la solicitud. Confirmá las transferencias de fondos o los cambios de dirección a través de contactos guardados, sistemas de tickets o anuncios oficiales, y no por mensajes directos (DM).

4. Quedate con los canales de confianza: Guardá los URL oficiales en favoritos, evitá los enlaces de “reclamación” patrocinados, deshabilitá los DM aleatorios y asumí que los “amigos” no solicitados podrían ser una trampa. Usá multifirma y control dual para transferencias grandes.

5. Fortalecé lo básico y tené un plan: Habilitá MFA, usá un gestor de contraseñas y mantené el software actualizado. Entrená a los equipos para que detecten tácticas de presión por urgencia/autoridad y prepará un plan de incidentes para revocar aprobaciones y presentar reportes de inmediato.

Cómo BingX te ayuda a reducir los riesgos de ingeniería social

BingX te brinda múltiples protecciones integradas para que operes con confianza. Podés habilitar

2FA (autenticación de dos factores),

códigos anti-phishing y listas blancas de retiro para bloquear el acceso no autorizado. La Academia de BingX también brinda alertas de fraude actualizadas y guías de seguridad paso a paso, ayudándote a estar un paso adelante de las nuevas amenazas en el mercado. Si algo te parece extraño, el soporte de BingX está disponible 24/7; podés presentar un caso con los ID de tus órdenes, hashes de transacciones y capturas de pantalla para recibir asistencia inmediata.

Sin embargo, ninguna exchange puede proteger los fondos que aprobás voluntariamente para un contrato malicioso o que enviás fuera de la plataforma. La defensa más fuerte es tu comportamiento: no instalés software no verificado, no firmés a ciegas los mensajes de la billetera y no permitas que la urgencia anule la precaución. Al combinar las protecciones de BingX con hábitos inteligentes, podés mantener tus activos más seguros durante el mercado alcista.

Conclusión

El mercado alcista de 2025 está creando enormes oportunidades en cripto, pero también está amplificando la escala y sofisticación de los fraudes de ingeniería social. Desde señuelos de “juegos” en Discord hasta falsas startups, deepfakes y phishing de aprobación, los atacantes están evolucionando constantemente su manual para explotar la confianza, la urgencia y el error humano.

Mantenerse seguro requiere un balance entre las protecciones de la plataforma y la disciplina personal. BingX ofrece herramientas como 2FA, listas blancas de retiro y un centro de educación en la

Academia de BingX para fortalecer tus defensas, pero la responsabilidad final recae en vos. Siempre verificá las solicitudes, evitá firmar a ciegas y tratá las ofertas no solicitadas con precaución.

Recordá: las transacciones cripto son irreversibles, y un solo descuido puede significar pérdidas permanentes. Mantenerte alerta es tu mejor protección en el próximo mercado alcista.

Lecturas relacionadas

Preguntas frecuentes sobre fraudes de ingeniería social en cripto

1. ¿Cuál es el fraude de ingeniería social más caliente en cripto en 2025?

Los señuelos basados en Discord de “probá mi juego” y las descargas de falsas startups son los vectores más populares en este ciclo; ambos entregan ladrones de billeteras bajo un pretexto amigable.

2. ¿Por qué los fraudes de ingeniería social eluden las auditorías?

Atacan a las personas, no a los contratos inteligentes; no se requiere explotar un código. Una sola aprobación apurada o una descarga insegura es suficiente.

3. ¿Cómo detecto el phishing de aprobación rápidamente?

Buscá solicitudes para otorgar gasto ilimitado a contratos desconocidos y páginas de “reclamación ya” que generen hype. Revocá las asignaciones antiguas regularmente.

4. ¿Son los fraudes deepfake realmente un riesgo para las cripto?

Sí, los clones de voz/video de IA se usan para apurar pagos o compartir OTP. Siempre verificá a través de un contacto guardado en un segundo canal.

5. ¿Qué debo hacer justo después de una supuesta vulneración por ingeniería social?

Desconectá la billetera, revocá las aprobaciones, mové los activos restantes a una billetera de hardware limpia, cambiá las contraseñas/2FA y presentá reportes (además de contactar a las plataformas relevantes).